在零信任安全(zero trust security)的物理實施環境下,數據流通過一個集中式安全設備傳輸。零信任安全其實是一種安全模式,在這種模式下,任何用戶、接口或應用程序在默認情況下都不“可信”。但由于單一設備需要過濾所有的數據流,零信任安全策略很難靈活地擴展。不過,當工作負載和網絡基于虛擬化或云計算時,環境卻可以靈活擴展。

在數據中心中,微分隔(micro-segmentation)讓零信任安全可以得到大規模地運用,而微分隔是基于虛擬機管理程序的網絡覆蓋機制的一個副產品。據風險投資公司Battery Ventures的技術研究員、Netflix前云計算架構師Adrian Cockcroft聲稱,就云服務而言,微分隔常常是固有的。下面看一下各種虛擬化和云計算平臺里面的微分隔和零信任安全功能。

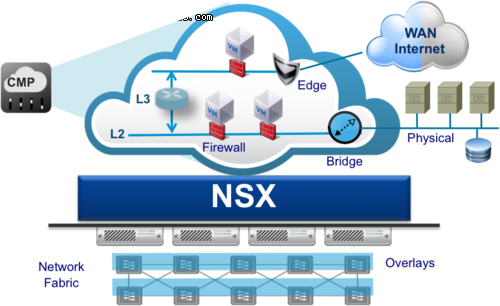

VMware NSX

VMware的網絡虛擬化平臺NSX可以過濾進出虛擬機管理程序的任何數據流。這項功能帶來了零信任安全機制。VMware利用NSX的分布式防火墻具有的可擴展性,在不同主機上的虛擬機之間形成零信任安全。還可以在同一個邏輯第2層廣播網絡上的主機之間建立安全策略。

VMware的方法是抽取物理零信任安全,同時利用基于虛擬機管理程序的網絡覆蓋系統具有的分布式特性。管理員可以在集成式管理系統中制定規則,這些規則可以跨分布式防火墻設備來執行。結果就是,集中管理的解決方案可以靈活擴展,支持每個虛擬機管理程序為兩位數Gbps的數據流。

亞馬遜網絡服務(AWS)

在云平臺中,客戶和第三方產品無法直接訪問底層的虛擬機管理程序。這意味著,客戶只好依賴通過云API才可以使用的服務,實現零信任安全。

以亞馬遜網絡服務(AWS)為例,了解公有云與內部網絡之間的連接很重要。有三種方式可以訪問AWS中運行的實例:公共互聯網、基于IPsec的亞馬遜虛擬私有云(VPC)和AWS Direct Connect(一種專用的第3層線路,連接至亞馬遜設施)。所有連接方案都需要客戶端的IP終結,這應該會通過防火墻。亞馬遜并不允許用戶的第2層數據流可通過Direct Connect或VPC來進行擴展。

基于AWS連接設計,AWS托管的實例與企業內部節點之間本身就有零信任。這樣一來,問題就成了AWS內部的實例到實例的數據流會出現什么樣的情況?

AWS使用安全組來控制網絡對實例的訪問。安全組的定義可以非常廣泛,也可以非常狹窄。某個實例可能有一個或幾個安全組運用在其頭上。雖然重點通常放在IP數據流上,但知道VPC網絡并不支持廣播或多播數據流很重要。所以,根本不需要過濾非IP數據流。

開發人員可以使用AWS管理控制臺或AWS API來制定或分配規則。他們還可以將規則運用到入站數據流和出站數據流。默認情況下,所有出站數據流都被允許,而入站數據流被拒絕。這一細粒度功能讓IT人員很難排查連接方面的故障,因為單個實例可能屬于多個安全組。此外,Windows和Linux存在不同的安全組,這可能會導致安全策略相互沖突或相互重疊。然而,任何零信任安全方案都存在這個情況。

谷歌計算引擎

谷歌計算引擎網絡機制更類似傳統網絡機制。每個實例被分配給一個默認網絡,這就允許同一個網絡里面實例到實例的數據流。谷歌提供了一個邏輯防火墻,以阻止網絡之間的數據流。為了實現零信任安全,每個實例必須使用本地防火墻或正則表達式(iptables),或者把每個實例放入到單獨的網絡。然而,使用本地防火墻和正則表達式可能難以管理,又由于處理器周期將被用于執行規則,這可能會影響虛擬機的性能。

微軟Azure

微軟Azure的網絡機制類似谷歌計算引擎的網絡機制。虛擬機被分組到邏輯專用網絡。Azure允許端點訪問控制列表(ACL),而ACL可以運用在主機層面。在主機層面處理規則有助于保持本地虛擬機的性能。與谷歌相似,你無法為來自Azure中群組的實例運用規則。因此,在龐大環境下密切跟蹤規則可能困難重重。

云服務提供商在零信任安全和微分隔方面有強大可靠的模式。以微軟Azure和AWS為例,開發人員可以選擇從應用程序里面整合微分隔安全機制。這讓開發人員開發出來的應用程序可以靈活擴展,并應對迅速變化的安全態勢。

京公網安備 11010502049343號

京公網安備 11010502049343號