并非每個需要安全運營中心的組織都能負擔得起安全設備和人員成本。許多提供商可以為其提供安全運營中心即服務(SOCaaS)。

如果組織當前沒有自己的安全運營中心(SOC),那么可能需要考慮如何在不從頭開始構建的情況下獲得安全運營中心(SOC)。自己構建安全運營中心(SOC)的費用可能會非常昂貴,考慮到工作人員全天候運營的配置成本,就更是如此。在過去幾年中,托管安全服務提供商(MSSP)推出了基于云計算的安全運營中心(SOC),用于監控網絡和計算基礎設施,并提供廣泛的服務。以下了解一下安全運營中心即服務(SOCaaS)行業如何成長,它們提供什么,以及如何根據用戶的特定需求選擇合適的供應商。

什么是安全運營中心即服務(SOCaaS)?

安全運營中心即服務(SOCaaS)的定義是不斷變化的,可能是供應商提供的全天候網絡監控服務,也可能是全面的威脅檢測和緩解服務。這意味著每個供應商都有自己的服務集合,可以將其標記為安全運營中心即服務(SOCaaS)或傳統的托管安全服務提供商(MSSP)。但深入研究將會耗費大量時間。其中一些只是每個首字母縮略詞的定義不一致,有些是感知問題,有些是產品和服務產品,有些與提供商的來源有關。

一些問題在于,安全運營中心即服務(SOCaaS)供應商由于其專注于不同安全領域而創建的不同業務而有所不同。一些最初是托管安全事件提供商(例如AlertLogic),另一些是托管檢測供應商(例如Network Technology Partners)或托管端點安全供應商(例如Symantec和Trustwave)。有些公司開發了自己的安全運營中心(SOC)控制臺來管理他們自己的產品,然后使它們成為更通用的工具,可以連接到更廣泛的工具。一些來自大型計算機制造商(IBM、戴爾、惠普)的服務部門。

其他公司開始運行他們自己的托管網絡運營中心(NOC),然后分支到安全領域(例如AccountabilIT)。托管網絡運營中心(NOC)和托管安全運營中心(SOC)之間有什么區別?前者主要關注保持流過管道的流量包。后者主要是關于確保使用正確的數據包和正確的管道。其工具集也完全不同:網絡延遲與占用CPU的進程。關鍵點在于它們提供的實際服務,它們監控的內容以及它們與現有服務器和網絡基礎設施的交互方式。

這里的目標是配備安全設備,當組織的數據遭受破壞或數據泄露或其他安全事件時,這些安全設備會提醒,這樣組織就不必構建自己的安全運營中心(SOC),也不必雇傭經驗豐富的員工來運行保護性安全設備。在理想情況下,供應商應能夠及時識別事件(根據其服務級別協議),并進行必要的糾正以消除威脅。

調研機構Gartner公司2018年2月發布了關于托管安全服務的調查報告,其中包括安全運營中心即服務(SOCaaS),如安全事件監控、網絡層威脅監控和檢測、日志分析、漏洞掃描和事件響應等,所有這些都是作為托管服務從中央安全運營中心即服務(SOCaaS)類型實體提供的,它已經是一個需要處理的大量工具。該報告列出了17家全球供應商,其中包括AT&T/Alienvault、BT、Century Link和NTT等。所有這些都是電信廠商,而這些廠商最了解如何保持全球最大的網絡基礎設施全天候運行。

如果組織在全球各地都有分支機構和服務器開展全球業務,那么可能已經了解了這些廠商。如果是業務并不廣泛的小型企業,可能需要考慮與專門從事安全運營中心即服務(SOCaaS)的十幾家供應商中的一家開展合作,其中包括ArcticWolf、RadarServices或DigitalHands。

如何評估安全運營中心即服務(SOCaaS)?

安全運營中心即服務(SOCaaS)評估中最令人沮喪的部分可能是弄清楚最終會支付多少費用。鑒于云計算服務的性質,定價模型一開始就很復雜,但在這個市場領域卻變得很模糊。

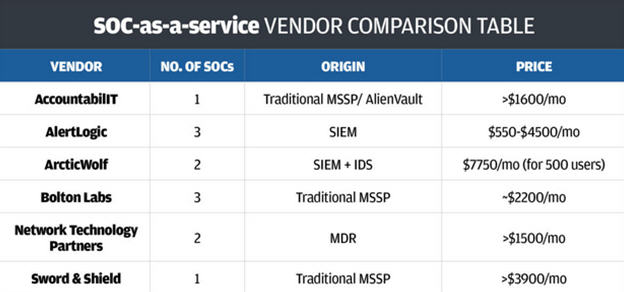

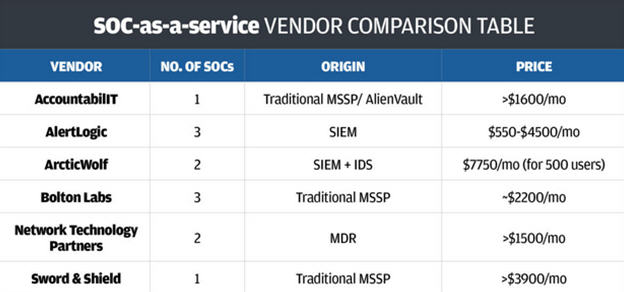

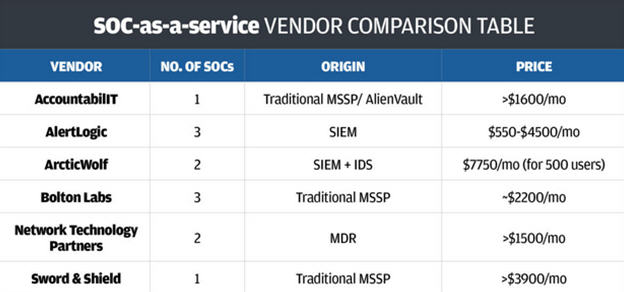

AlertLogic公司是少數幾家實際擁有有意義的公共定價頁面的供應商之一,它提供了三種不同的定價等級,每月從550美元到4,500美元不等。而其他廠商并沒有公布這些價格信息。

Network Technology Partners和Accountabli公司都從低端開始(最基本的服務價格分別為每月1,500美元和每月1,600美元),并添加更多受監控資產,并且隨著網絡流量增加而增加。在大多數情況下,其他供應商的報價在這兩家提供的價格之間。一些廠商表示,其公司的定價是一個非常敏感的問題,許多廠商只會向愿意簽署不披露協議的潛在客戶提供價格。顯然這需要更多的透明度。

其部分問題在于,用戶可能不知道將要保護、監控或以其他方式置于安全運營中心即服務(SOCaaS)供應商范圍內的服務器、端點或應用程序數量。許多公司從具有少量端點的概念驗證開始,以便在擴展到更廣泛的部署之前,查看程序如何工作,以及安全運營中心(SOC)捕獲的流量。

另外,地理分布對于組織的安全運營中心(SOC)實際位置有多重要?一些供應商只有單一的安全運營中心(SOC)。還有其他公司把它們放在不同的地區,或利用更好的互聯網連接。Network Technology Partners公司擁有的第二個安全運營中心(SOC),距離其位于圣路易斯的公司總部只有幾個小時的路程,因為他們可以在該地點更容易地招聘具備所需技能的員工。Bolton實驗室專注于亞洲市場,這就是其三個安全運營中心(SOC)中的兩個位于亞洲市場的原因。

供應商的秘訣是什么?鑒于每個供應商的各種起源故事,有助于了解他們在遭遇中斷或違規時使用哪些專有技術來監控、修復和提醒。有些供應將一系列開源工具結合在一起,但編寫了一個專有的儀表板,用戶可以使用它來查看其性能和安全狀況。也有一些供應商已經編寫了自己的工具包,用于搜尋威脅或其他任務。AccountabillIT公司是AlienVault公司的經銷商,這是另一種模式。

向安全運營中心即服務(SOCaaS)服務提供商提出的問題

當組織整理需球建議書(RFP)或問卷時,需要詢問一些相關的問題。

1.提供的內容與純粹監控的服務方法有何不同?其答案應該可以幫助組織了解供應商的細微差別以及它如何與眾不同。AlertLogic公司從安全信息和事件管理(SIEM)開始,然后根據自己的全球遙測和威脅監控程序添加了其他保護技術。組織可能希望從純粹的托管安全服務提供商(MSSP)開始,在決定是否全力投入安全運營中心即服務(SOCaaS)之前,先了解自己的體驗。

2.支持多少傳統安全信息和事件管理(SIEM)和服務臺系統?一些供應商希望用戶切換到他們自己的內部解決方案。其他供應商(如DigitalHands.com)為這兩種技術的遺留系統提供更廣泛的支持,而有些(如Network Technology Partners)擁有自己的API集,用戶必須編寫程序才能利用。

3.客戶需要在其場所安裝哪些代理和服務器?大多數供應商都有兩個項目來監控組織的基礎設施:代理和收集流量,并運行供應商專有應用程序的自定義服務器。有些需要多個代理來完成特定任務,例如一個用于監控,另一個用于修復。

4.供應商多久重新評估/掃描一次基礎設施?監控在連續到每季度的掃描中有所不同,而且對于云計算設備和內部部署設備來說,其監控方式也可能有所不同。

5.組織將如何進行合規性審計?一些供應商將審計作為其收費項目的一部分,一些供應商額外收費,一些供應商推薦第三方,以便組織可以完全獨立地了解他們正在做什么。像Bolton實驗室這樣的公司根本不提供任何合規服務。每種方法都有充分的理由,只要確保組織知道要付出什么。

6.供應商是否有經銷商或直銷模式?有些供應商擁有完善的合作伙伴網絡。其他人使用像Ingram Micro這樣的大型經銷商來銷售他們的產品,而有些供應商則想直接與用戶打交道。一些安全運營中心即服務(SOCaaS)提供商還將其服務轉售給其他托管安全服務提供商(MSSP),這是一種有趣的商業模式。確保組織對使用的任何方法感到滿意。

7.客戶的目標規模是多少?一些供應商更加關注中小企業。其他人可以在許多市場上成長,并擴展到非常大的網絡。其次尋找他們的最佳位置,并知道什么時候可能會擴張。

8.誰在為他們的安全運營中心(SOC)配備人員?組織需要了解網絡人員的培訓、認證和其他技能水平等情況。員工往往比安全設備更重要。畢竟,這就是為什么組織需要采用安全運營中心即服務(SOCaaS)的原因,而不必自己構建或運營。

掃一掃

掃一掃

京公網安備 11010502049343號

京公網安備 11010502049343號