第1頁(yè):都歇了吧,企業(yè)級(jí)WiFi沒你沒說的那么不安全

最近,一篇《一夜之間全世界Wi-Fi都不安全了,你該怎么辦》的文章引發(fā)很多人對(duì)WPA2的討論。不僅如此,比利時(shí)研究人員也表示:WPA2安全加密協(xié)議已經(jīng)被破解。

簡(jiǎn)單來說,也就是你能連接到的絕大多數(shù)Wi-Fi已經(jīng)不安全,甚至通過自家路由器的Wi-Fi上網(wǎng),也有可能被盜號(hào)!

事實(shí)真是如此?Wi-Fi安全真有如此可怕?其實(shí)并非如此。信銳技術(shù)對(duì)此次漏洞的潛在影響高度重視,并在第一時(shí)間對(duì)該事件作出回應(yīng)。

WPA2為當(dāng)前使用范圍最廣的Wi-Fi網(wǎng)絡(luò)保護(hù)協(xié)議。近期,WPA2協(xié)議被發(fā)現(xiàn)存在一項(xiàng)安全漏洞。身處目標(biāo)Wi-Fi信號(hào)范圍內(nèi)的攻擊者能夠利用密鑰重裝攻擊(Key Reinstallation Attacks)來達(dá)到竊取數(shù)據(jù)的目的。

從公布的漏洞分析,攻擊主要影響WPA/WPA2協(xié)議的客戶端(無線終端),攻擊者通過誘導(dǎo)客戶端密鑰重裝而達(dá)到重放數(shù)據(jù)包、解密數(shù)據(jù)包與篡改數(shù)據(jù)包,實(shí)現(xiàn)竊聽無線終端數(shù)據(jù)與注入。

綜上,需要廣大用戶及時(shí)關(guān)注各無線終端的官方補(bǔ)丁與新版本,及時(shí)進(jìn)行更新。尤其是Linux終端和Android6.0以上版本手機(jī)終端較容易攻擊,應(yīng)盡快更新。而對(duì)于Windows終端與iOS系統(tǒng)終端,目前已知新版本并不易被攻擊。

攻擊原理是怎樣的?

具體細(xì)節(jié)請(qǐng)關(guān)注原始的技術(shù)論文,這里我們通俗一點(diǎn)來解釋。

攻擊者主要通過3種方式進(jìn)行攻擊。

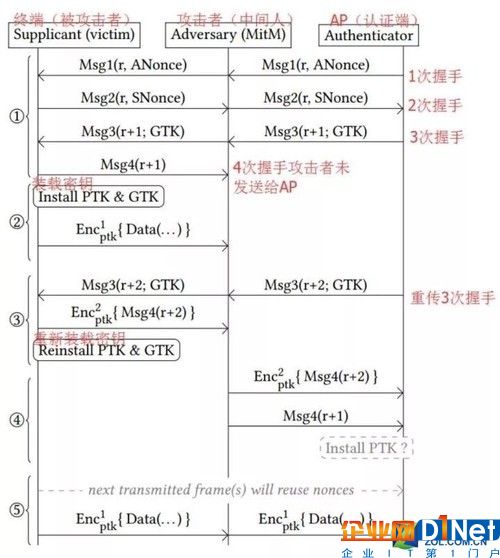

1、重放密鑰交換四次握手協(xié)議的第三次握手信息重裝密鑰

2、重放802.11RFT漫游的關(guān)聯(lián)幀重裝密鑰

3、重放組密鑰更新報(bào)文重裝密鑰

下面我們?cè)敿?xì)分析以上三種攻擊的原理以及分別所造成的影響。

攻擊方式一:重放秘鑰交換四次握手協(xié)議的第三次握手信息

一句話概括為:攻擊者利用WPA2協(xié)議層中的握手邏輯缺陷,多次重傳握手過程中的handshake message3 重裝密鑰,導(dǎo)致重置隨機(jī)數(shù)和計(jì)數(shù)器,從而獲取數(shù)據(jù),達(dá)到攻擊目的。

接下來再補(bǔ)充解釋下:當(dāng)一個(gè)Wi-Fi終端連接使用WPA2加密的無線網(wǎng)絡(luò)時(shí),終端會(huì)和AP進(jìn)行4次握手來生成一個(gè)用來加密的sessionkey.客戶端在收到handshake message3(第三個(gè)握手信息)時(shí),會(huì)安裝這個(gè)key,但是協(xié)議允許重傳,所以客戶端可能會(huì)收到多個(gè)handshake message3(有可能是偽造的),每次收到 handshake message3,客戶端就會(huì)重裝 session key與AP同步,并因此重置增量發(fā)送分組號(hào)(隨機(jī)數(shù))和計(jì)數(shù)器,攻擊者能夠通過收集并重播四次握手中的消息3來重演上述重傳操作。如此一來,即可強(qiáng)制重復(fù)使用隨機(jī)數(shù),而達(dá)到攻擊目的--具體包括重播數(shù)據(jù)包、加密/解密數(shù)據(jù)包以及偽造數(shù)據(jù)包。

(圖片來自于 Mathy Vanhoef 的論文)

第2頁(yè):WiFi沒你沒說的那么不安全

此種攻擊的影響

此種攻擊主要影響客戶端(無線終端/橋接clientAP),攻擊者通過誘導(dǎo)客戶端密鑰重裝而達(dá)到重放數(shù)據(jù)包、解密數(shù)據(jù)包與偽造數(shù)據(jù)包。

1、該攻擊可以重放AP發(fā)給終端的數(shù)據(jù)包(但無法解密該數(shù)據(jù)包,也無法知道密鑰),重放不會(huì)泄露AP發(fā)出的數(shù)據(jù)內(nèi)容,也不會(huì)泄露密碼。

2、該攻擊可以解密無線終端發(fā)給AP的數(shù)據(jù)包,即可以竊聽終端發(fā)出的數(shù)據(jù)包內(nèi)容。

3、若使用TKIP加密方式還可能導(dǎo)致終端發(fā)給AP的數(shù)據(jù)包被偽造。(信銳無線控制器模式使用AES加密方式,若客戶更改過加密方式,請(qǐng)?jiān)赟SID->認(rèn)證方式中配置為AES)

加密方式

重放攻擊

加/解密數(shù)據(jù)包

偽造數(shù)據(jù)包

TKIP

AP->Client數(shù)據(jù)被重放

Client->AP數(shù)據(jù)被解密(竊聽)

偽造Client->AP的數(shù)據(jù)包

CCMP(AES)

AP->Client數(shù)據(jù)被重放

Client->AP數(shù)據(jù)被解密(竊聽)

攻擊方式二:重放802.11RFT漫游的關(guān)聯(lián)幀

一句話概括為:攻擊者利用802.11RFT漫游的邏輯缺陷,多次重傳關(guān)聯(lián)幀重裝密鑰,導(dǎo)致重置隨機(jī)數(shù)和計(jì)數(shù)器,從而獲取數(shù)據(jù),達(dá)到攻擊目的。

當(dāng)一個(gè)Wi-Fi終端使用802.11RFT漫游時(shí),終端會(huì)先和AP認(rèn)證再發(fā)送漫游關(guān)聯(lián)請(qǐng)求,當(dāng)AP響應(yīng)該關(guān)聯(lián)請(qǐng)求后會(huì)安裝session key,攻擊者通過重放漫游關(guān)聯(lián)請(qǐng)求,使AP重裝sessionkey,并因此重置增量發(fā)送分組號(hào)(隨機(jī)數(shù))和計(jì)數(shù)器,攻擊者能夠通過收集并重播該漫游關(guān)聯(lián)請(qǐng)求重演上述重傳操作。如此一來,即可強(qiáng)制重復(fù)使用隨機(jī)數(shù),而達(dá)到攻擊目的--具體包括重播數(shù)據(jù)包、加密/解密數(shù)據(jù)包以及偽造數(shù)據(jù)包。

(圖片來自于 Mathy Vanhoef 的論文)

此種攻擊的影響

此種攻擊主要影響認(rèn)證端(無線AP),但信銳AP默認(rèn)關(guān)閉802.11RFT功能,故此場(chǎng)景并不會(huì)對(duì)信銳AP造成攻擊。

1、該攻擊可以重放終端發(fā)給AP的數(shù)據(jù)包(但無法解密該數(shù)據(jù)包,也無法知道密鑰),重放不會(huì)泄露client發(fā)出的數(shù)據(jù)內(nèi)容,也不會(huì)泄露密碼。

2、該攻擊可以解密AP發(fā)給client的數(shù)據(jù)包,即可以竊聽AP發(fā)出的數(shù)據(jù)包內(nèi)容。

3、若使用TKIP加密方式還可能導(dǎo)致AP發(fā)給終端的數(shù)據(jù)包被偽造。

加密方式

重放攻擊

加/解密數(shù)據(jù)包

偽造數(shù)據(jù)包

TKIP

Client->AP數(shù)據(jù)被重放

AP->Client數(shù)據(jù)被解密(竊聽)

偽造AP->Client的數(shù)據(jù)包

CCMP(AES)

Client->AP數(shù)據(jù)被重放

AP->Client數(shù)據(jù)被解密(竊聽)

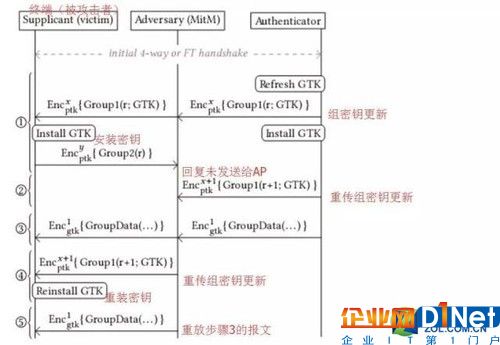

攻擊方式三:重放組秘鑰更新報(bào)文

一句話概括為:攻擊者利用組密鑰更新的邏輯缺陷,多次重傳組密鑰更新報(bào)文重裝密鑰,導(dǎo)致重置隨機(jī)數(shù)和計(jì)數(shù)器,從而獲取數(shù)據(jù),達(dá)到攻擊目的。

(圖片來自于 Mathy Vanhoef 的論文)

此種攻擊的影響

此種攻擊主要影響客戶端(無線終端/橋接client AP)

該攻擊可以重放AP發(fā)給終端的數(shù)據(jù)包(但無法解密該數(shù)據(jù)包,也無法知道密鑰),故不會(huì)泄露client發(fā)出的數(shù)據(jù)內(nèi)容,也不會(huì)泄露密碼,不會(huì)造成數(shù)據(jù)泄露。

加密方式

重放攻擊

加/解密數(shù)據(jù)包

偽造數(shù)據(jù)包

any

AP->client數(shù)據(jù)被重放

無法攻擊

無法攻擊對(duì)我司用戶的影響

無線設(shè)備廠商回應(yīng)

經(jīng)過信銳技術(shù)支持中心反復(fù)論證和測(cè)試,該漏洞對(duì)于信銳無線設(shè)備(NAC/NAP)的正常使用無影響,僅在使用WDS加密橋接場(chǎng)景下的Client AP可能會(huì)受影響。我司設(shè)備會(huì)在線更新補(bǔ)丁包解決此問題,若用戶有使用無線橋接功能,也可聯(lián)系信銳售后400技術(shù)支持獲取補(bǔ)丁包。

1、該漏洞主要面向的目標(biāo)為客戶端設(shè)備,請(qǐng)密切關(guān)注終端設(shè)備廠商的軟件、補(bǔ)丁更新;

2、在進(jìn)行重要關(guān)鍵的操作時(shí),可以使用加密網(wǎng)絡(luò)(如VPN)對(duì)數(shù)據(jù)進(jìn)行二次保護(hù);

3、密切關(guān)注Wi-Fi廠商公告和固件更新通知。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)