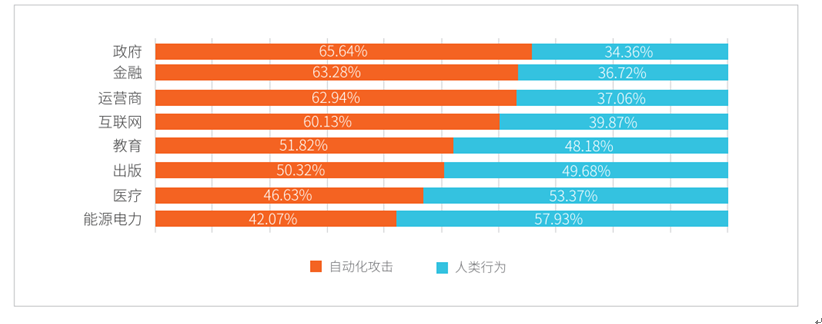

警示一:政府、金融、運營商、互聯網行業成為Bots攻擊重災區

報告顯示,政府、金融、運營商和互聯網行業是Bots自動化攻擊的重災區,政府行業以超過65%的Bots請求占比位居第一,緊隨其后的金融、運營商、互聯網行業的平均占比都超過了60%。

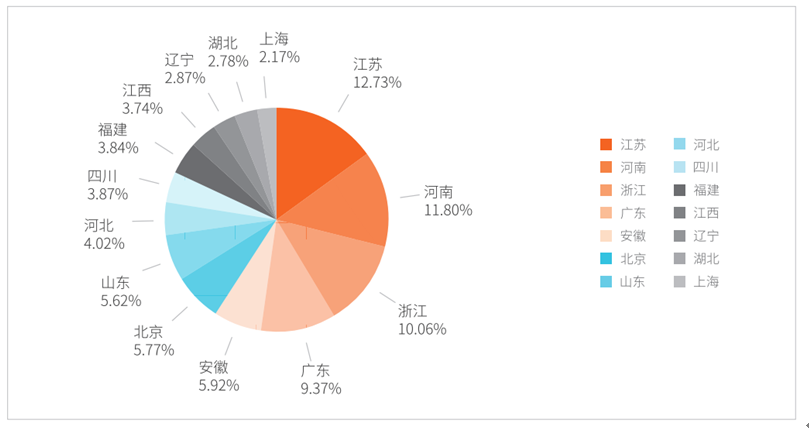

從Bots攻擊來源來看,Bots攻擊來源最多的省份是江蘇,河南、浙江,廣東緊隨其后。這和當地的IDC、ISP提供商的營銷策略不無關系。而來自境外的攻擊中,美國以超過75%的占比高居榜首。

警示二:難以直接封殺的IP秒撥

作為互聯網空間最基礎的身份標識,IP一直是黑產和企業爭奪對抗最激烈的攻防點。隨著黑產技術的快速升級和攻防節奏的加快,秒撥IP資源成為了當下主流的黑產IP資源,被廣泛用于批量注冊、登錄、投票、刷量等短時間內需要大量IP資源的風險場景,而且由于其難以識別的特性,也已經對當前的互聯網安全造成了巨大危害。

報告指出,雖然來自IDC機房的IP依然是攻擊的主力,但隨著對抗的升級,在一些高級別對抗中,IP地址已經在向更為隱蔽、難以直接封殺的家庭IP、基站IP轉移。相比傳統的IDC代理技術,這些IP地址隱藏在真實的用戶中,使得IP信譽檢測的效果大打折扣,基于IP的攔截也會投鼠忌器。

警示三:更隱蔽的Bots身份聲明

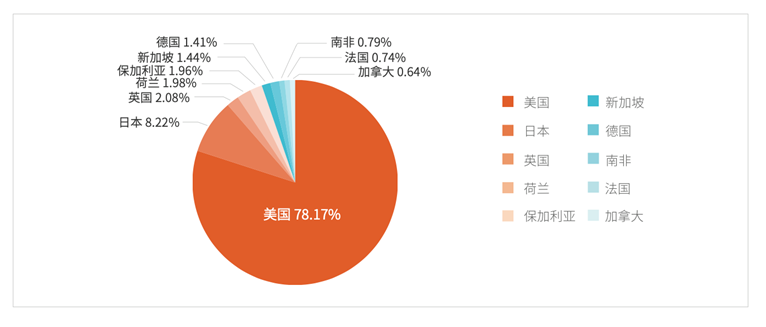

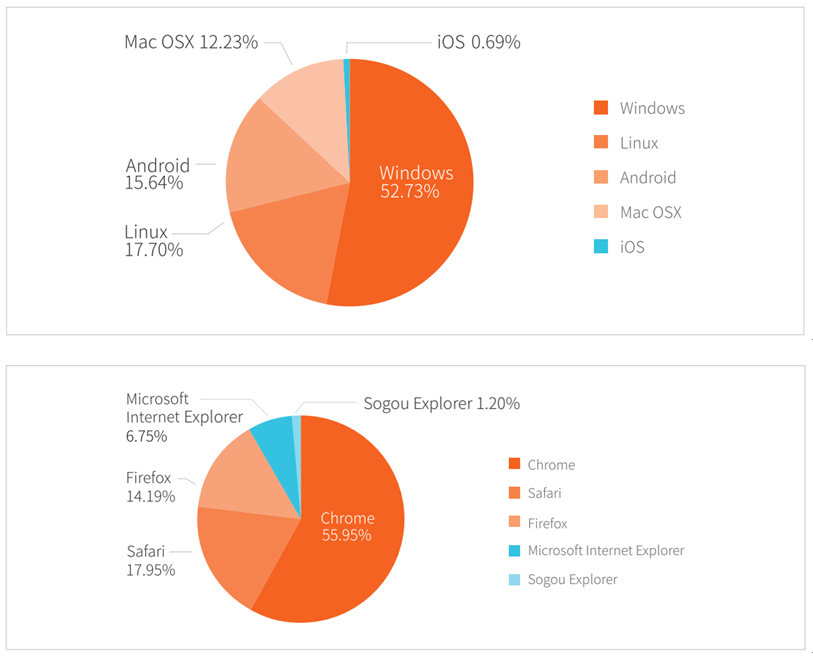

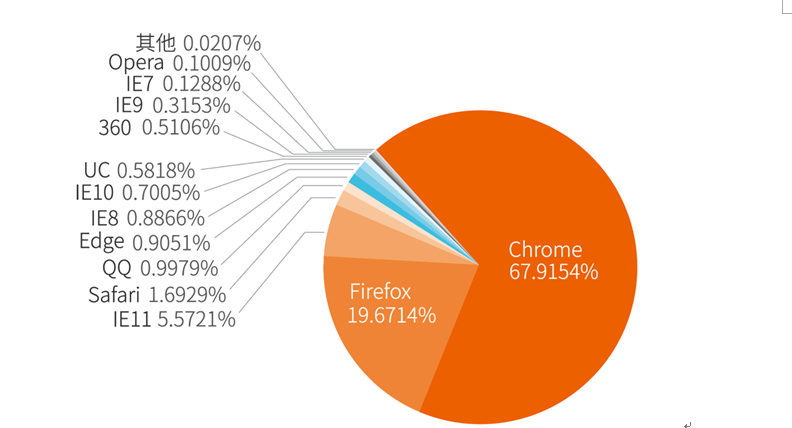

為提高攻擊效率,Bots攻擊者不斷在嘗試利用各種各樣的手段來繞過檢測措施,比如通過修改User-Agent來隱藏自己真實的身份信息。

通過對Bots的UA進行分析,可以發現Windows是半數以上Bots的首選操作系統(52.3%),而Chrome則是它們最喜歡使用的“馬甲”。

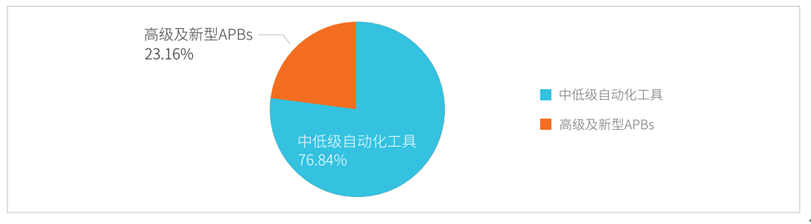

警示四:高歌猛進的APBs

隨著各種Bots對抗技術的涌現,很多場景下簡單的腳本工具已經沒有用武之地,為了繞過各種防護手段,Bots也正由簡單腳本向高級持續性機器人(APBs)不斷演進。根據觀察,APBs產生的流量在總Bots流量中的占比已經達到23.16%,隨著對抗的升級,這一比例還會繼續上升。

相對于普通Bots,APBs具備多種多樣的“反反自動化攻擊”能力,自動更換IP、特征隱藏、擬人化操作、驗證碼識別等技術已然成為標配。在一些對抗比較激烈的場景,例如薅羊毛、爬蟲、搶報名等,APBs已經大規模應用。

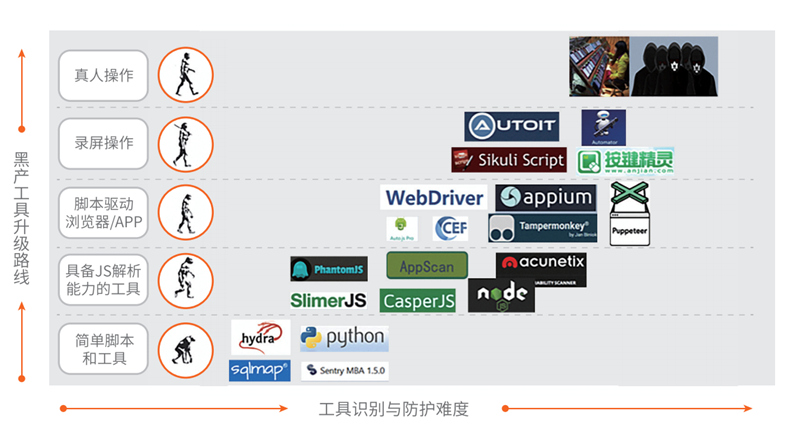

APBs進化路線

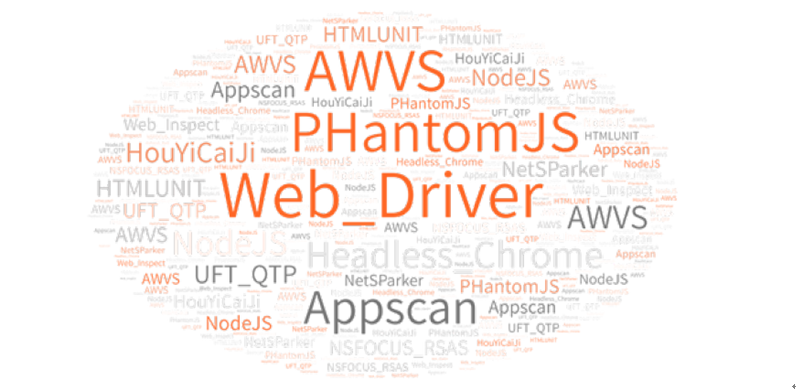

為了繞過客戶端的檢測,并對網頁中JS等程序進行執行,攻擊者會通過自動化框架來完全模擬真實瀏覽器。據瑞數信息監測統計,目前應用最廣泛的是WebDriver類框架,Headless Chrome、PhantomJS、NodeJS等也在大量應用。

同時,通過瑞數信息動態安全Botgate對客戶端真實環境的驗證發現,Chrome內核仍然是APBs的首選。

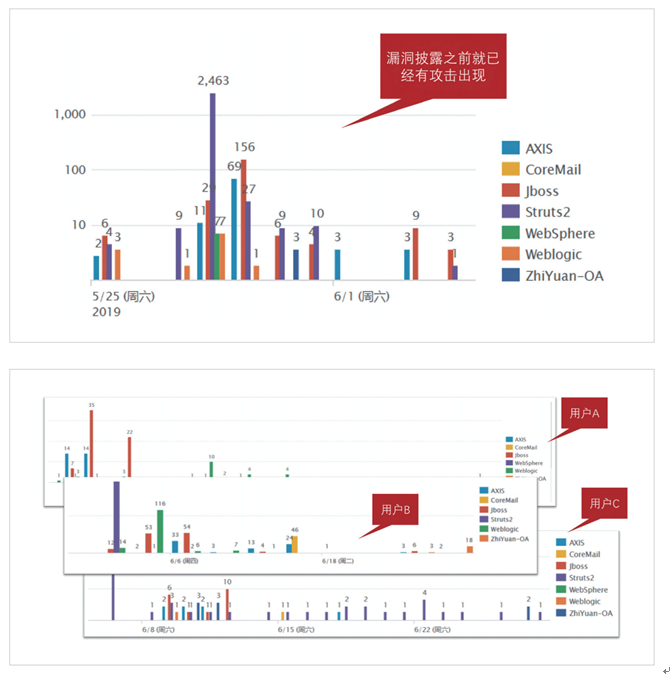

警示五:更高的0day/Nday漏洞探測利用效率

漏洞的快速曝光和利用給企業帶來了極大的威脅。漏洞公布之后,隨之而來的漏洞探測會迅速在互聯網上批量嘗試,幾乎所有漏洞利用會在1天之內就被廣泛傳播。而作為發現后即可立即被利用的安全漏洞,0day漏洞往往具有更大的突發性和破壞性。

隨著開源和商業漏洞利用工具的發展,0day/Nday漏洞利用工具的獲取難度在持續降低,但工具發布更新的頻率卻在迅速提升。尤其對于一些重量級的0day漏洞,首次探測高峰已經由POC披露后1周,提前到POC披露之前,這也讓企業更加難以有效應對。

警示六:移動端攻擊的崛起

隨著企業越來越多的業務系統向移動端遷移,黑客的攻擊重心也必須向移動端轉移,各類改機工具、破解框架、模擬器、群控、云控、IMEI偽造、GPS偽造等攻擊手段層出不窮。

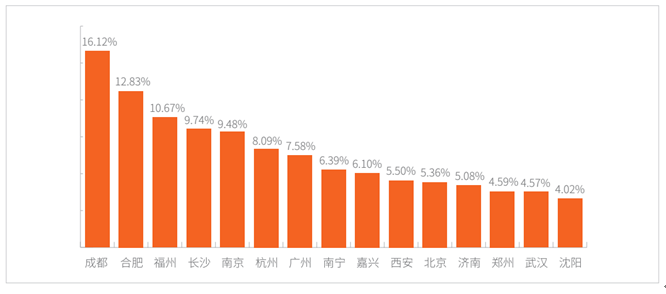

報告顯示,移動平臺的Bots最大來源城市為成都,南方城市總體較北方城市發起了更多移動端Bots攻擊。

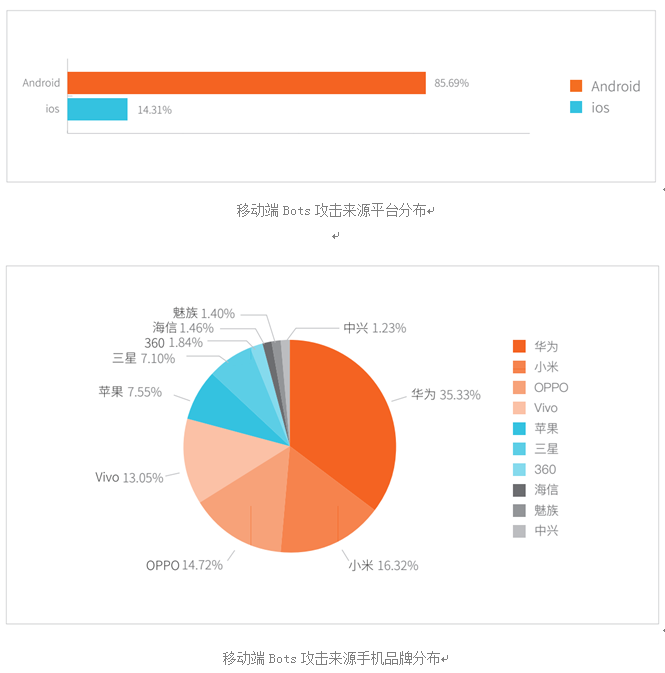

就移動端的攻擊載體而言,Bots攻擊呈現出對經濟成本、系統破解難易度等方面的依賴。市場占有率更高、價格更低廉、破解難度更低的Android系統明顯比iOS得到更多Bots攻擊者的偏愛。

目前,Bots自動化攻擊正在日益成為攻擊者最青睞的攻擊形式,免費、簡單、高效,是攻擊者越來越偏愛自動化的主要原因。黑客論壇或網站上發布的免費自動化腳本工具,以及破壞力極強但卻不需要攻擊者擁有深厚代碼功底的自動化攻擊工具都可以為攻擊者所用,發起越來越復雜且成功率更高的自動化攻擊。

在未來的攻防對抗中,企業也將會面臨越來越多的自動化攻擊。因此企業在應用及業務安全的防御策略上,除了加強基礎風控的建設,也應當將Bots管理納入其中,借助動態安全防護、AI人工智能、威脅態勢感知等新技術,高效防御各類數字時代的新興威脅。

京公網安備 11010502049343號

京公網安備 11010502049343號