承包商再出事:美國陸軍及NSA情報平臺絕密文件暴露在Amazon S3服務(wù)器上。

想想絕密文件都能放在可公開訪問的AWS S3存儲桶中,NSA機(jī)密數(shù)據(jù)也未必非得要告密者爆料才會泄露。該服務(wù)器上存有的敏感數(shù)據(jù)屬于美國陸軍情報與安全司令部——一個陸軍與NSA的聯(lián)合部門。

該可公開訪問的機(jī)密數(shù)據(jù)存儲倉庫,是在今年9月被安全公司UpGuard的克里斯·維克利發(fā)現(xiàn)的。此事距離UpGuard發(fā)現(xiàn)美軍中央司令部(CENTCOM)和太平洋司令部(PACOM)不安全Amazon S3存儲桶的新聞爆發(fā),甚至不到2周時間。上一波新聞頭條中暴露的S3存儲桶里,包含有某軍方支持Web監(jiān)視項目的數(shù)十TB數(shù)據(jù)。未能履行保護(hù)這些服務(wù)器安全職責(zé)的,是為國防部工作的某第三方,服務(wù)器上存放的至少18億條被該項目收集到的社交網(wǎng)絡(luò)帖子曝光。

機(jī)密信息毫無防護(hù)存于網(wǎng)上

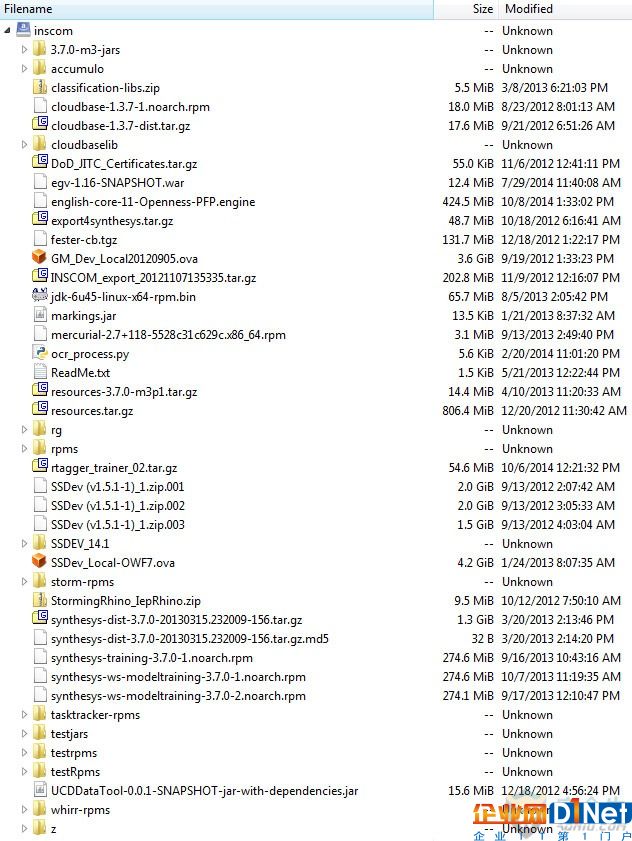

這一次,維克利發(fā)現(xiàn)的這個錯誤配置的S3存儲桶,只要輸入正確的URL,任何人都能看到AWS子域名“inscom”上存儲的內(nèi)容。包含有47個文件和目錄,其中3個甚至任由下載。

UpGuard稱:“存儲桶中的3個可下載文件,證實了這些內(nèi)容的高度敏感性,暴露了國家安全數(shù)據(jù),其中一些明顯是機(jī)密的。”

其中一個文件是Oracle虛擬設(shè)備文件(.ova),含有1個虛擬硬盤鏡像和1個基于Linux的操作系統(tǒng),可能是用于遠(yuǎn)程接收國防部數(shù)據(jù)的。據(jù)傳,該虛擬硬盤上裝有超過100GB的數(shù)據(jù),源自代號為“紅盤”的陸軍情報項目。

退回到2013年,“紅盤”指的是一個“戰(zhàn)場情報平臺”,從陸軍的分布式通用地面系統(tǒng)(DCGS-A)收集數(shù)據(jù),索引數(shù)據(jù)、視頻和衛(wèi)星圖像,讓這些數(shù)據(jù)可以實時搜索。但在涉及阿富汗戰(zhàn)場的測試階段,該平臺會崩潰,速度慢,且被證明是不可靠的。在往“紅盤”里扔了至少9300萬美元后,國防部在2014年放棄了這個平臺。

UpGuard指出,該虛擬硬盤有6個分區(qū),操作系統(tǒng)也可以被瀏覽;但大多數(shù)數(shù)據(jù)還是需要連上國防部的系統(tǒng)才可以訪問。盡管如此,該虛擬硬盤上文件的屬性,暴露出了被標(biāo)為“絕密”的技術(shù)設(shè)置,其他文件則被歸類為“NOFORN”,也就是外國盟友都不能看。

該S3存儲桶是國防承包商Invertix用的

元數(shù)據(jù)揭示,該存儲桶的使用者,是現(xiàn)已消亡的第三方國防承包商Invertix(注:現(xiàn)已并入Altamira Technologies)。同時暴露的,還有Invertix管理員用于訪問分布式情報系統(tǒng)的私鑰,以及口令散列值。

該虛擬硬盤上另一份可下載的文件,是一份ReadMe自述文件,含有.ova文件內(nèi)容和“紅盤”其他數(shù)據(jù)包獲取地址的說明,還有一個“訓(xùn)練快照”。

該存儲桶中的數(shù)據(jù)毫無口令保護(hù)——盡管分類中表明了“絕密”和“外國人不可看”的屬性。INSCOM這個子域名,也讓惡意黑客或外國情報機(jī)構(gòu)非常明確該信息的價值。

用UpGuard網(wǎng)絡(luò)風(fēng)險團(tuán)隊另一成員丹·奧沙利文的話說,“說白了,多家國防部情報機(jī)構(gòu)賴以傳播信息的網(wǎng)絡(luò),其訪問工具,不應(yīng)該是往瀏覽器中輸個URL就能隨便用的東西。”

他將第三方供應(yīng)商的風(fēng)險稱之為“網(wǎng)絡(luò)彈性的沉默殺手”。本案例中,通往承包商Invertix的數(shù)據(jù)傳輸,讓國防部直面了數(shù)據(jù)泄露的后果——哪怕國防部對該數(shù)據(jù)的處理方式?jīng)]有完全監(jiān)管。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號