蘋果在其最新發布的macOS安全更新補丁中修復了一個任意代碼執行漏洞,而這個漏洞將允許攻擊者通過惡意USB設備來攻擊macOS系統。

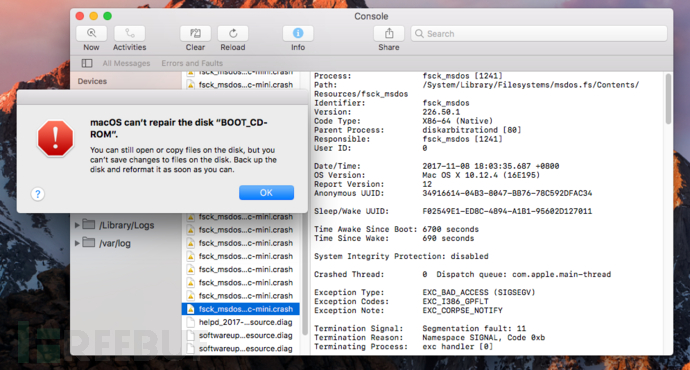

據了解,這個漏洞是趨勢科技的研究人員所發現的,并于今年四月份正式上報給了蘋果公司。研究人員表示,這個漏洞存在于fsck_msods工具之中。fsck_msods是一個系統工具,它可以用來檢測并修復FAT文件系統設備中存在的錯誤異常。

研究人員發現,當使用了FAT文件系統的設備(例如U盤或SD卡)插入到Mac電腦上之后,macOS系統將會自動調用該工具。如果此時接入的是一個惡意設備的話,那么這個安全漏洞將允許攻擊者通過這個惡意USB設備在目標macOS系統中執行任意代碼。

趨勢科技表示,根據研究發現,該漏洞是由一個內存崩潰問題所導致的,攻擊者可以將內存地址的高位數據(某個字節)修改為任意值,并將其設置為指向其他地址。如果攻擊者能夠成功利用該漏洞的話,他們將能夠獲取到目標系統的完整控制權。

安全研究人員在報告中提到:“如果攻擊者能夠向目標內存地址位填充額惡意格式的dosDirEntry結構,則將有可能實現任意代碼執行,而這將有可能允許攻擊者完全接管目標折別。不過我們認為,目前這種攻擊技術還沒有得到犯罪分子的廣泛使用。但是,我們仍強烈建議用戶盡快更新自己的系統來修復這個漏洞。”

該漏洞目前已被標記為CVE-2017-13811,而蘋果也已經在最新發布的macOSHigh Sierra 10.13.1、Sierra 10.12.6和El Capitan 10.11.6系統中修復了這個漏洞。除此之外,新版本系統還修復了將近150個其他類型的安全漏洞,其中就包括三個跟KRACK有關的漏洞。

趨勢科技解釋稱,還有很多基于BSD的操作系統(*NIX操作系統)也在使用fsck_msdos,包括Android在內。正因如此,研究人員也將這個漏洞的相關信息告知了其他廠商,其中也包括Google。

但是就目前的情況來看,Android似乎并不能解決這個安全問題,因為Android平臺中的“fsck_msdos運行在一種受限的SELinux域中”。盡管如此,Google卻明確表示他們正在對該漏洞進行分析,并會在將來的操作系統版本中修復這個問題。

為了緩解這個漏洞所帶來的影響,考慮到惡意軟件可以通過USB來感染目標系統,我們建議IT管理員對那些需要訪問mac電腦以及相關設備的USB設備進行嚴格的限制,而且對于敏感設備,管理員也應該部署嚴格的物理訪問控制策略。

京公網安備 11010502049343號

京公網安備 11010502049343號