今年5月爆發的WannaCry勒索病毒讓人至今心有余悸,最近,它的“兄弟”——新型勒索病毒AllCry忽然現身,它偽裝為PDF圖標迷惑廣大網管人員點擊,突襲大批服務器設備,并勒索價值近3萬元的比特幣贖金。

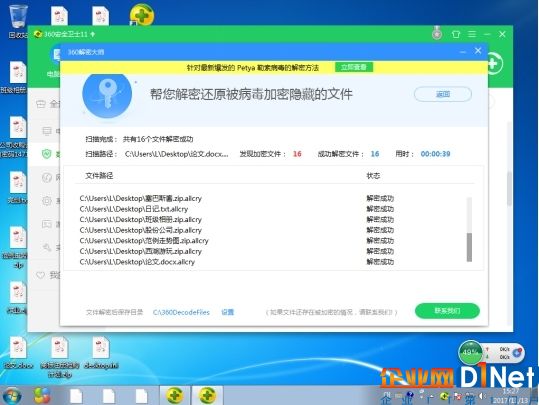

不過,網民無需過分擔心,這次的AllCry不會再讓中招者“哭泣”。目前,360安全衛士不僅可以全面攔截查殺該病毒,360“解密大師”也已緊急集成解密工具,即使不幸中招也能一鍵掃描并恢復文檔。

圖:360解密大師功能界面

AllCry勒索病毒的名稱與WannaCry十分相似,但兩者的攻擊方式卻大相徑庭。它偽裝為常見軟件圖標誘騙中招者點擊,背地里則在偷偷執行著加密程序,將文件后綴篡改為“.allcry",并趁機勒索1個比特幣(約人民幣30000元)的贖金。

圖:感染上Allcry勒索病毒后,主機屏幕將會主動彈出勒索界面

AllCry的攻擊目標很有針對性,主要是大批有價值的服務器。勒索病毒運行時,會對服務器重要組件的十余個進程進行檢測,并強制結束掉這些運行的進程,以防止相關文件被占用而導致勒索病毒加密失敗。

在對AllCry病毒樣本的緊急分析后,360安全研究團隊發現,該病毒加密過程采用的是對稱算法處理密鑰,這意味著,加密算法是可能被暴力破解的。通過對該加密機制進行逆向,360“解密大師”緊急上線解密工具,讓中招者可一鍵掃描并解密所有中招文檔。

圖:360“解密大師”一鍵掃描并解密AllCry加密的文檔

中招者在最新版本360安全衛士(http://down.360safe.com/inst.exe)的“功能大全”中搜索“文件解密”,即可打開360“解密大師”功能,在彈出的窗口中,選擇含有被加密的文件的路徑,隨后點擊立即掃描即可完成解密。360解密大師作為全球最大最有效的勒索病毒恢復工具,目前可破解勒索病毒達近百種。

AllCry勒索病毒在國內雖然暫未出現大面積傳播情況,但大有借WannaCry的威懾力興風作浪的趨勢。360集團創始人兼CEO周鴻祎曾說過,WannaCry的爆發拉開了大安全時代的帷幕,網絡攻擊將越來越多,網絡犯罪也將呈現爆發式增長。WannaCry之后,接連爆發的Petya、BadRabbit等勒索病毒變種也恰恰印證了這一點。

距離WannaCry事件已逾半年,但是廣大網民仍要提防勒索病毒的余威。除了個人電腦外,服務器因其數據文件更為敏感、重要,感染病毒交贖金的意愿更強,日漸成為各類新病毒攻擊的重災區。除了設置高強度的口令密碼、定期修補漏洞、關閉高風險端口之外,無論是個人用戶還是網管人員都應盡量保持安全軟件的開啟,全面抵御各類勒索病毒及變種的攻擊。

京公網安備 11010502049343號

京公網安備 11010502049343號