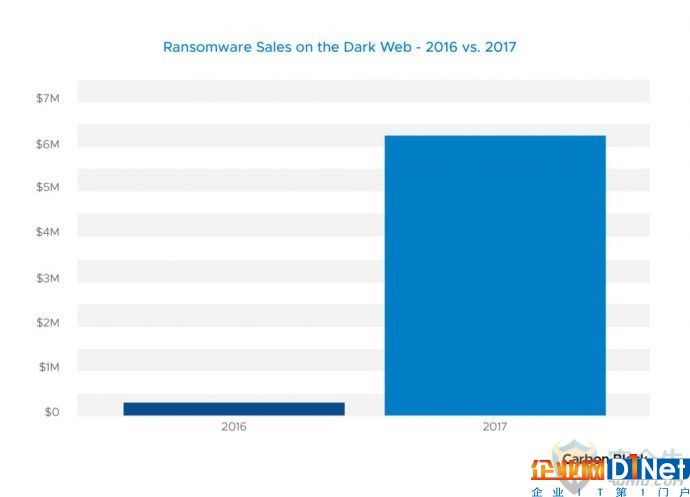

2016到2017年,勒索軟件市場經歷了2,502%的增長率。此數值指的是罪犯花在勒索軟件上的錢,不是受害者支付的贖金。該市場的驅動因素很多,包括:勒索軟件的技術簡單性、勒索軟件即服務(RaaS)的興起、罪犯投資回報的保障、以Tor和加密貨幣潛蹤匿跡的可用性,以及受害者基本安全控制的缺乏。

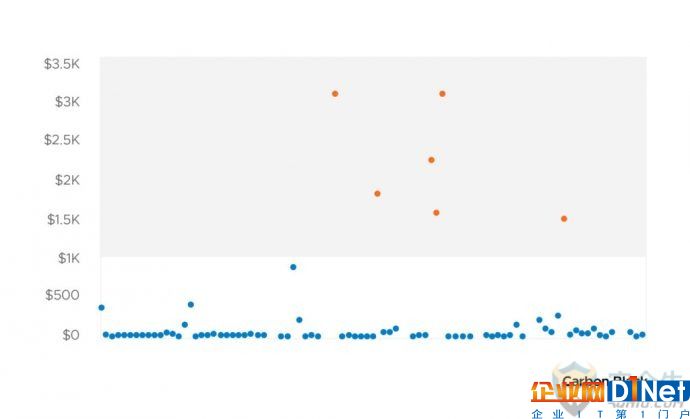

2017年8月到9月間,安全公司Carbon Black監視了21個交易勒索軟件的大型暗網市場(據估計約有6,300+此類暗網市場)。結果令人十分震驚,竟有超過4.5萬個活躍產品列表,從1美元的安卓鎖屏勒索軟件,到超過1000美元的定制代碼,應有盡有。而勒索軟件產品的平均要價,僅為10.5美元。

涉案贖金的總金額同樣十分驚人。據FBI統計,2016年的贖金支付約在10億美元左右;比2015年的2400萬美元多了很多。Carbon Black的研究發現,勒索軟件開發者每年平均能掙到約10萬美元。而合法軟件開發者的平均稅前薪酬是6.9萬美元。在惡意軟件興盛的東歐國家里,這一差距甚至更大。勒索軟件在暗網上的銷售額,從2016年的不到40萬美元,增長到了2017年的625萬美元。

Carbon Black安全策略師里克·麥克羅伊預測,該地下生意會像合法產業一樣進化發展。“我預計,我們將看到開發人員與其產品間的整合。”

事實很簡單,就是勒索軟件產業因其有利可圖而大幅增長。取締該產業的工作,也就應將重點放在移除這一盈利性上。Carbon Black認為該產業有5點供應鏈:創建、分發、加密、支付、命令與控制。

如果防御者能打破或中斷其中一環,整個攻擊鏈就會分崩離析。

在年輕程序員無法找到合法工作,且能通過開發勒索軟件賺取客觀收入的情況下,打破勒索軟件創建環是不可能的。破壞分發這一環節也同樣艱難,因為市場可以藏身暗網。類似的,加密環節也無法控制——公共領域有強大的加密系統可供使用。支付是其中最弱的一環,是供應鏈中對所付贖金的收集和跟蹤——但如果沒有贖金被支付,整個產業也就崩潰了。

Carbon Black 的報告稱:“我們需要阻止贖金支付。這一體系只有在受害者選擇支付的情況下才有效。除非人們決意拒不支付,否則該問題只會繼續發酵。”但是,該工作是一項很難達成的任務。而且,即便某國或某個目標行業的受害者拒絕支付贖金,罪犯也只會換個更有錢途的地方或行業繼續下手。這不能從根本上解決問題,只是在把問題導出到別的地方而已。

遏止需要支付贖金的情況發生,可以達到相同的效果。而且可以通過改善安全控制措施相對容易地達成——但即便不是不可能,讓公司企業或個人設置好這些安全控制措施也是相當難的。

這種背景下,勒索軟件產業只會繼續增長,而且將會持續進化。目前為止,勒索軟件已經很大程度上被技術含量不怎么高的程序員掌握了;復雜性不再必要。Carbon Black 看出了這種轉變。某種程度上,這些標志已經顯而易見:WannaCry和NotPetya就是例子。前者的案例中,勒索軟件本身不復雜,而后者,壓根兒就沒打算為受害者解密。然而,經由NSA被泄漏洞利用程序進行傳播,是一種新的發展。

Carbon Black認為此種勒索軟件的使用是一種煙霧彈。

利用已存在的卷硬拷貝刪除技術(刪除潛在的文件備份),以及對Windows事件日志的清除,對手可通過將響應人員的目光轉移到解密文件而不是調查數據及憑證滲漏上,來挫敗大多數事件響應工作。

勒索軟件,或者更具體講,勒索軟件的加密部分,將被用于隱藏并模糊到更傳統的網絡盜竊和網絡間諜活動的蹤跡。

所有這些,隨著勒索軟件產業的進化,是很有可能出現的。麥克羅伊稱,開發人員與產品的整合指日可待。其效果,就是將勒索軟件集中到更為老練的程序員手中。支付贖金的效果之一,就是告訴攻擊者,受害人可以被強迫。

Carbon Black預測,會看到更高明的開發者利用更先進的變形和駐留技術,在解密之后還繼續留在受害者網絡中——以便未來再勒索一次。

京公網安備 11010502049343號

京公網安備 11010502049343號