持續整個夏季并于本周剛剛曝光的CCleaner黑客事件造成230萬用戶受到感染,卡巴斯基和思科安全研究人員推測這起事件可能出自于網絡黑客組織APT17之手,且其目標主要指向西方各科技企業。

種種線索將Cleaner事件當中浮現的證據同Axiom這一網絡間諜組織連接起來——該組織亦被稱為APT17、ViceDog、Tailgater Team、Hidden Lynx、Voho、Group 72以及AuroraPanda。這些不同的名稱來自將其發現的不同安全廠商。

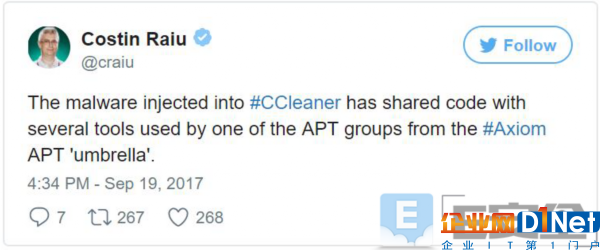

卡巴斯基實驗室全球研究與分析團隊負責人Rostin Raiu(考斯汀·拉尤)首先發現CCleaner應用程序內惡意代碼與Axiom惡意軟件之間存在關聯。

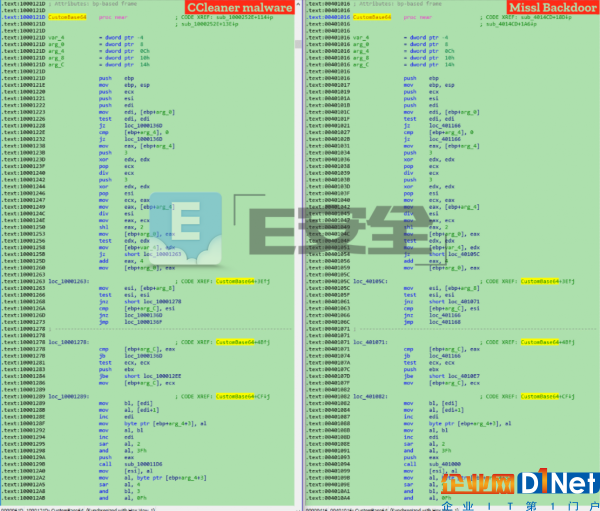

在CCleaner事件曝光的第二天,Raiu指出CCleaner惡意軟件與此前曾經由Axiom使用的Missl后門木馬存在相似之處。

由思科Talos小組發布的最新的先關報告中,研究人員們也確認了Raiu的這一相似性結論。

思科Talos小組研究員Craig Williams(克雷格·威廉姆斯)在接受郵件采訪時指出,“目前并不能確定這一切的幕后黑手就是Axiom,但二者確實共享部分代碼。”很明顯,他的回應顯示出經驗豐富的安全研究人員在網絡間諜活動歸因方面所抱持的謹慎態度。

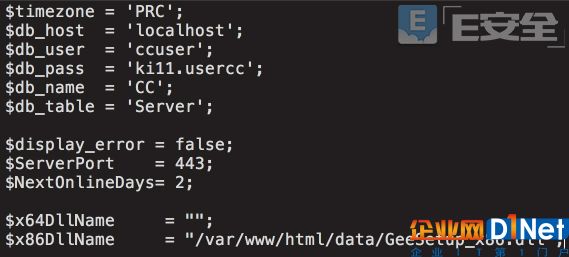

除了確認卡巴斯基方面的發現之外,思科Talos小組還表示某第三方向其提供了一份命令與控制服務器文件副本,該服務器正是本次從受感染主機上收集設備信息的CCleaner污損版本的發布平臺,其中即包含相關數據庫。

惡意版本收集的具體信息包括計算機名稱、已安裝軟件列表、當前運行進程列表、前三個網絡接口MAC地址以及每臺計算機的惟一ID標識。

思科公司的研究人員們還對自有設備的收集數據進行檢查,從而證明這套數據庫確實真實可信。

CCleaner的另一項惡意功能并未啟用初步分析報告認為該惡意軟件能夠下載第二階段有效載荷并執行其它惡意軟件。在對文件進行分析之后,研究人員們意識到CCleaner惡意軟件(Floxif)——的初步分析報告并不成立。在對該C&C服務器數據庫進行分析之后,研究人員們表示惡意操作者僅利用該功能在全球范圍內感染了20臺計算機。

運行在該C&C服務器上的PHP文件會對用戶及適合下載第二階段惡意軟件(一款輕量化后門)的計算機ID。研究人員們指出,第二階段后門負責“從github.com或者wordpress.com搜索相關數據當中檢索一條IP”,并進一步在目標系統上下載更多惡意軟件。

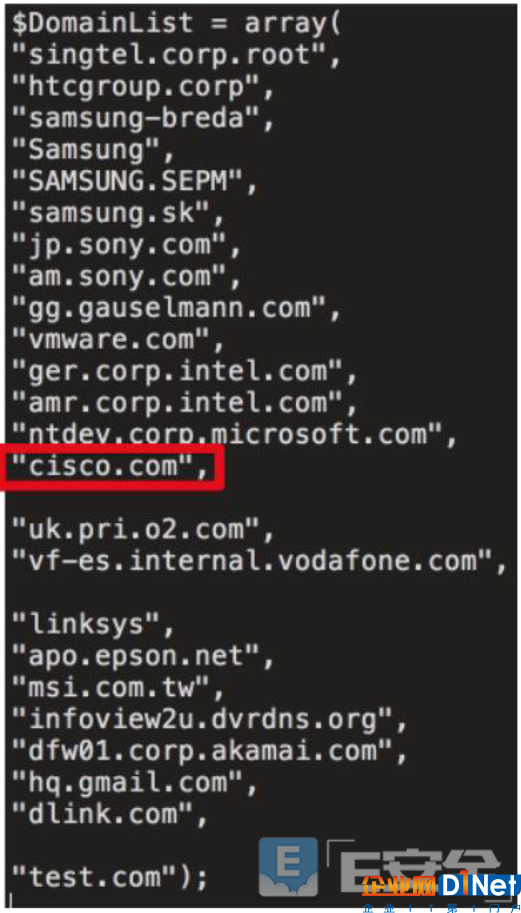

攻擊者主要針對一份科技企業名單實施行動思科公司Talos小組解釋稱,攻擊者們根據目標計算機的域名信息選擇受害者。

被攻擊者瞄準的除了思科公司自身之外,還有包括Singtel、HTC、三星、索尼、Gauselmann、英特爾、VMware、O2、沃達豐、Linksys、愛普生、MSI、Akamai、DLink、甲骨文(Dyn)甚至是微軟與谷歌(Gmail)等巨頭級企業。

思科已經與受影響的企業取得聯系,并通報其可能遭遇的安全違規問題。

研究人員對自己的發現極具信心,因為該C&C服務器數據庫當中包含兩份主表,其一列出一切受到第一階段惡意軟件(即Floxif,負責面向全部用戶進行信息收集)感染的主機; 其二則持續追蹤全部受到第二階段惡意軟件感染的計算機。

第一份表格中包含超過700萬臺計算機的相關數據,而第二份表格在排除重復部分后僅包含20臺計算機的相關數據。兩份表格所存儲的條目皆創建于今年9月12日到9月16日之間。

威廉姆斯在采訪中指出,“就目前來看,9月12日之前的數據似乎被刪除掉了。這可能是為了故意限制從服務器當中導出的信息量。”

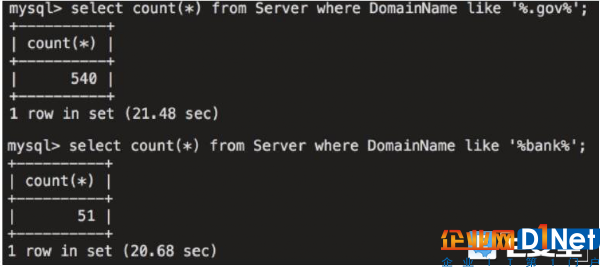

攻擊者能夠針對其想要針對的一切目標思科公司表示,這份數據庫極具實際價值。舉例來說,只需要運行一條簡單的SQL查詢命令,思科研究人員即可發現540臺處于政府網絡當中的計算機,外加51臺處于銀行網絡中的計算機。

思科公司研究人員解釋稱,這表明通過利用基礎設施與相關惡意軟件的組合攻擊者們就能夠實現這一級別的訪問能力,此次攻擊的嚴重性與潛在影響不言而喻。

應采取哪些安全措施?由于C&C服務器當中的數據尚不完整,且攻擊者下載了一款靜默第二階段下載器,因此運行有污損版本CCleaner軟件的用戶應當將其徹底清除或者恢復至8月15日之前(即兩款污損CCleaner版本發布之前)的備份版本。需要強調的是,此前安全人員給出的建議僅僅是更新現有CCleaner應用程序。

該惡意組織長期針對科技企業盡管CCleaner黑客活動與Axiom之間的關聯性證據還相當有限,但Axiom組織過去一直專挑科技企業作為攻擊目標。該團隊投入大量精力入侵此類目標,特別是在2010年年初。

而這種攻擊方式也引起了思科、FireEye、F-Secure、微軟、Tenable、ThreatConnect、ThreatTrack Security、Volexity、Novetta以及賽門鐵克等網絡安全廠商的重視。

這些企業共同組織起SMN行動,旨在共同努力以揭露該組織使用的工具及技術手段。思科公司Talos小組最近發布的報告亦對IOC以及C&C服務器文件作出了進一步分析,并表示C&C服務器配置使用的是中國時區。

而作為CCleaner軟件的開發商,Avast公司也發布了一篇關于此次事件的調查進展博客文章,其中確認了攻擊者主要針對大型科技企業實施攻擊的說法。

京公網安備 11010502049343號

京公網安備 11010502049343號