根據(jù)Cisco Talos昨日發(fā)布的報(bào)告,如果大家曾經(jīng)在今年8月15日到9月12日之間在自己的計(jì)算機(jī)上通過(guò)官方網(wǎng)站下載或者更新CCleaner應(yīng)用,那么請(qǐng)務(wù)必當(dāng)心——您的計(jì)算機(jī)已經(jīng)受到入侵。

圖1:CCleaner 5.33的屏幕快照

CCleaner是一款免費(fèi)的系統(tǒng)優(yōu)化和隱私保護(hù)工具,目前已經(jīng)擁有超過(guò)20億次下載量。其由Piriform公司開(kāi)發(fā)并最終被Avast所收購(gòu),用于幫助用戶清理計(jì)算機(jī)系統(tǒng)以優(yōu)化并增強(qiáng)性能表現(xiàn)。

供應(yīng)鏈攻擊:官網(wǎng)下載也得當(dāng)心來(lái)自思科Talos小組的安全研究人員們發(fā)現(xiàn),Avast公司所使用的下載服務(wù)器受到某些未知黑客的入侵,其利用惡意代碼替換了該軟件的原始版本,并在一個(gè)月左右時(shí)間之內(nèi)將其散播至數(shù)百萬(wàn)用戶當(dāng)中。

此次事故無(wú)疑是供應(yīng)鏈攻擊活動(dòng)的又一次明證。在今年早些時(shí)候,一家名為MeDoc的烏克蘭公司同樣遭遇到更新服務(wù)器入侵事故,并因此在全球范圍內(nèi)大量散播存在嚴(yán)重破壞能力的Petya勒索軟件。

Avast與Piriform雙方皆確認(rèn)稱,32位CCleaner v5.33.6162版本與CCleaner Cloud v1.07.3191版本已經(jīng)受到該惡意軟件的感染。

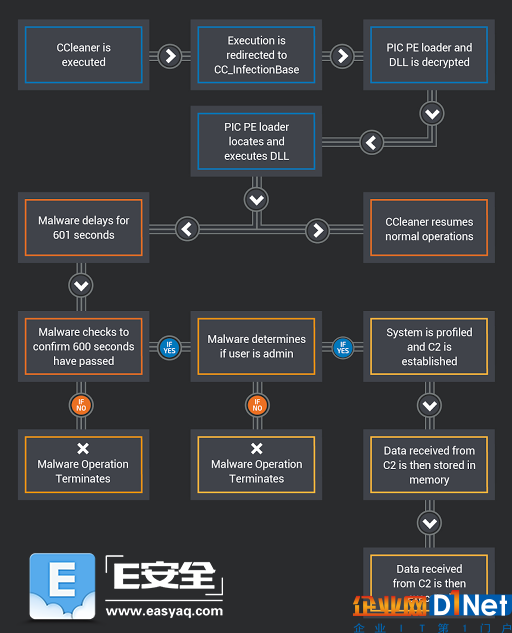

根據(jù)本月13日的檢測(cè)結(jié)果,CCleaner的惡意版本當(dāng)中包含一種多段式惡意軟件載荷,其能夠從受感染的計(jì)算機(jī)處竊取數(shù)據(jù)并將信息發(fā)送至攻擊者的遠(yuǎn)程命令與控制服務(wù)器當(dāng)中。

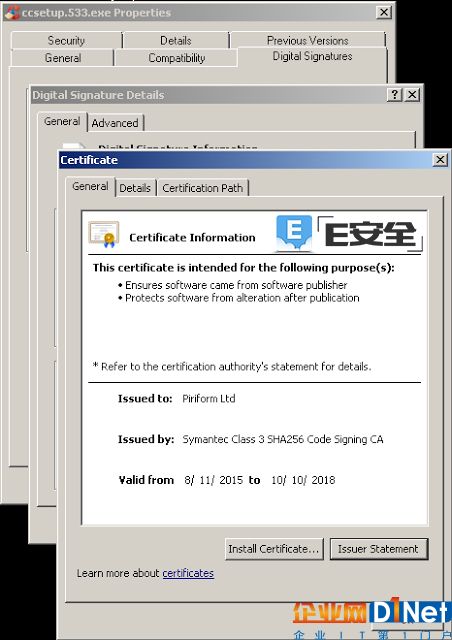

此外,這批身份不明的黑客還利用賽門鐵克公司頒發(fā)給Piriform的有效數(shù)字簽名以及域名生成算法(簡(jiǎn)稱DGA)對(duì)惡意安裝可執(zhí)行文件(v5.33)進(jìn)行簽名,這意味著一旦攻擊者的服務(wù)器下線,該DGA會(huì)生成新的域名以接收并發(fā)送失竊信息。

圖2:CCleaner的數(shù)字簽名5.33

Piriform公司產(chǎn)品副總裁帕爾·揚(yáng)(Paul Yung)解釋稱,“所有收集到的信息皆通過(guò)base64進(jìn)行加密與編碼,且?guī)в幸惶锥ㄖ苹帜副怼>幋a信息隨后會(huì)通過(guò)HTTPS POST請(qǐng)求被提交至216.126.x.x這一外部IP地址(此地址以硬編碼形式嵌入至有效載荷當(dāng)中,我們?cè)谶@里特意隱去了最后兩部分)。”

此惡意軟件通過(guò)編程以收集大量用戶數(shù)量,具體包括:

· 計(jì)算機(jī)名稱

· 已安裝軟件列表,包括Windows更新

· 全部運(yùn)行中進(jìn)程列表

· IP與MAC地址

· 其它信息,例如某進(jìn)程是否以管理員權(quán)限運(yùn)行以及當(dāng)前系統(tǒng)是否為64位等。

圖3:惡意軟件操作流程

受感染的版本被227萬(wàn)人使用根據(jù)Talos研究人員們所言,目前CCleanr(或者Crap Cleaner)的每周下載用戶數(shù)量約為500萬(wàn)名,這意味著可能有超過(guò)2000萬(wàn)用戶已經(jīng)因?yàn)樵搼?yīng)用的惡意版本而受到感染。

Talos小組指出,“此波攻擊的影響很可能影響到大量系統(tǒng)。CCLeaner宣稱截至2016年11月,其下載總量已經(jīng)超過(guò)20億次,另有報(bào)道指出其每周新增用戶量達(dá)500萬(wàn)。”

然而,Piriform方面估算稱,最多只有3%的用戶(227萬(wàn)用戶)受到該惡意版本的感染。

圖4:CCleanr統(tǒng)計(jì)數(shù)據(jù)

這里強(qiáng)烈建議受到感染的用戶將CCleaner軟件更新至5.34或者更高版本,從而避免相關(guān)計(jì)算設(shè)備遭到入侵。目前最新版本的下載已經(jīng)正式開(kāi)放。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)