全球最大專注于安全的解決方案提供商Check Point以色列捷邦安全軟件科技有限公司宣布,其威脅情報偵測網絡近日截獲一種傳統防病毒解決方案很難檢測出的隱形攻擊。

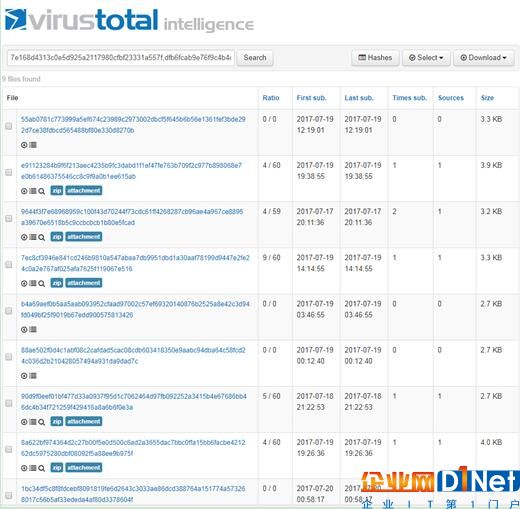

7 月 17 日,SandBlast零日防護開始顯示出大規模的電子郵件攻擊,而此次攻擊并未被傳統 AV 解決方案捕獲。截至攻擊后第 4 天,Check Point 已攔截到 5,000 個不同的攻擊樣本,VirusTotal 卻僅有少量樣本,其中半數無法被任何 AV 掃描引擎檢測到,其余樣本被檢測到的次數也是屈指可數。

此次攻擊與會發送空白內容電子郵件的“BlankSlate”垃圾郵件攻擊有關,在此例中則是發送空白主題的電子郵件給用戶,同時惡意有效負載會被加載到以如下形式命名的附件壓縮文件中 - EMAIL_NNNNNN_AAAAAA.zip。

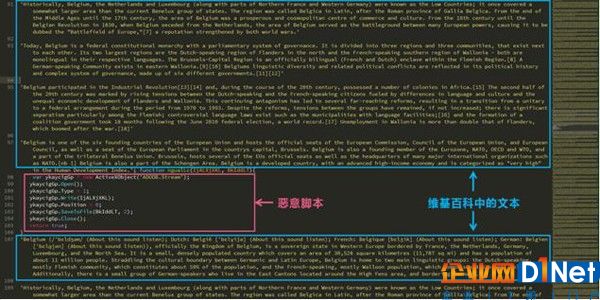

該附件包含一個被嚴重混淆的下載和執行JavaScript文件,以及大量關于不同國家和城市的維基百科文章的盜用文本。

SandBlast將附件解壓,避免因仿真JavaScript文件造成的混淆,并識別其與惡意命令和控制服務器之間的通信。

為避免被加入黑名單,本次攻擊的C&C域會迅速變化;所有域均為近期注冊并具有以下模式:hxxp://sitename.tld/(support|admin).php?f=1.doc

它們在 VirusTotal 上的檢測率也非常低,65 個信譽服務中大約僅能檢測出 5 個。

C&C 為此利用流量重定向腳本,并阻止一些國家和 ISP訪問該站點。

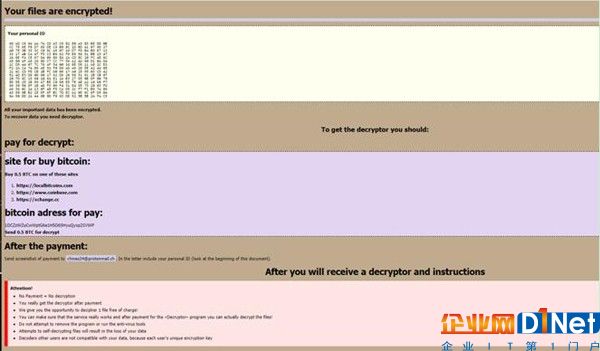

針對依據地理定位(例如美國)而選定的目標,C&C將返回一個BTC勒索軟件有效負載。該勒索軟件要求轉賬0.5比特幣到以下地址 - 1DCZzWZuCwWptG6e1H5D65HyuQyxp2SVWP,并將交易頁面截圖發送到中國電子郵箱 - [email protected]。

Check Point 就此提出下列建議:

· 除非您確定郵件附件來自已知情景中的已知人員,否則請勿打開。

· 使用高級惡意軟件防護解決方案。

· Check Point SandBlast客戶受到保護,免于此威脅。

京公網安備 11010502049343號

京公網安備 11010502049343號