據報道,美國的制造工廠、核電站和其他能源設施正遭受網絡攻擊的威脅。此次威脅事件至少攻擊了美國十幾家電力公司,包括在堪薩斯州的Wolf Creek核設施。由于被攻擊公司的控制能源基礎設施系統以及核設施與企業網絡是完全分離的,所以此次攻擊只影響了行政和商業網絡,并未影響控制能源基礎設施系統及核設施。

美國國土安全部報告指出,攻擊者使用的技術與俄羅斯相關的APT組織(CrouchingYeti, Energetic Bear 和 Dragonfly)相似,而該APT組織一直以工業企業為目標。攻擊烏克蘭電網也被認為是該組織的杰作。

有研究人員認為,此次黑客攻擊使用了“水坑”和“中間人”(MitM) 攻擊,而這次攻擊行動同時還針對世界其他地區的政府網站的用戶,某些用來攻擊的文檔與能源部門并沒有明顯的聯系。

亞信安全已經截獲此次攻擊中使用的惡意程序,并將該惡意程序命名為TROJ_RELSLODR.D。

入侵分析

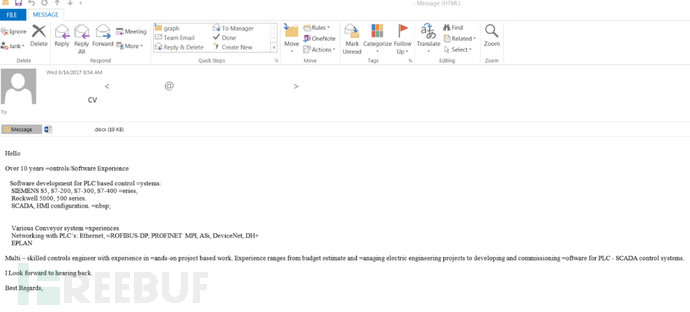

為了獲取用戶憑證和網絡訪問權限,攻擊者首先向企業的工作人員發送帶有惡意文檔的釣魚郵件,這些惡意文檔通常偽裝成簡歷或者環境報告,其并未使用傳統的VBA宏或其他嵌入式腳本,而是使用了模板注入(template injection )技術。

【釣魚郵件示例】

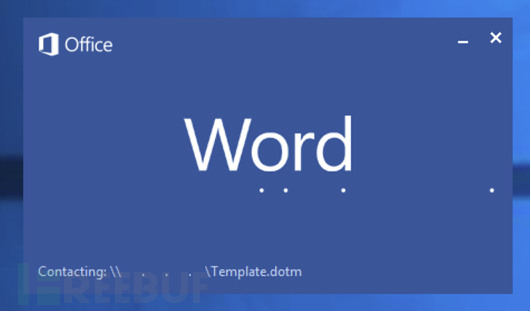

什么是模板注入技術?

模板注入技術是指,當受害者打開惡意文檔時,在啟動word 應用程序的同時, 其會從攻擊者控制的SMB服務器加載一個模板文件。使得攻擊者可以不知不覺的獲取到用戶憑證,該模板文件也可以下載其它惡意文件到被感染機器上。

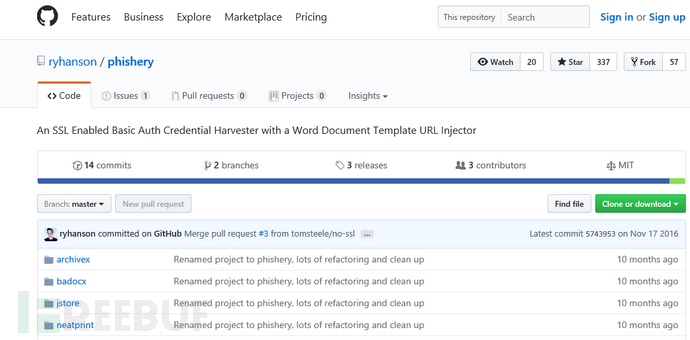

研究人員通過進一步研究發現,此次攻擊中使用的模板注入與一個名為Phishery 的開源工具之間存在聯系,而此類相似性還無法判斷是否是巧合,還是攻擊者修改了現有的工具,又或者是黑客的混淆手段。

【github上的Phishery開源工具】

本次攻擊黑客的主要目標是竊取關鍵基礎設施信息,特別是針對美國及歐洲。而黑客可以輕松攻入美國多個能源公司以及核電站,說明目前關鍵基礎設施企業和機構的安全防護工作還存在很大漏洞。基礎設施與人們生活息息相關,黑客已經將觸角伸向該領域,該領域安全問題不容忽視。

我國已經開始重視關鍵基礎設施網絡安全問題,國家正在研討《關鍵信息基礎設施安全保護條例(征求意見稿)》,其中第六條明確指出,關鍵信息基礎設施在網絡安全等級保護制度基礎上,實行重點保護。

針對關鍵基礎設置網絡安全,我們應當制定實施多角度、多層次、多策略防護相結合的解決方案,主動偵測和防御是必不可少的。亞信安全深度發現設TDA可掌握全網絡的流量來偵測并響應未知威脅。 TDA能偵測所有端口及100 多種通訊協議的應用,為用戶提供最全面的網絡威脅偵測。

亞信安全最新病毒碼版本13.526.60(2017年7 月11日已經發布)包含對該惡意程序檢測,請用戶及時升級病毒碼版本。

京公網安備 11010502049343號

京公網安備 11010502049343號