Verizon公司超過1400萬用戶個人資料因第三方供應商云服務器安全配置不當遭到外泄。

網絡安全公司UpGuard的網絡風險小組根據下載樣本中美國電信運營商Verizon公司的客戶姓名、地址、帳戶信息以及帳戶個人身份編號(簡稱PIN)的具體情況進行平均值分析,并最終斷定由于一套云文件存儲庫存在配置錯誤,導致目前該公司已經有多達1400萬用戶數據遭到外泄。該云服務器由Verizon公司第三方電話軟件與數據供應商NICE Systems公司持有并負責運營。

(更新消息:截至太平洋標準時間7月12日下午3點,NICE Systems與Verizon雙方已經確認了此次信息泄露事故的存在,而Verizon方面的發言人則表示只有600萬客戶信息遭到曝光。)

UpGuard公司網絡風險小組致力于發現泄露至網絡之上的各類數據,旨在借此保護相關各方并提高人們對于數字化領域內由網絡風險導致的數據安全問題的重視程度。

數據泄露主要危害這套數據存儲庫由NICE Systems公司以色列賴阿南納總部內的工程師負責管理,屬于Amazon Web Services的S3存儲桶,就目前來看似乎用于記錄某類特定客戶的呼叫數據。

Verizon公司為全美規模最大的無線服務運營商,其后臺與呼叫中心使用的正是NICE Systems提供的技術方案。另外,存儲在該服務器當中的法語文本文件還涉及來自巴黎的Orange S.A.電信公司(同為NICE Systems公司的內部數據合作伙伴),主要負責為歐洲及非洲客戶提供服務。

除了允許通過此S3存儲桶的URL公開訪問用戶名稱、地址及帳戶信息等相關風險之外,其中還將用于驗證客戶身份的Verizon帳戶密碼與相關電話號碼一同列出,這一點尤其值得關注。擁有這些帳戶PIN碼的詐騙者將能夠成功冒充客戶向Verizon公司撥打電話以獲取帳戶訪問權限。目前,移動通信領域正越來越多地使用雙因素驗證機制,一旦這些用戶的訪問權限丟失顯然將帶來巨大威脅。

最后,此番數據曝光亦成為第三方供應商在處理敏感數據時可能引發風險的有力例證。UpGuard公司在今年6月13日首次向Verizon公司發出了數據泄露的通知意見,但令人不安的是后者直到6月22日才徹底關閉這一外泄源。第三方供應商風險屬于商業風險;共享敏感商業數據并不會轉移這種風險,而只是將其傳播至其它合作伙伴處;另外,云數據泄露能夠跨越各個大洲并一次性影響多家企業。

NICE Systems公司以往曾經提供過用于支持國家監控計劃內相關侵入行為的技術方案,而這樣的背景無疑令此次數據外泄更加令人不安。

消費者們應該對Verizon公司將客戶信息內的私人數據通過可下載存儲庫形式委托給其它美國主要企業進行離岸記錄的作法感到震驚,特別是考慮到這種公開分享URL的方式意味著相關受害者永遠無法知曉到底是哪些企業在共享這些信息。

發現過程2017年6月8日,UpGurd公司網絡風險研究主管克里斯·維克里發現一套基于云端的Amazon S3數據存儲庫,其配置為可完全下載并允許公開進行訪問。這意味著只需要輸入對應的S3 URL,任何一方即可輕松訪問其數據庫中的數TB敏感內容。

該存儲庫的子域名為“verizon-sftp”,這充分表明了文件的具體來源。通過查看,該存儲庫內包含六個文件夾,且標題根據時間命名(自2017年1月到2017年6月)。另外,其中還存在部分格式為.zip的文件,具體包括“VoiceSessionFiltered.zip”以及“WebMobileContainment.zip”等。雖然這些文件無法通過.zip直接解壓,但可以將格式更改為.gzip并利用對應程序完成內容提取。

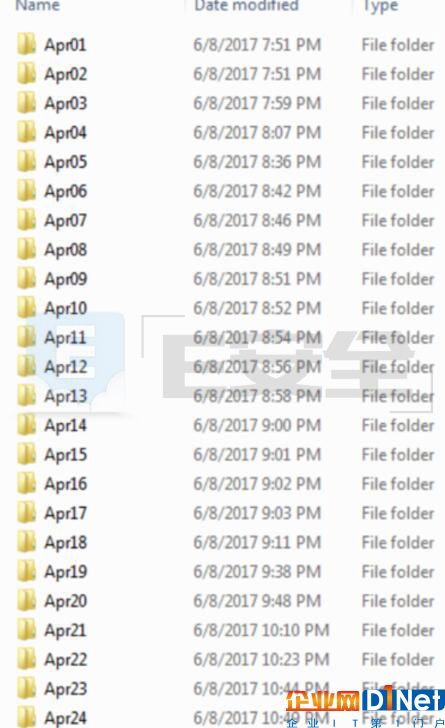

以月份命名的各個文件夾包含與當月份對應的每日記錄子目錄。而在每日子目錄內則通常存在數十個壓縮文件。根據種種跡象來看,這應該是一套自動每日記錄文件存儲庫。例如,文件夾的最后登錄時間為2017年6月22日,其名稱對應為“June-2017“。

“Apr-2017”文件夾中的每日日志文件夾

在解壓縮之后,這些日志記錄文件夾內容釋放出大小與壓縮前基本相當的文本文件,其中最大的文件達到23 GB。通過進一步分析,其整體結構逐漸趨于明朗:大型文本似乎由各語音識別日志文件組成,即“TimeInQueue”與“TransferToAgent”等打給客戶支持熱線的個人通話內容。通過對子域名https://voiceportalfh.verizon.com進行ping操作,可進一步確定用于生成此數據的語音激活技術。

但這還僅僅只是開始。日志當中還包含大量Verizon帳戶細節信息,具體包括客戶姓名、地址、電話號碼以及一系列用于指示客戶滿意度的信息追蹤字段。例如“沮喪級別”與“等待安裝光纖”等狀態。

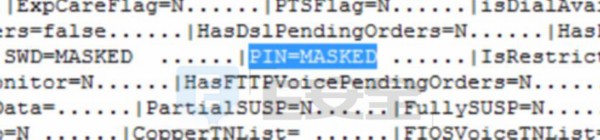

另外,Verizon還設定有多種數字評級值,并以“真”、“假”、“是”與“否”進行標注。不過在這些大規模呼叫記錄當中,最敏感的數據(例如‘PIN碼’與‘CustCode’等)受到了屏蔽。

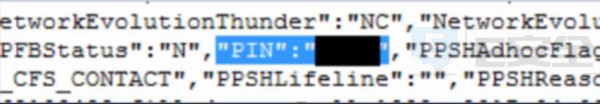

一個通話記錄,最敏感的數據被屏蔽

但仍有相當一部分記錄并未屏蔽全部細節信息。對于規模較小的呼叫記錄,即完全沒有采取此類屏蔽機制,訪問者能夠輕松獲取“PIN碼”及其它類似的重要數據。而這類帳戶PIN碼屬于評判來電者是否身為合法客戶的重要依據,負責確保欺詐者無法訪問或更改Verizon帳戶設置。而其它字段及其答案(例如‘呼叫中心密碼’)則表明哪些帳戶持有人要求利用更高的客戶服務電話安全標準進行帳戶設置修改。立足于此,一旦詐騙者擁有這部分日志信息,其即可輕松判斷哪些客戶更容易受到危害。更可怕的是,在單獨一份這樣的文件當中,就包含有6000條未經屏蔽的PIN碼記錄。

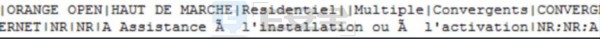

法國電信運營商Orange公司在該S3服務器當中存儲的數據則相對缺少話題性。正如前文所提到,Orange公司為NICE Systems的另一位合作伙伴,且與Verizon在歐洲數據市場上存在競爭關系。

雖然就目前來看,Orange公司泄露的數據并不是非常敏感,但是這些信息被包含在了由Verizon所使用的存儲庫當中。

第三方安全的重要性這套關鍵性數據存儲庫暴露出的最大問題在于,其并非由企業本身所持有,而是歸第三方供應商負責掌控著運營。作為第三方供應商的NICE Systems公司則一直開放該AWS S3存儲桶的公開訪問權限,并導致大量Verizon客戶的個人信息遭到泄露。

通過大部分網站副本與市場營銷資料來判斷,NICE Systems公司確實是一家為呼叫中心提供專用技術方案的廠商,而呼叫中心則正是Verizon業務鏈中的重要組成部分。根據美國證券交易委員會(簡稱SEC)的相關文件顯示,NICE Systems將Verizon稱為“主要合作伙伴”,且負責為該電信運營商提供用于監控呼叫中心運作效率的員工管理追蹤工具等軟件產品。NICE企業軟件套件當中還提供其它多種軟件方案,包括數據與語音分析軟件,這標志著NICE方面確實在呼叫中心客戶最為重視的技術層面投入了大量研發資源。

除了上述直接業務,這家以色列公司還憑借著一系列相當知名的對美企業并購與Verizon在北美市場上建立起極為緊密的業務合作關系。2016年,NICE公司收購了inContact與VPI兩家公司,二者此前都曾為Verizon提供后臺辦公與呼叫中心業務軟件。

簡而言之,NICE Systems公司是一位值得信賴的Verizon合作伙伴,但美方可能已經意識到這些合作伙伴能夠訪問其數據。這類第三方供應商每一天都會接觸到大量毫不知情的消費者的個人敏感信息。而企業自身的網絡風險與企業同第三方供應商間的網絡風險在本質上并無區別。供應商方面引發的任何數據泄露都會對客戶造成嚴重影響,并與企業自身泄露事故一樣給利益相關者造成巨大損失。

除了客戶姓名、地址與電話號碼等可由詐騙者及營銷人員直接使用的敏感信息之外,Verizon帳戶PIN碼的泄露還導致其辛苦建立起的信任體系瞬間崩潰。在這樣的背景之下,欺詐者可以要求Verizon呼叫中心的操作人員配合其完成幾乎所有操作,包括“寄換SIM卡”以進行詐騙,或者如《威格報》提到的破壞雙因素驗證機制:

“雙因素驗證機制中最大的缺點在于無線運營商本身。如果您能夠入侵攻擊目標所選擇的無線運營商帳戶,例如AT&T、Verizon或者T-Mobile,則可進一步劫持目標接收到的任何通話或者文本內容。對于像Signal這樣的手機應用,詐騙者完全能夠將其與給定電話號碼綁定起來,進而劫持整個帳戶。與此同時,運營商在采用雙因素驗證方面一直表現得非常遲緩,而且更傾向于使用PIN碼或者其它易被繞過的安全方案。由于兩大網絡服務公司控制了大部分市場份額,因此其確實沒有動力積極提升服務安全水平。”

需要強調的是,應用程序與數字化帳戶由于第三方供應商數據曝光事故而受到牽連的狀況絕不是什么科幻猜想,這正是當前網絡風險的真實體現。Verizon/NICE Systems雙方此次造成的云存儲數據泄露也再一次證明,我們傾注心力所打造出的高科技系統已經在日常生活中的各個層面帶來極為深遠的影響。

京公網安備 11010502049343號

京公網安備 11010502049343號