他們臭名昭著

專以敲詐企業財產為樂

他們無孔不入

從一切可能的地方發起攻擊

如今,聲名狼藉的網絡罪犯們

又找到了新的突破口

當心!你的DCIM

也許正暴露在網絡上

客動態播報

網絡安全態勢愈演愈烈,如何確保數據安全已成為CIO、IT管理員們的頭等大事。然而“我在明,敵在暗”,黑客的快速移動使得我們往往只能被動防御。同時,依靠背后龐大的犯罪網絡,黑客層出不窮的攻擊手段更讓我們應對起來難上加難。

歡迎來到⌈黑客動態播報⌋系列,在這里我們將持續更新黑客攻擊手段、網絡安全態勢等最新動態,“知己知彼,方能百戰百勝”,歡迎保持關注。

多年來,對運營效率的追求,以及疫情下遠程辦公的催生,使得“無人值守”數據中心的概念得到迅速推廣。通過遠程管理的全自動設施,IT管理員無需在現場,也能滿足數據中心的日常運行需要。

然而,無處不在的黑客可能正在瞄準它們。雖然你的服務器、存儲、網絡實現了充分保護,但那些物理基礎設施卻可能暴露在風險之下。

2萬個DCIM暴露在網絡

今年早些時候,網絡安全公司Cyble的研究人員發現,有超過2萬個DCIM(數據中心基礎設施管理系統)暴露在互聯網上。

DCIM是將IT和設備管理結合起來,對數據中心關鍵設備進行集中監控、容量規劃的集中管理平臺。通過軟件、硬件和傳感器等(如UPS控制及、制冷系統、濕度控制器、攝像頭),對數據中心IT設備和基礎設施進行實時監控和管理。

Cyble的研究人員寫道:

“

全球數據中心正在變得更快、更智能和高度可擴展,但這種發展是有代價的,因為強大的力量帶來了重大的責任和更大的網絡攻擊風險。由于數據中心與多種技術和軟件協同工作,黑客很容易發現漏洞。

”

由于DCIM軟件在數據中心的影響力,因此它正在吸引網絡黑客越來越大的興趣。例如,黑客能夠訪問DCIM系統操縱冷卻系統,從而導致服務器過熱并受到損害;甚至可以以此作為跳板,成為竊取企業機密數據的突破口。

落后的安全補丁

諸如UPS、監控系統等系統和設備之所以引起黑客興的趣,就是在于它們的安全防御往往非常落后,同時,較小的“存在感”也使得安全團隊非常容易忽略它們。

事實上,根據去年夏天的SANS 2021 OT(運營技術)/ICS(工業控制系統)網絡安全調查顯示,70%的受訪者將其OT環境的風險評為高或嚴重,高于2019年的51%。

此外,缺乏對OT和ICS環境的可見性,意味著48%的受訪者甚至不知道他們在過去一年中是否遭受過網絡安全事件,高于2019年的42%。

調查還顯示,最大的網絡安全挑戰,是難以將傳統的物聯網技術與現代IT系統整合。

對此,數據中心和主機托管供應商Cyxtera Technologies的CIO Chris Caruso認為,許多物聯網設備甚至沒有可升級的固件,或者升級還沒有被開發出來。這意味著物聯網設備很快就會過時,安全風險和缺陷隨著它們的使用時間而增長,使得被黑客劫持和武器化,用于多種不同的網絡攻擊的可能性大大上升。

“

當涉及到數據中心基礎設施時,我們的觀點是,只要它能連網,它就是一個潛在的漏洞。

”

應對新手段,需要做什么?

那么,面對數據中心物理設備遭受黑客的威脅,企業需要做什么呢?網絡安全公司Cyble給出了一些建議:

全面調查聯網設備

調查數據中心環境和UPS類似的系統,并從互聯網上刪除管理界面。如果這類設備必須通過互聯網訪問,那么建議數據中心部署補償性控制。例如,可以把設備放在虛擬專用網絡后面,以及強制使用多因素認證。

采用風險管理框架

企業需要采用風險管理框架,并采用安全意識計劃、路徑漏洞、對連接系統實施訪問控制、啟動網絡分段工作并運行定期審計。同時使用強密碼策略,并定期執行漏洞評估計劃。

與供應商密切合作

IT管理員必須關注的不僅僅是自己的系統,還必須與第三方供應商密切合作,確保這些合作伙伴盡最大努力保護其系統和網絡。同時保持對網絡安全最新發展的關注也很重要,因為威脅形勢總是在不斷變化。

最后,小編也給出一條建議——做好最壞準備。因為黑客的攻擊手段是如此層出不窮,而造成損失又難以承受。一旦病毒繞過了所有的防護措施進入關鍵系統,如何守護“黃金”數據,將是企業構建安全方案的重中之重。

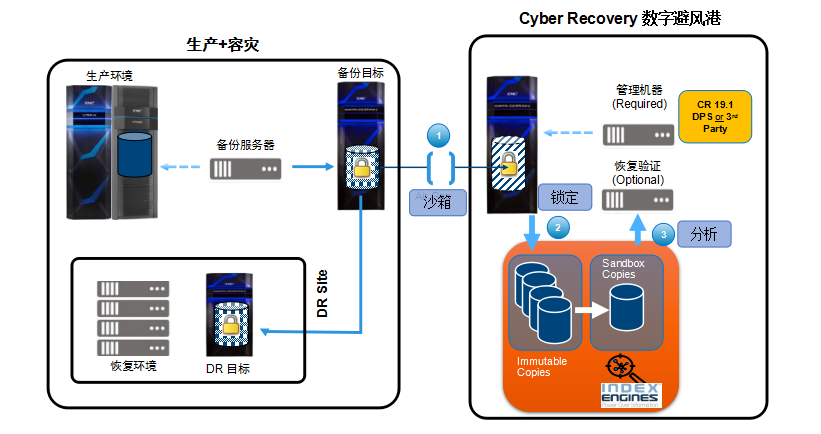

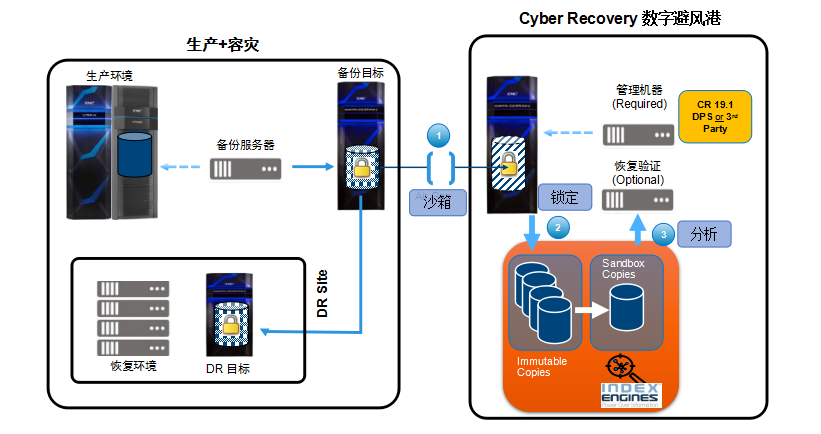

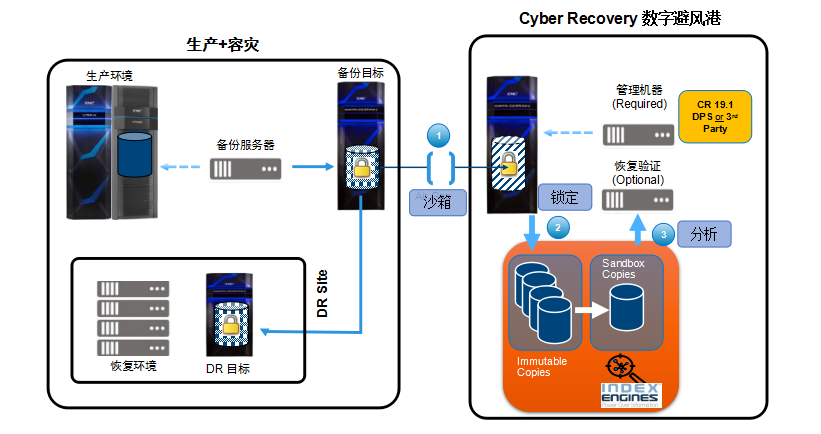

戴爾科技Cyber Recovery(網絡彈性恢復計劃)正是為此應運而生。

Cyber Recovery通過業界Air Gap網閘隔離機制和副本鎖定機制,阻斷勒索病毒感染備份數據的可能性。備份數據通過內部網絡和專用接口,從生產中心復制到數據“保險箱”,并對攻擊者“隱身”,從而阻斷勒索病毒感染備份數據的概率。一旦數據同步完畢,即關閉Air Gap網閘,數據訪問路徑被立刻斷開禁用。

為了防止備份文件被惡意刪除,系統同時對隔離保存庫內的數據進行鎖定,確保備份數據副本不可加密、不可篡改、不可刪除。

同時,一旦“最壞情況”發生,數據避風港也能在極度危險的情況下,迅速對“黃金”數據進行隔離、清洗、掃描,讓核心業務起死回生。

就在最近,作為保障國計民生的國家電網旗下的某省電力有限公司,攜手戴爾科技集團構建數據備份與容災平臺,打造數據安全避風港,建立了覆蓋危險識別、數據保護、安全檢測、快速響應和業務恢復五位一體的現代化數據安全防御體系,其中就有Cyber Recovery的身影。

掃一掃

掃一掃

京公網安備 11010502049343號

京公網安備 11010502049343號