數據說話:威脅現狀

根據網絡安全公司Lookout的說法,由于受到新冠病毒(COVID-19)的影響,全球工作者紛紛將辦公地點從公司轉移到了家中,這也導致攻擊者開始將攻擊目標瞄準了設備缺乏足夠安全防護機制的遠程工作者。由此開展的大多數攻擊活動的目的都是竊取用戶的銀行憑據。

近日,Lookout發布了一份最新的安全報告,其調查了在過去一年的移動網絡釣魚攻擊,發現去年專針對移動設備的網絡釣魚攻擊,在全球都呈現上升的趨勢,從2019年第四季到2020年第一季,全球行動釣魚攻擊事件更是大幅增長37%。

該報告提到,一旦網絡釣魚攻擊成功,通常會讓企業損失慘重,在擁有1萬臺移動設備的企業,每個釣魚攻擊事件會讓企業損失3,500萬美元,而擁有5萬臺移動設備的企業,在每次釣魚攻擊事件中,損失將可能達1.5億美元。而在個人隱私資料更為重要的醫療保健產業,企業每年平均需要花費50萬美元來應對網絡釣魚攻擊。Lookout表示,新興的技術通常是主要的攻擊目標,而移動設備則提供給了有心人攻擊企業的優秀渠道。

該研究表明,2020年第一季度就大約有22%的企業移動用戶遭到了網絡釣魚嘗試,而這一數據在上一季度僅為16%。該公司表示,此數據是基于全球2億臺移動設備所收集和遙測的數據得出的。

報告指出,移動網絡釣魚攻擊的激增可能與越來越多的遠程工作人員將移動設備用于個人和商業目的的行為有關。這些新習慣使員工更容易成為企業憑據收集攻擊的目標。

Lookout的報告指出,惡意行為者已經注意到我們對于移動設備的依賴程度。從他們的角度來看,移動網絡釣魚通常是入侵個人或組織最方便有效的方式。

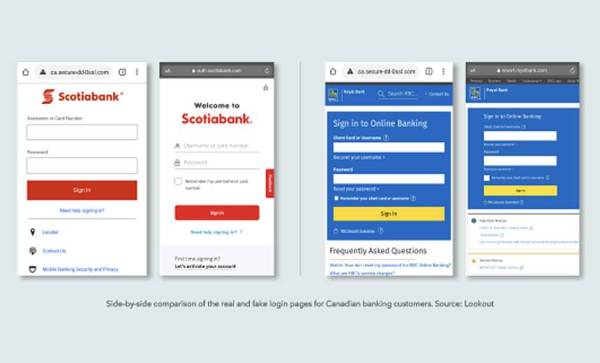

該報告還指出,盡管這些移動網絡釣魚活動大多針對各種部門,包括醫療保健、制造業和政府機構等展開,但是值得注意的是,旨在竊取銀行客戶信用憑證的攻擊也正在激增。例如,該報告展示了針對兩家加拿大銀行(Scotiabank和Royal銀行)的移動網絡釣魚活動的登陸頁面(如下所示)。

針對加拿大銀行業客戶的兩個偽造(左圖)和真實(右圖)登錄頁面的并排比較

Lookout安全解決方案高級經理Hank Schless說道,雖然我們無法確定究竟有多少人在虛假登錄頁面中輸入了他們的登錄憑據,但我們可以安全地假設,確實有一定比例的人泄露了自己的登錄憑據。

成功的攻擊模式

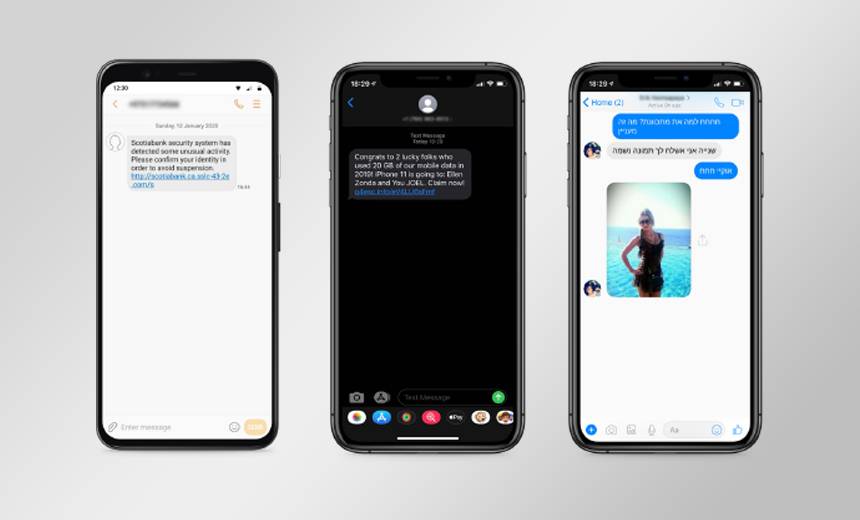

報告稱,移動網絡釣魚攻擊已經成為攻擊者得心應手、且成功率越來越高的攻擊模式,他們通常依靠欺騙性的網絡、SMS消息、可疑的應用程序和其他社交工程技術來誘騙受害者。

除此之外,攻擊者還在越來越多地為移動設備量身定制釣魚活動。例如,據Lookout稱,攻擊者發送的釣魚鏈接與原始域非常相似,這通常會導致受害者忽視這種“包裝精良”的網絡釣魚跡象,如果是在筆記本電腦或臺式機設備上,使用更大的屏幕查看,這種騙局可能會更容易被發現一點,而在移動設備的小屏幕上,這通常會被忽略掉。

Schless表示,現在,移動設備比以往任何時候都更大程度地滲入我們的工作和個人生活之中。一天之間,設備會無數次在個人和工作目的間切換,這就意味著攻擊者可以通過個人社交媒體平臺或第三方消息傳遞應用程序從受害者處竊取公司憑據。

當然,這種網絡釣魚攻擊還可以針對具有較高特權訪問權限的員工,包括對組織的財務記錄、研究或客戶數據具有用戶權限的高管的等等。

其他COVID-19網絡釣魚攻擊

近幾個月來,許多安全研究人員一直在跟蹤以COVID-19主題并試圖傳播惡意軟件(包括間諜軟件和信息竊取程序等)的攻擊活動。結果發現,不僅網絡犯罪分子正在利用COVID-19的契機,甚至連民族國家行為者也參與其中。

根據安全公司Intsights的最新報告顯示,COVID-19的全球肆虐也使得針對YouTube憑據的攻擊者受益匪淺。隨著新冠病毒的全球流行,大量個人用戶開始花費更多的時間上網,而攻擊者也把握契機越來越多地使用已經感染了惡意軟件的系統來搜索高級YouTube帳戶的憑據。

然后,威脅行為者就會在暗網論壇(即只能通過匿名Tor瀏覽器訪問的網絡犯罪論壇,任何人都可以下載該瀏覽器)上出售獲取到的這些合法YouTube用戶的憑據。

報告稱,這些被盜憑證的價格是基于該帳戶的訂閱者數量而定的。報告指出,對于擁有200,000個訂閱者的帳戶,價格起價為1,000美元,而記錄990,000個YouTube有效頻道的日志的價格起價為1,500美元。

需要警惕的其他攻擊方式

移動惡意軟件

Check Point報告指出,其發現了至少16個聲稱提供與疫情爆發有關信息的移動惡意軟件,其中包括廣告軟件(Hiddad)和銀行木馬(Cerberus)等,這些軟件竊取用戶個人信息或進行欺詐性評價服務。

報告稱,狡猾的攻擊者正在利用人們對于新型冠狀病毒的關注,通過聲稱能夠提供新型冠狀病毒相關的信息,來促使移動惡意軟件的傳播,包括移動遠控木馬(MRAT)、銀行木馬等。

據了解,被發現的所有應用程序都與新創建的與新型冠狀病毒有關的域名有關,過去幾周內已經實現了激增。

惡意附件

隨著人們越來越多地使用諸如Zoom和Microsoft Teams之類的在線通信平臺進行工作,攻擊者正在發送以zoom-us-zoom_##########.exe和microsoft-teams_V#mu#D_##########.exe為附件名的釣魚郵件,引誘在設備上下載這些惡意軟件。

勒索軟件

國際刑警組織表示,網絡犯罪分子正試圖利用勒索軟件攻擊奮戰在一線的主要醫院和其他機構。他們使用勒索軟件阻礙醫院的醫療服務,加密重要的文件和系統,直到醫院支付贖金為止。

防護建議

攻擊者會根據新的社會熱點不斷地調整攻擊策略,這次的COVID-19也不例外,攻擊者利用民眾對COVID-19相關信息的關注為惡意軟件和勒索軟件的傳播提供機會。個人和組織都應該對此保持高度警惕。

一般情況下,我們要做到避免點擊未知來歷的電子郵件中的鏈接,并且對電子郵件的附件要保持高度警惕。在使用在線會議時,確保啟用密碼進行保護,防止視頻會議被劫持。

京公網安備 11010502049343號

京公網安備 11010502049343號