最近一種利用Memcache作為DDoS放大器進行放大的超大規模DDoS攻擊技術已經流行開來。這種類型的DDoS攻擊被稱為“反射型 DDoS”。響應數據包被放大的倍數被稱為 DDoS攻擊的“放大系數”。而本次利用Memcache的攻擊,則實現了高達5萬多倍的放大系數,這是DDoS歷史上首次出現的超高倍數DDoS攻擊事件。

一周前,就有安全專家預測,在接下來的一段時間內,會出現更多利用Memcached進行DDoS的事件,如果本次攻擊效果被其他DDoS團隊所效仿,將會帶來后果更嚴重的攻擊。

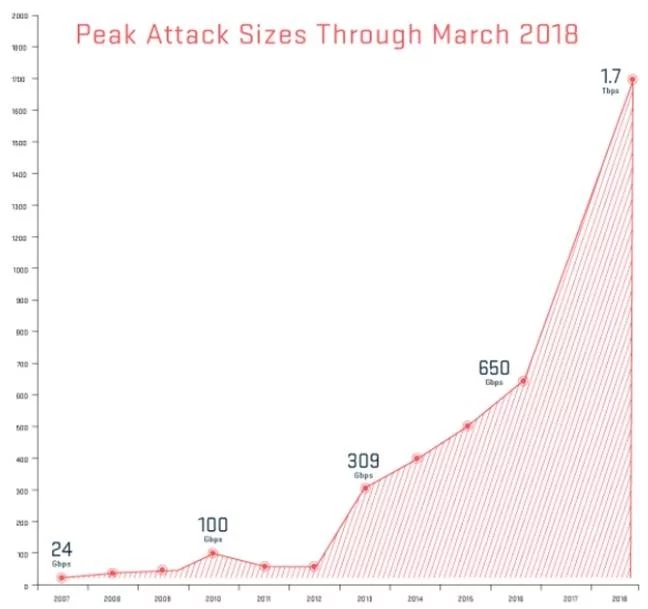

這不,根據監測,利用Memcache放大的攻擊事件不斷上升,攻擊頻率從每天不足50件爆發式上升到每天300-400件。其中,影響最大的就是GitHub事件。知名代碼托管網站GitHub遭遇了有史以來最嚴重的DDoS網絡攻擊,峰值流量達到了前所未有的1.35Tbps。

GitHub遭受有史以來最嚴重DDoS攻擊

GitHub作為全球最大源代碼托管平臺,有著十分強悍的技術實力。面對2月28日的攻擊,不到10分鐘,GitHub就不得不向CDN服務商 Akamai 請求協助。最終Akamai接管了GitHub的所有信息流,并通過其清理中心發送數據以清除和阻止惡意數據包。8分鐘后,襲擊者停止了攻擊。

Akamai網絡安全副總裁Josh Shau表示:

我們的處理能力是基于互聯網所見過最大規模攻擊的五倍來建模的,可以肯定我們能處理1.3 Tbps流量攻擊,但所實話,我們還從來沒有遇到過這么大的流量。

目前GitHub已證實網站的用戶并沒有受到此次攻擊的影響,雖然如此,Akamai公司還是表示:

過去的一周,memcached反射攻擊掀起了一場DDoS攻擊風暴。各行各業已受到多次攻擊,且本次對GitHub攻擊使用的就是Memcached payload。

這次針對GitHub的攻擊,研究者更多地是將其視為是一種攻擊者對新型攻擊手段的宣傳,向有意向的客戶展示這種攻擊的威力,同時也試驗其在實際行動中的效果。

“三管齊下”的攻擊形式出現

另外,對于此次的攻擊目的,Akamai表示:

攻擊者堅持要求受害者向郵件中明確提供的錢包地址支付50個(16000美元)門羅幣。這似乎與勒索電子郵件中使用的類似策略一致。

這表明DDoS攻擊技術和手段又出現了一次新的迭代和升級,在完成攻擊人物的時候,再狠狠地撈一筆。攻擊者改變了以前先發動攻擊再通過電子郵件或其他方式進行勒索的做法,在攻擊的同時連同勒索性能一并混在數據中發送出去。這實際上就是把DDoS攻擊、釣魚攻擊、勒索攻擊打包成一種攻擊。

其實這也不難理解,由于安全解決方案不斷升級的垃圾郵件保護機制,攻擊者要想和以前那樣通過發送電子郵件向受害者進行攻擊,很可能會被發現并過濾掉。因此在發動DDoS攻擊時,此時安全防御措施已經崩潰,利用這個機會進行釣魚攻擊、勒索攻擊就很容易了。

360安全團隊0Kee Team李豐沛建議大家不要輕易把Memcache暴露在互聯網中,即使暴露,也應該加上用戶口令認證或者網絡訪問限制等。

有效的防控措施

1.在memcached服務器或者其上聯的網絡設備上配置防火墻策略,僅允許授權的業務IP地址訪問memcached服務器,攔截非法訪問;

2.更改memcached服務的監聽端口為11211之外的其他大端口,避免針對默認端口的惡意利用;

3.升級到最新的memcached軟件版本,配置啟用SASL認證等權限控制策略;

京公網安備 11010502049343號

京公網安備 11010502049343號