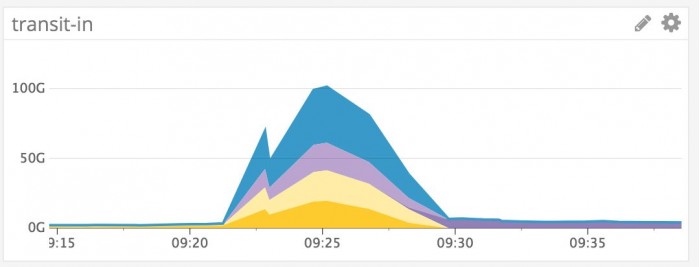

這項新技術并非依賴于傳統的僵尸網絡,而是使用了memcached。該服務器的設計初衷是提升內部網絡的訪問速度,而且應該是不暴露在互聯網中的。不過根據DDoS防御服務提供商Akamai的調查,至少有超過5萬臺此類服務器連接到服務器上,因此非常容易受到攻擊。

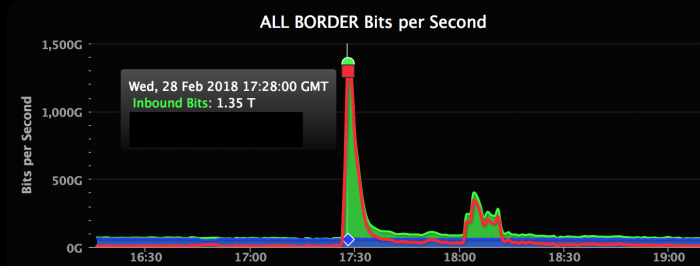

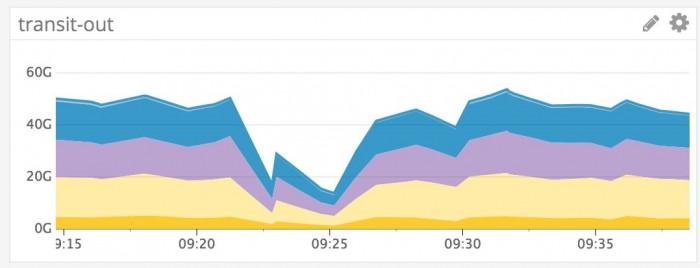

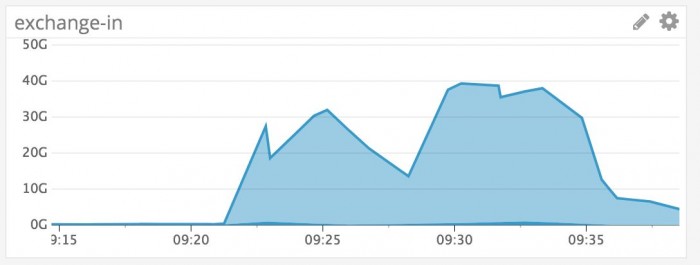

此類服務器沒有認證協議,連接到互聯網中意味著任何人都可以查詢它們。這就是為何在本次攻擊中黑客選擇使用這些服務器的理由。幸運的是,GitHub在得到Akamai的幫助后,在不到10分鐘的時間內化解了這次危機。在攻擊結束8分鐘之后,在Akamai的介入調查之后,GitHub證實網站上用戶數據的機密性和完整性沒有受到影響。

京公網安備 11010502049343號

京公網安備 11010502049343號