微軟Office公式編輯器中有漏洞存在了17年,如今網絡罪犯成功利用該漏洞散布惡意軟件。這是個后門,可為攻擊者提供對系統的完全控制權,在系統上執行指令,提取文件。

該惡意軟件可通過滲透測試工具Cobalt Strike徹底感染系統。Cobalt Strike 是為紅隊行動和對手模擬而創建的系統秘密信道訪問類軟件。

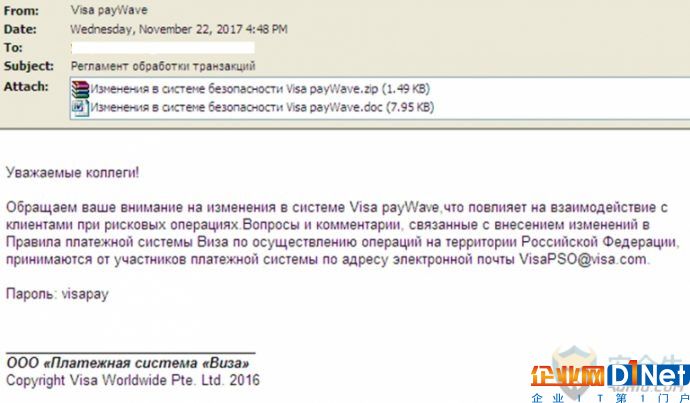

這波惡意軟件攻擊主要針對俄語用戶,因為垃圾郵件被設計成Visa通知消息,通告用戶payWave服務規則的變動。該郵件含有一份帶口令保護的RTF文檔附件,用戶會另外收到解鎖憑證。這份文件內含惡意代碼,但因為有口令保護,殺軟難以檢測到其中加載有惡意軟件。

打開該文件,用戶看到的是一份空文檔,只有“開始編輯”這么一條消息可見。但這條消息僅僅是用于掩護后臺惡意功能的一個障眼法,惡意代碼早已在后臺被下載,并運行PowerShell腳本將 Cobalt Strike 安裝上,系統被劫持。

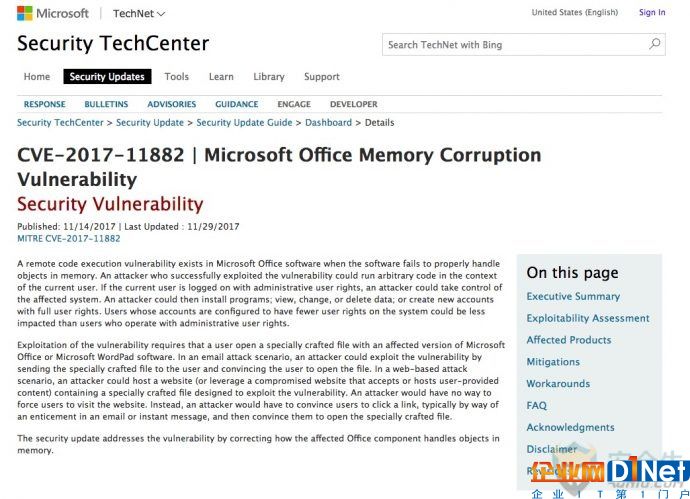

該Office漏洞編號為CVE-2017-11882,雖然很老,卻剛在11月17號才被Embedi安全公司發現,并在微軟的11月21日(周二)安全更新中被修復。正因為發現得相當晚,沒多少用戶注意到,網絡罪犯才得以利用該漏洞。

這是個遠程代碼執行漏洞,源于該軟件處理系統內存中某些對象的機制。利用該漏洞,攻擊者可執行任意代碼,如果用戶有管理員權限,黑客還能發布各種指令。攻擊者還可利用該漏洞感染惡意軟件,進而控制整個系統。很明顯,Cobalt黑客團隊該為這波漏洞利用負責。

Fortinet安全研究員表示,此類可利用漏洞的存在,給了攻擊者發動攻擊活動的絕佳機會。黑客總在尋找漏洞,無論漏洞是新是舊,無論補丁是否已發布,他們總能利用之。

或許是認為不把軟件更新當回事的用戶還有很多吧。然而,可悲的是,事實還真就是如此。

因此,微軟Office用戶最好立即下載該漏洞的安全更新,確保自己在這一波惡意軟件攻擊中不會受害。

京公網安備 11010502049343號

京公網安備 11010502049343號