window._bd_share_config={"common":{"bdSnsKey":{},"bdText":"","bdMini":"1","bdMiniList":false,"bdPic":"","bdStyle":"0","bdSize":"32"},"share":{}};with(document)0[(getElementsByTagName('head')[0]||body).appendChild(createElement('script')).src='http://bdimg.share.baidu.com/static/api/js/share.js?v=89860593.js?cdnversion='+~(-new Date()/36e5)];

意大利安全研究員力諾·安東尼奧·布諾發(fā)現(xiàn)了一個(gè)安全漏洞,影響幾乎所有版本的微軟Office辦公軟件。根據(jù)布諾的發(fā)現(xiàn),該漏洞可使黑客創(chuàng)建并散布基于宏的自復(fù)制惡意軟件,其能隱藏在Word文檔中。

布諾解釋稱(chēng),自復(fù)制惡意軟件能讓宏寫(xiě)出更多的宏。盡管不是什么新的威脅,微軟也已經(jīng)引入安全機(jī)制限制該惡意軟件的功能,但布諾公布的漏洞還是能使攻擊者很容易地避開(kāi)微軟的安全控制。

然而,10月17日,布諾嘗試通知微軟該漏洞情況時(shí),微軟并不認(rèn)為這是一個(gè)安全問(wèn)題。微軟宣稱(chēng),該功能本來(lái)就是這么設(shè)計(jì)的。但是,如今大受惡意攻擊者喜愛(ài)的動(dòng)態(tài)數(shù)據(jù)交換(DDE)功能,微軟也是這么說(shuō)的。

而且,該科技巨頭還指出,最新的宏設(shè)置變動(dòng)中,默認(rèn)禁用所有外部及非受信宏。這會(huì)限制宏對(duì)Office VBA工程模型的默認(rèn)訪問(wèn)。用戶需點(diǎn)擊“信任對(duì)VBA工程對(duì)象模型的訪問(wèn)”來(lái)手動(dòng)啟用外部宏。該設(shè)置讓微軟Office可以自動(dòng)信任所有宏,不顯示安全警告請(qǐng)求用戶同意就能執(zhí)行代碼。

但是布諾發(fā)現(xiàn),只需編輯Windows系統(tǒng)的注冊(cè)表,就能啟用或禁用該功能。這就可以在不通知用戶或請(qǐng)求授權(quán)的情況下,讓所有宏都具備寫(xiě)出更多宏的能力。最終,受害者暴露在所有基于宏的攻擊之下,并經(jīng)由與其他用戶共享受感染文檔,而無(wú)意識(shí)地傳播了惡意軟件。

趨勢(shì)科技也在11月22日發(fā)布了一份報(bào)告(http://blog.trendmicro.com/trendlabs-security-intelligence/qkg-filecoder-self-replicating-document-encrypting-ransomware/),公告發(fā)現(xiàn)了一個(gè)基于宏的新自復(fù)制惡意軟件,并將之稱(chēng)為“qkG”。令人驚訝的是,該惡意軟件同樣利用了微軟Office的這個(gè)功能。

就在趨勢(shì)科技的研究人員評(píng)估VirusTotal上越南用戶上傳的qkG樣本時(shí),他們意識(shí)到,該惡意軟件看起來(lái)更像是一個(gè)實(shí)驗(yàn)項(xiàng)目或概念驗(yàn)證,而不是真正投入使用的惡意軟件。報(bào)告還揭示,該qkG勒索軟件利用了一項(xiàng)技術(shù),可以在Word文檔被關(guān)閉時(shí)執(zhí)行惡意宏。該技術(shù)被稱(chēng)為“自動(dòng)關(guān)閉”VBA宏。

qkG是擾亂某種文件類(lèi)型的首款勒索軟件,也是極少數(shù)以VBA宏編寫(xiě)的文件加密惡意軟件。

與僅將宏用作勒索軟件下載的常見(jiàn)勒索軟件不同,qkG利用了惡意宏代碼,這也是Locky勒索軟件變種.lukitus所用的技術(shù)。兩種勒索軟件都在文檔被關(guān)閉時(shí)執(zhí)行惡意宏,但.lukitus宏代碼不僅僅檢索,還執(zhí)行勒索軟件,以加密目標(biāo)設(shè)備上保存的目標(biāo)文件。

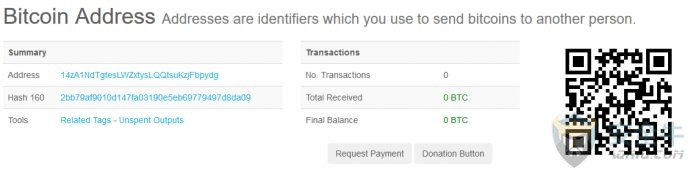

qkG勒索軟件的最新樣本中包含有一個(gè)比特幣地址,并附有簡(jiǎn)短的勒索信,要求支付價(jià)值300美元的比特幣。進(jìn)一步審查發(fā)現(xiàn),該比特幣地址目前尚未收到過(guò)任何一筆贖金,表明該勒索軟件并未真正對(duì)用戶下手,而且該勒索軟件仍在使用默認(rèn)硬編碼口令:I’m QkG@PTM17! by TNA@MHT-TT2。

布諾發(fā)布了一段視頻,演示他所發(fā)現(xiàn)漏洞的運(yùn)作機(jī)制。視頻中,我們可以看到含有惡意VBA代碼的微軟Word文檔,是怎么被用來(lái)散布該多階段自復(fù)制惡意軟件的。

雖然該方法目前尚未被黑客實(shí)際使用,但只要他們真的用了,鑒于其利用的是合法Office功能,且主流殺毒軟件都不會(huì)彈出警告或封鎖基于VBA代碼的Office文檔,情況就真的很難應(yīng)付了。微軟也沒(méi)有發(fā)布補(bǔ)丁降低該威脅影響的計(jì)劃,因?yàn)槲④浘筒徽J(rèn)為這是個(gè)威脅。

因此,布諾提出了幾個(gè)緩解該威脅的解決方案。比如,將AccessVBOM注冊(cè)表鍵從HKCU移到HKLM,這樣就只有系統(tǒng)管理員可以編輯該注冊(cè)表鍵了。然后,在沒(méi)驗(yàn)證發(fā)家的情況下,用戶絕對(duì)不要點(diǎn)擊郵件中收到的意外文檔中的鏈接。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)