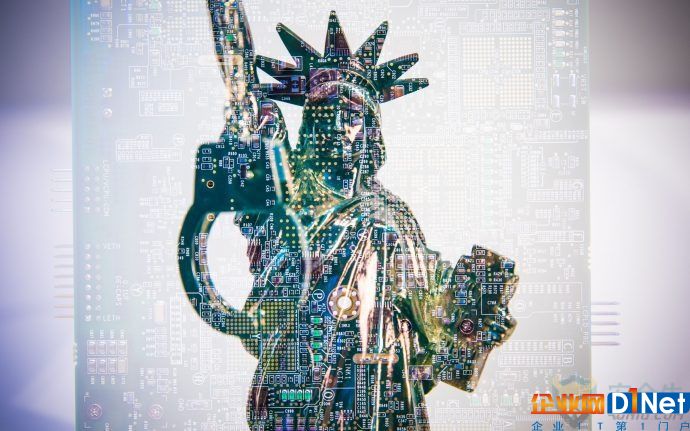

11月15日,白宮發(fā)布了其《漏洞平衡策略》(VEP),描述了白宮與其他10個機構,包括CIA、NSA和DHS,做出漏洞公告決策的過程。該策略解釋了為什么有些漏洞要保密,而有些漏洞一被發(fā)現(xiàn)就會即刻發(fā)出警報。

這些決策特別針對零日漏洞,也就是尚未打上補丁的未知安全漏洞。政府機構常會找出這些漏洞,有時候就將之轉(zhuǎn)化為自己的黑客武器了。在基于NSA被盜黑客工具的WannaCry勒索軟件肆虐之后,微軟首席顧問抨擊政府未將漏洞信息通告可以修復漏洞的公司。

白宮網(wǎng)絡安全協(xié)調(diào)員羅博·喬伊斯在15號的博客文章中稱,提升此過程的透明度是很重要的,但他也維護政府將某些漏洞保密的決策。

喬伊斯說:“盡管我不認為將所有漏洞留做網(wǎng)絡行動所需是負責任的做法,但我們看到有很多國家都這么做。”

決策過程始于找到漏洞并提交到VEP審查委員會,該委員會包含下列機構:

國防部(包含NSA)

中央情報局(CIA)

司法部(包含F(xiàn)BI)

國務院國土安全部

國家情報總監(jiān)辦公室

財務部

能源部

商務部

管理與預算辦公室

委員會就4個關鍵點進行討論,首先就是該新發(fā)現(xiàn)漏洞的威脅程度。主要看受影響產(chǎn)品的波及面、漏洞利用的難度、漏洞可導致的破壞,以及漏洞修復難度。

第二個考慮,是政府可以怎么利用該漏洞。第三和第四個討論點,則是考慮一旦政府早已獲悉漏洞的事實被揭露,美國將面對來自公司企業(yè)和其他國家的什么風險。

該審查過程應在5天內(nèi)進行完畢。如果已有利用該漏洞的攻擊發(fā)生,則審查過程會加快。討論過后,委員會將就是否向受影響公司公開漏洞達成共識。

如果審查委員會決定公開漏洞,就會在7個工作日內(nèi)通告受影響公司企業(yè)。如果委員會選擇保密漏洞,那該漏洞將會每年被審查一次,直到委員會改變主意,或者該零日漏洞被公開。

大多數(shù)情況下,負責任地披露新發(fā)現(xiàn)的漏洞,明顯是國家會選擇的做法。

漏洞平衡策略:

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號