在一年前的今天(2016.10.21),美國發生了一起規模極大的互聯網癱瘓事故,多個城市的主要網站被攻擊,人們發現連經常登錄的推特、亞馬遜、Paypal 等在內的大量網站連續數小時無法正常訪問。

事后查明,一種名為“Mirai”的惡意程序,通過掃描智能攝像頭,嘗試默認通用密碼(比如懶人經常設置的123456、admin……)進行登錄操作,一旦成功即將這臺物聯網設備作為“肉雞”納入到僵尸網絡里,進而操控其攻擊其他網絡設備,當控制的設備達到一定數量級后,進行 DDoS 攻擊。

換個馬甲,我們依然認識你

不同于以往的是,在這起事件中,“肉雞”不再是 PC 電腦,而是已經大規模普及的物聯網設備---“智能攝像頭”。而這之后,Mirai 不斷在全世界留下新的“犯案”記錄,連續發動了針對新加坡、利比里亞、德國等的DDoS攻擊。

對于這次網絡大癱瘓,雷鋒網也曾撰文分析《僵尸網絡新世界:攝像頭的背叛和戰爭》,其中就曾提到 Mirai 的攻擊源碼被發布后可能造成的嚴重后果。

這個病毒專門用于控制眾多品牌的攝像頭。在 Mirai 的攻擊源碼被發布到網絡之后,各大安全廠商迅速查殺,但是這個病毒的代碼也迅速被各路黑客改寫,成為變種繼續在網絡中生存。

這像極了現實世界中我們和病毒的對抗。每當一種新藥研制成功,就可以殺死大部分的病毒,但是總有以下部分存活下來,適應了新的藥物,從而成為變種,更難被殺死。

就在最近,“Mirai”的新變種就被發現,只不過,這次的攻擊載體由攝像頭變為了電視機頂盒,而且攻擊目標在中國,數量多達2億多臺。雖然入侵方式同樣是破解設備弱口令,但采用加殼措施進行自我保護,并采用一定的算法隱藏C&C控制服務器地址,綁定端口1992,綠盟科技將其命名為“Rowdy”。

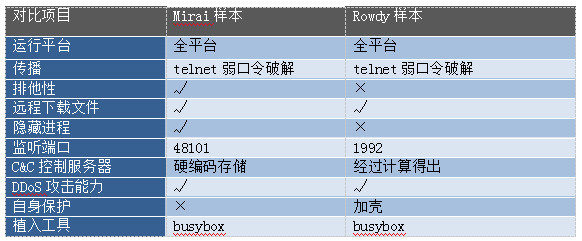

▲Mirai 和其變種 Rowdy 的樣本對比

經過對比發現,Rowdy 其bot上線方式與 Mirai 相同,ddos攻擊代碼一致,代碼結構基本無變化,基于這些特征已經可以確定,Rowdy 樣本是Mirai物聯網惡意軟件的變種。

據綠盟科技安全顧問透露,Rowdy-Bot僵尸網絡已經開始向外發起DDoS攻擊,目前監控到的國內受控制僵尸主機已達2000多臺,其中東南部沿海地區為重災區。

經過評估發現,Rowdy在短短數月時間已經形成了規模不小的Bot僵尸網絡,感染的設備涉及國內5家廠商。據國家統計局2月份發布的《中華人民共和國2016年國民經濟和社會發展統計公報》顯示,該設備實際用戶到達2.23億戶,如此龐大的網絡,一旦被Rowdy快速滲透,帶來的后果不堪設想。

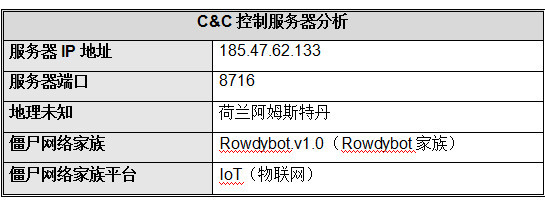

根據分析,Rowdy僵尸網絡的C&C控制服務器,IP地址為185.47.62.133,地理位置位于荷蘭。僵尸主機與C&C控制主機通訊端口為8716。據關聯分析,C&C控制服務器與僵尸主機通訊協議為TCP協議,通訊包字節基本都在80~90字節之間。

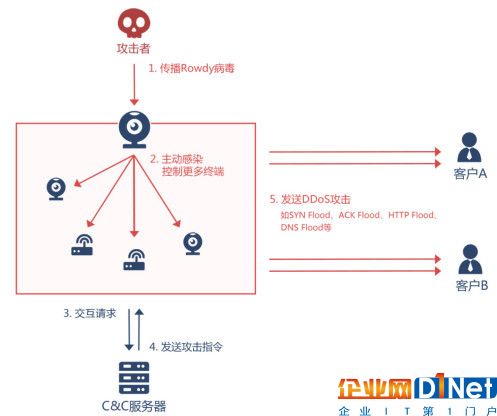

Rowdy僵尸通過自動化掃描方式傳播感染,構成整個僵尸網絡。首先,會對目標設備進行掃描,利用內置用戶名/口令字典,嘗試登錄Telnet服務。然后,再通過設備的busybox工具下載并執行惡意病毒程序。

目前來看,Rowdy樣本支持多個平臺,包括x86、ARM、MIPS。僵尸網絡能發動多種 DDoS 攻擊類型,包括 HTTP Flood、SYN Flood、UDP Flood、DNS Flood、ACK Flood、VSE Flood、GRE IP Flood。組成僵尸網絡的設備均為上網出口設備,因此該僵尸網絡具備發起大規模、大流量 DDoS 攻擊的能力。

為啥黑客頻頻盯上物聯網設備,連洗碗機都不放過!

無論是去年的“Mirai”還是最近的“Rowdy”,越來越多的物聯網設備成為了黑客攻擊的目標。

在今年初,外媒 TheRegister 就曾報道過德國的一個百年家電品牌 Miele 的一款洗碗機存在漏洞,該設備其實主要作為醫療設備使用,用于實驗室和手術器械消毒。

很多人好奇,為何這樣一款設備要連接網絡?Miele 的產品頁上有提到,這臺設備連接局域網是為了生成文本報告。

這臺設備的 web 服務器漏洞編號為 CVE-2017-7240,此漏洞可導致未經授權的入侵者訪問web服務器的任意目錄,攻擊者可以從中竊取敏感信息,甚至植入自己的惡意代碼、讓web服務器執行這些代碼。

美國去年在互聯網“大癱瘓”后曾緊急出臺過一個《保障物聯網安全戰略原則》,其中提出,物聯網制造商必須在產品設計階段構建安全,否則可能會被起訴!以此來強制廠商提高對安全問題的重視。

那頻頻被黑客盯上的物聯網攻擊到底有何特殊之處呢?綠盟科技安全顧問向雷鋒網編輯這樣解釋:

從技術角度來講,真實的物聯網設備都采用了真實的 IP,作為安全廠商來講,我們很難把設備IP和真實的用戶區分開,所以檢測時會花費更多的時間。

與此同時,物聯網設備基本上是長期在線的,它不像我們的PC還會有關機和開機的時候,所以隨時都可以攻擊,為黑客提供了便利。

還有就是捕獲手段非常簡單,可以在短時間內大量組織起來發動 DDoS 攻擊的設備。只要設備搭載了相關的操作系統,并且能夠聯網,那么黑客就可以入侵操作系統,讓這臺設備去干些什么。

那為什么物聯網設備的捕獲手段會比較簡單呢?

綠盟科技安全顧問告訴雷鋒網編輯,在 IOT設備這些年的發展中,廠商更注重的是設備功能的完善和用戶體驗的提升,而對于安全沒有足夠的重視,使黑客能利用像缺省口令這樣簡單的漏洞進行攻擊。

應當如何防范?

雖然由于及時發現,Rowdy僵尸網絡被有效遏制了,但類似的物聯網僵尸網絡一定會再次出現。物聯網設備,包括攝像頭、路由器、智能電視、機頂盒、智能家居和可穿戴設備,只要接入互聯網,搭載了相關操作系統,就有可能成為攻擊者的潛在目標。攻擊者利用存在漏洞的物聯網設備,尤其是缺省弱口令的設備,組成龐大的僵尸網絡,為其發動大規模DDoS攻擊做準備,威脅互聯網安全。

其實利用缺省口令進行攻擊并不是一種高難度的攻擊,綠盟科技安全顧問建議,

對于廠商來說,需要在生產的過程當中,就對固件進行保護,以路由器的內置密碼為例,廠商一定要注意不要使用類似123456這樣的弱口令,而是要用數字、字母、特殊符號等更復雜的口令。而且密碼不能以明文的形式,要做一些加密處理。發現了相關的漏洞,及時跟安全廠商聯系,快速的更新,替換。

對于購買了 IOT設備的普通的用戶,及時的去查看官網,更新固件。此外,需要遵守設備安裝手冊,按照要求修改默認密碼。以防IOT設備變成網絡僵尸。

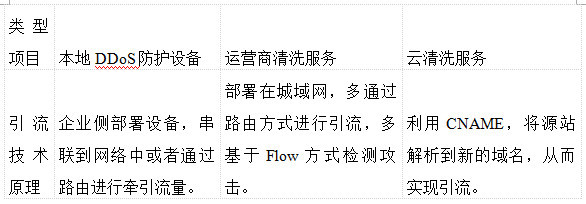

▲針對DDoS攻擊防護建議

受Rowdy感染的僵尸網絡具備發起多種復雜DDoS攻擊的能力。當遭受此類攻擊時,可以通過部署本地或者云端的抗拒絕服務系統進行流量清洗。

京公網安備 11010502049343號

京公網安備 11010502049343號