盡管美國國家安全局的信息保護(hù)署前幾天發(fā)布了針對KRACK漏洞的警告,但發(fā)言人卻拒絕評論。

國安局拒絕評論其實并不奇怪,一旦涉及到國家安全或者情報之類的問題,NSA就不會回復(fù)。不過大家都懷疑NSA早就知道WPA2存在的安全問題。

這周Wifi協(xié)議曝出了一個大新聞,研究人員發(fā)現(xiàn)了一個WPA2安全協(xié)議的漏洞,WPA2從2004年開始廣泛使用,用來替代之前存在漏洞的WEP安全協(xié)議。

如果用戶受到攻擊,漏洞能讓攻擊者解密WPA2設(shè)備的網(wǎng)絡(luò)流量、劫持連接,并將內(nèi)容注入到流量中,換句話說,攻擊者可以訪問任何沒有密碼的WPA2網(wǎng)絡(luò)。

在對流量進(jìn)行加密的過程中,需要創(chuàng)建一個密鑰,而 KRACK 攻擊正是利用了此過程中 WPA2 協(xié)議中的四次握手存在漏洞。

攻擊者若想成功使用 KRACK ,他需要通過操縱并重播加密的握手信息來誘騙受害者重新生成密鑰,

當(dāng)受害者重新安裝密鑰時,相關(guān)參數(shù),如增加的數(shù)據(jù)包號碼(即隨機(jī)數(shù))和接收的數(shù)據(jù)包號碼(即重播計數(shù)器)將會被重置為初試值。

為了保證安全性,只能生成和使用一次密鑰,不幸的是,WPA2協(xié)議并不能保證這一點(diǎn),通過操縱握手時的加密信息,攻擊者可以在實踐中利用這個弱點(diǎn)。

不過需要注意的是,攻擊者需要靠近Wi-Fi網(wǎng)絡(luò)才能進(jìn)行攻擊。

鑒于NSA會攻擊網(wǎng)絡(luò)、系統(tǒng)、設(shè)備甚至個人,因此很多人認(rèn)為NSA早就知道這個漏洞。

NSA早就知道?

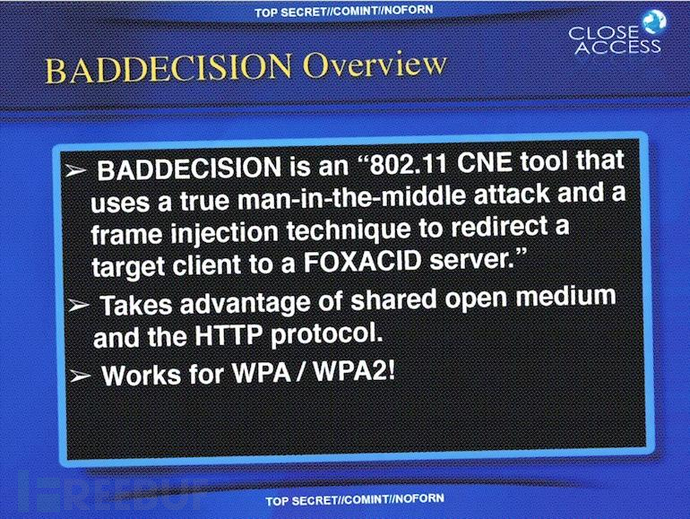

離奇的是,有些人發(fā)現(xiàn)2010年斯諾登泄漏的機(jī)密文件中詳細(xì)介紹了一個名為BADDECISION的“黑客工具,介紹里稱這是個“802.11 CNE工具” 可以用來在無線網(wǎng)絡(luò)中進(jìn)行中間人攻擊。

之后它會使用幀注入技術(shù)將目標(biāo)重定向到NSA自己的服務(wù)器,這個服務(wù)器給目標(biāo)設(shè)備提供病毒,保證長期駐足對方系統(tǒng)。這份文件寫道,黑客工具“適用于WPA / WPA2”,表明BADDECISION可以繞過加密。

難怪有一些人認(rèn)為黑客工具是KRACK的早期NSA版本。

但是幾位安全研究人員,專家和前NSA的工作人員都駁斥了這個想法。

一位前NSA的工作人員說,“這不是KRACK”,他要求匿名。

該exp是Ettercap的修改版本,它是一種公開提供的工具,可以進(jìn)行中間人攻擊,以執(zhí)行地址解析協(xié)議(ARP)欺騙或投毒,這是個知名工具。

ARP欺騙利用協(xié)議缺乏認(rèn)證的特點(diǎn)讓攻擊者欺騙無線網(wǎng)絡(luò)上的目標(biāo)設(shè)備把流量轉(zhuǎn)發(fā)到惡意設(shè)備。

加利福尼亞州伯克利國際計算機(jī)科學(xué)研究院高級研究員尼古拉斯·韋弗(Nicholas Weaver)也指出這款工具實際上是使用了ARP欺騙。

他說:“ARP欺騙與DHCP欺騙是一樣的,響應(yīng)不該響應(yīng)的廣播請求。”

KRACK漏洞的發(fā)現(xiàn)者魯汶大學(xué)研究人員 Mathy Vanhoef也表示,他認(rèn)為NSA的程序與他發(fā)現(xiàn)的KRACK漏洞無關(guān)。

Vanhoef說:“看來他們使用ARP中毒來進(jìn)行中間人攻擊。但是這意味著他們事先能夠連接到WPA2網(wǎng)絡(luò),所以應(yīng)該有正確的密碼。”

“從這個角度來看,他們攻擊的不是WPA2的加密環(huán)節(jié),”他說。

NSA有可能花大量的錢和計算能力入侵網(wǎng)站,利用硬件軟件漏洞監(jiān)控目標(biāo)。

但是,它在網(wǎng)絡(luò)空間可能并不如人們想像的那樣牛X。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號