WiFi是黑客可進入企業網絡的入口點,而不需要踏足企業建筑物內,畢竟無線網絡比有線網絡更加開放,這也意味著我們必須確保WiFi安全性。但WiFi的安全性并不只是涉及設置密碼,下面讓我們看看更好地保護WiFi網絡的5種方法,讓黑客無路可走:

使用不顯眼的網絡名稱(SSID)

SSID是最基本的WiFi網絡設置之一。雖然表面看網絡名稱似乎與安全無關,但它確實有影響。如果使用太常見的SSID,例如“無線”或者供應商的默認名稱,這會使攻擊者更容易破解個人模式的WPA或WPA2安全。這是因為加密算法包含SSID,攻擊者使用的密碼破解詞典預先加載了常見和默認的SSID,因此使用這種SSDI只會讓黑客的工作變得更容易。(稍后我們將會討論,此漏洞并不適用于企業模式的WPA或WPA2安全,這是使用企業模式的眾多好處之一)

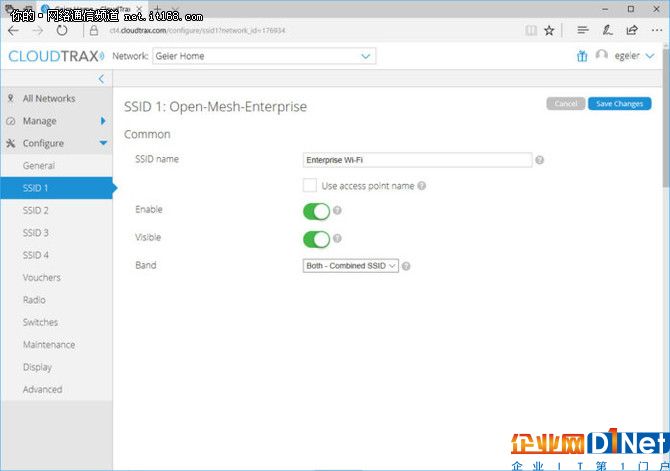

▲CloudTrax

聰明地命名你的網絡--應該是通用但不太常見的名稱,并且不會透露位置。

盡管將SSID命名為容易識別的信息很有意義,例如公司名稱、地址或套件號碼,但這可能不是一個好主意,特別是當網絡位于共享建筑物或者靠近其他建筑物或網絡時。如果黑客路過擁擠的區域,看到十幾個不同的WiFi網絡,他們可能會將目標定位最容易識別的WiFi,這可幫助他們了從中獲得什么。

你也可以關閉SSID廣播,使你的網絡名稱不可見,但并不建議這樣做。如果這樣做的話,用戶必須手動輸入SSID,這可能會引發用戶的負面情緒,這超過其帶來的安全優勢。并且,攻擊者通過正確的工具仍然可通過嗅探其他網絡流量來捕獲SSID。

物理安全防止篡改

無線安全并不完全是關于花哨的技術和協議。你可能部署了最好的加密,仍然容易受到攻擊。物理安全就是這種漏洞之一,鎖好配線柜的門可能并不夠。

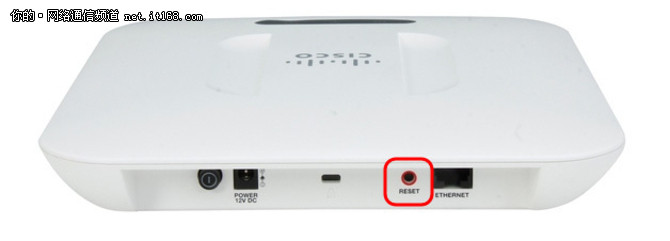

大多數接入點(AP)都有重置按鈕,別人可通過按它來恢復出廠默認設置、刪除WiFi安全,并允許任何人連接。因此你必須確保分布在各地AP的物理安全以防止篡改。請確保它們安裝在無法觸及的位置,并要求AP供應商提供的鎖定機制來防止黑客對AP按鈕和端口的訪問。

▲Cisco接入點重置按鈕示例

與WiFI相關的另一個物理安全問題是有人添加未經授權AP到網絡,通常被稱為“流氓AP”。這可很容易實現,例如當員工想要更多WiFi覆蓋范圍時。為了幫助阻止這些類型的流氓AP,請確保禁用任何未使用的以太網端口(例如墻壁端口或松散的以太網運行)。你可物理移除端口或線纜,或者禁用路由器或交換機插座或線纜的連接。如果你真的想要加強安全性,啟用有線端的802.1X身份驗證--如果你的路由器或交換機支持的話,這樣任何插入到以太網端口的設備都需要輸入登錄憑證才能獲得網絡訪問權限。

使用802.1X身份驗證的企業WPA2

你可部署的最有效的WiFi安全機制之一是部署企業模式的WiFi安全,因為它可分別驗證每個用戶:每個人都有自己的WiFi用戶名和密碼。因此,當筆記本電腦或移動設備丟失或被盜時,或者員工離開公司時,你所要做的是更改或撤銷該用戶的登錄。(相比之下,在個人模式下,所有用戶共享相同的WiFi密碼,當設備丟失或者員工離職時,你必須更改每臺設備的密碼,這是一個巨大的麻煩)

▲Microsoft

對于企業模式WiFI安全,用戶需要輸入獨特的用戶名和密碼來連接。

企業模式的另一大優點是每個用戶都分配有自己的加密密鑰,這意味著用戶只能解密自己連接的數據流量--無法監聽任何其他人的無線流量。

如果你想要你的AP變成企業模式,你首先需要設置RADIUS服務器。這可啟用用戶身份驗證,并連接到或包含數據庫或目錄(例如Active Directory)--其中包含所有用戶的用戶名和密碼。

盡管你可部署獨立的RADIUS服務器,但你首先應該檢查其他已經提供該功能的服務器(例如Windows Server)。如果沒有的話,請考慮基于云或者托管RADIUS服務。還要記住的是,有些無線接入點或控制器提供基本的內置RADIUS服務器,但其性能限制和有限的功能使其僅對較小的網絡有用。

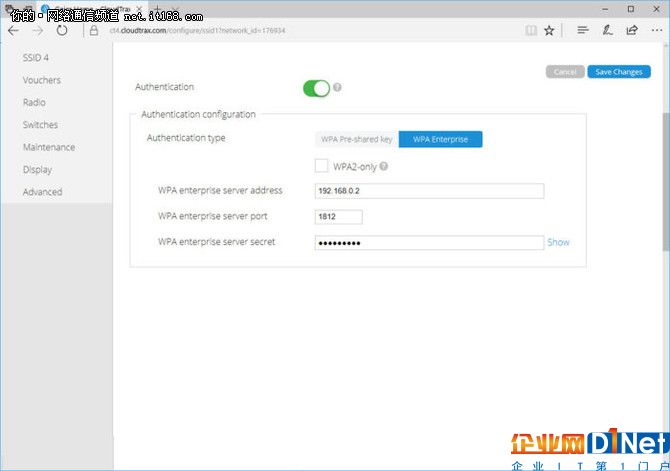

▲CloudTrax 如何通過RADIUS服務器的IP、端口和密碼配置AP的示例。

保護802.1X客戶端設置

與其他安全技術一樣,企業模式的WiFi安全也存在一些漏洞。其中一個是中間人攻擊,攻擊者坐在機場或咖啡廳,甚至坐在公司辦公室的停車場。攻擊者可通過制造假冒的WiFi網絡,使用與其試圖攻擊的網絡相同或者相似的SSID;當你的筆記本或設備嘗試連接時,虛假的RADIUS服務器會捕獲你的登錄憑證。然后攻擊者可利用你的登錄憑證連接到真正的WiFi網絡。

為了阻止這種中間人攻擊,其中一種方法是利用客戶端的服務器驗證。當無線客戶端啟用服務器驗證時,客戶端不會將你的WiFi登錄憑證傳遞到RADIUS服務器,除非其驗證其在于合法服務器通信。當然,你對客戶端可執行的服務器驗證功能和要求取決于客戶端的設備或操作系統。

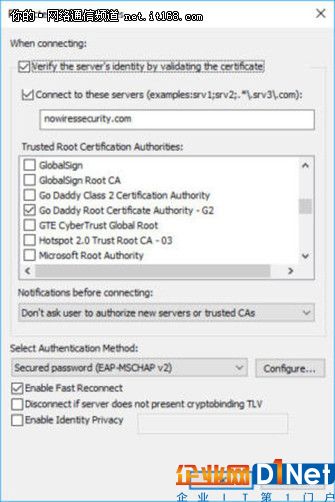

例如在Windows中,你可輸入合法服務器的域名,選擇發布該服務器證書的證書頒發機構,然后選擇不允許任何新的服務器或證書頒發機構。當有人設置假的WiFi網絡和RADIUS服務器,并嘗試登錄時,Windows將會阻止連接。

▲Microsoft

當配置WiFi連接的EAP設置時,你會在Windows中看到802.1X服務器驗證功能。

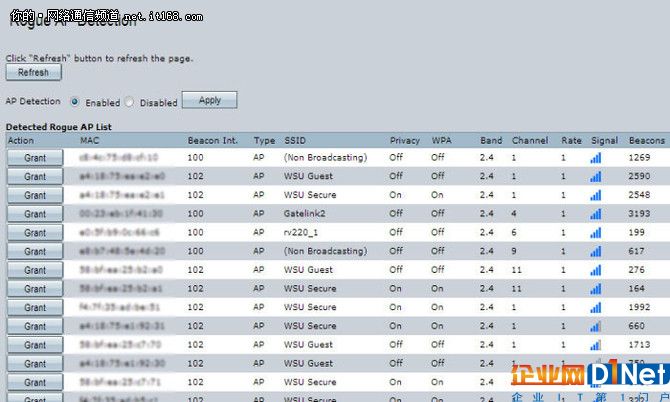

利用流氓AP檢測或無線入侵防護

我們已經談論了三種易受攻擊接入點情況:攻擊者設置假的WiFi網絡和RADIUS服務器;攻擊者可重置AP到出廠默認設置;第三種情況是攻擊者可能會插入自己的AP。

如果沒有部署適當的保護,這些未經授權AP可能會在長時間內不被IT人員檢測。因此,你應該啟用AP或無線控制器供應商提供的任何類型的流氓檢測。確切的檢測方法和功能會有所不同,但大多數檢測至少可定期掃描無線電波,并在授權AP范圍內檢測到新AP時向你發送警報。

▲Cisco簡單流氓AP檢測示例,你可看到該區域其他AP列表。

對于更多檢測功能,有些AP供應商提供完整無線入侵檢測系統(WIDS)或入侵保護系統(WIPS),可檢測各種無線攻擊以及可疑活動。這些包括錯誤的取消身份驗證請求、錯誤關聯請求和MAC地址欺騙。

此外,如果它是真正提供保護的WIPS而不是僅提供檢測功能的WIDS,它應該可采取自動措施,例如解除或阻止可疑無線客戶端來保護受到攻擊的網絡。

如果你的AP供應商不提供內置流氓AP檢測或WIPS功能,則考慮使用第三方解決方案。你可能會看到可監控WiFi性能及安全問題的基于傳感器的解決方案,例如7SIGNAL、Cape Networks和NetBeez等公司的產品。

京公網安備 11010502049343號

京公網安備 11010502049343號