以色列一組研究人員發布惡意軟件PoC,通過監控攝像頭的紅外信號竊取數據,并接收操作人員的新指令。

這款惡意軟件名為“aIR-Jumper”,需安裝在與監控攝像頭/軟件交互、與攝像頭在同一網絡的計算機上,因此攻擊者有辦法入侵攝像頭。

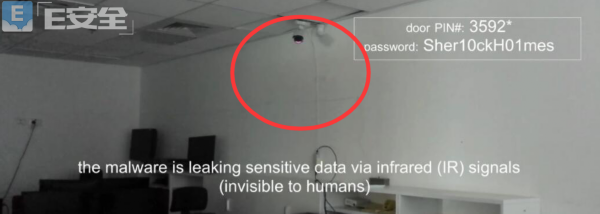

監控攝像頭的紅外LED燈能竊取數據aIR-Jumper可以竊取被感染計算機的數據,將其成轉換成二進制0和1,并利用攝像頭的API使攝像頭的紅外LED燈閃爍,借此從被感染網絡竊取數據。

紅外線:波長介于微波與可見光之間的電磁波,波長在760納米(nm)~1mm之間,肉眼不可見,因此出入被感染網絡的通信不會被發現。

攻擊者在攝像頭紅外線LED燈照射范圍內均可記錄LED燈的閃爍,并使用特殊的軟件將閃爍和停頓改成被竊數據的二進制0和1。反過來,攻擊者也可以使用紅外LED燈向被感染網絡內的監控攝像頭發送新指令。這款惡意軟件能觀看攝像頭的視頻,檢測預設時間段的紅外線LED傳輸,并將閃爍轉換成要執行的新命令。

配備紅外線LED燈的監控攝像頭可以采集比較清晰的圖像。

aIR-Jumper適用于隔離網絡此類惡意軟件專門從隔離網絡竊取數據。aIR-Jumper提供了一個完美的媒介,這樣的媒介并不會被目標視為潛在的數據竊取渠道。

此外,這款惡意軟件還能部署在互聯網上,作為隱秘的竊取媒介繞過防火墻和反病毒解決方案,盡可能少地在日志文件留下蹤跡。

由于CCTV視頻監控系統等監控解決方案到處可見,惡意攻擊者能利用aIR-Jumper這類惡意軟件竊取數據,并控制在各種網絡(企業、政府機構、警局、高級研究實驗室網絡等)上安裝的惡意軟件。

研究人員評估后認為,攻擊者可使用紅外線監控攝像頭通過隔離網絡與相隔數幾十米到幾百米的地方通信。

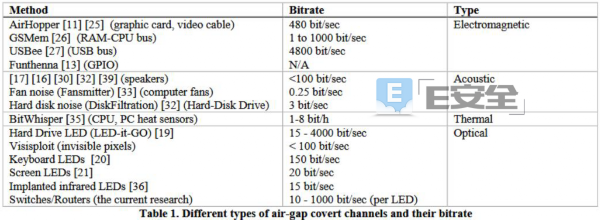

研究人員指出,從網絡泄露數據的速度為20 bit/sec(每臺攝像頭),而傳送至網絡的速度超過100 bit/sec(每臺攝像頭)。與研究人員的其它類似實驗相比,這樣的竊取速度較慢。

之前的研究結果顯示,路由器LED燈是從隔離網絡泄露數據的最佳媒介。但路由器和交換機通常位于室內,而監控攝像頭位于室外,攻擊者更易與設備交互。

紅外線更利于攻擊者獲取信號此外,研究人員認為,紅外線信號比路由器LED燈更具優勢,由于紅外線信號的反射率相對較高,攻擊者不需要將視線瞄向監控攝像頭,可以較為靈活的獲取光信號。

研究人員表示,aIR-Jumper經過修改后對其它配置紅外線LED燈的設備奏效,例如智能門鈴。

鑒于這類惡意軟件的威脅,研究人員提出一系列緩解方案,例如通過軟件和硬件措施,比如窗戶屏蔽、禁用紅外線功能的固件控制、紅外線LED活動監控、非定期訪問攝像頭API函數等。

研究人員還發布了兩段視頻演示,他們如何通過監控攝像頭向aIR-Jumper發送命令,以及如何從被感染網絡竊取數據。

京公網安備 11010502049343號

京公網安備 11010502049343號