自今年3月以來,維基解密一直陸續曝光CIA機密文件。維基解密 9月7日再發消息泄密CIA文件,而這次泄露的文件與以往有所不同,這批無關乎網絡入侵與間諜行動,而是間諜控制系統。

維基解密發布了CIA Protego(“盔甲護身”)項目的四份機密文件,以及37份相關文件(美國微芯科技的硬件/軟件手冊)。從維基解密發布的文件來看,該項目的時間為2014年至2015年。

維基解密發布的消息顯示,Protego不是一個“普通”的惡意軟件開發項目,與之前維基解密泄露的Vault 7文件不同。事實上,沒有明確的跡象表明Protego包含在CIA EDG(工程開發小組)項目庫中。EDG是CIA負責開發惡意軟件和黑客工具的單位。

Protego 項目是雷神公司開發的基于PIC的導彈控制系統。維基解密泄露的文檔顯示,該系統安裝在配備導彈發射系統(空對空和/或空對地)的Pratt & Whitney航空器(PWA)上。值得注意的是,CIA與知名國防承包商合作開發了Protego導彈控制系統。

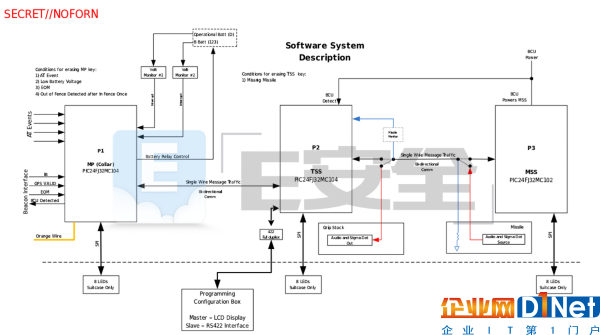

Protego包含獨立的微控制器單元,通過加密和驗證通道交換數據和信號:

機載TWA為“主處理器”(簡稱MP)和“部署盒”( Deployment Box)。

該導彈系統的導彈(導彈智能開關、簡稱MSS)、發射筒(發射筒智能開關,簡稱TSS)和套管(發射時及之前托住導彈)都具有微處理器。

只有當主處理器(簡稱MP)單元從信標接收三個有效的信號時才會發射導彈。MP單元接收的信號包括“In Border”(PWA在定義的行動區域內)、“”Valid GPS(可獲取的GPS信號)和” No End of Operational Period”(行動定義時間段內的當前時間)。只有當MP接收的所有信號設置為“True”時才會發射。此外,導彈還為各種場景部署了自毀加密和驗證密鑰,例如偏離行動的目標區域或導彈失蹤。

泄露的文件披露了系統設計,以及配置與構建Protego鏡像的相關指南。

Protego(“盔甲護身”)的名字受《哈利波特》電影中的護身咒語鐵甲咒(Shield Charm)啟發。

如果真是如此,該導彈控制系統的主要目標可能是為了防止秘密基地遭遇外部的物理攻擊。

Protego文件下載地址:

https://wikileaks.org/vault7/#ProtegoVault 7 CIA泄漏匯總維基解密上次發布的另一個CIA項目,被稱為“Angelfire”,此項目為一套惡意軟件框架,專門用于感染Windows計算機設備。自今年3月份以來,維基解密已經發布了23批“ Vault 7 ”系列,下面是E安全整理包括最新和上周的泄漏以及以下批次:

ExpressLane(“快車道”,秘密收集系統數據);CouchPotato(“沙發土豆”,實時遠程監控視頻流);Dumbo(“小飛象”,可以暫停攝像頭正在使用的進程,并且可以破壞相關任何視頻記錄);Imperial(“帝國”,針對運行OSX和不同版本的Linux操作系統的計算機);UCL / Raytheon(為CIA遠程開發部門提供技術情報);OutlawCountry(“法外之地”,入侵運行有Linux操作系統的計算機);Elsa(“艾爾莎”,利用WiFi追蹤電腦地理位置);

Brutal Kangaroo(“野蠻袋鼠”,攻擊網閘設備和封閉網絡);BothanSpy(“博薩間諜”,對SSH憑證進行攔截與滲透);Cherry Blossom (“櫻花”,攻擊無線設備的框架);Pandemic(“流行病”,文件服務器轉換為惡意軟件感染源);Athena(“雅典娜”,惡意間諜軟件,能威脅所有Windows版本);AfterMidnight (“午夜之后”,Winodws平臺上的惡意軟件框架);Archimedes(“阿基米德”,中間人攻擊工具) ;Scribbles(CIA追蹤涉嫌告密者的程序);Weeping Angel (“哭泣天使”,將智能電視的麥克風轉變為監控工具);Hive (“蜂巢”,多平臺入侵植入和管理控制工具);Grasshopper(“蝗蟲”,針對Windows系統的一個高度可配置木馬遠控植入工具);Marble Framework (“大理石框架”,用來對黑客軟件的開發代碼進行混淆處理、防止被歸因調查取證);Dark Matter(“暗物質”,CIA入侵蘋果Mac和iOS設備的技術與工具);HighRise(“摩天大樓”,通過短信竊取智能手機數據的工具)。

京公網安備 11010502049343號

京公網安備 11010502049343號