普林斯頓大學的研究人員,找到了可以阻止互聯網服務供應商(ISP)和網絡窺探者通過智能設備監視你的解決方案。

劣質安全和可能的隱私侵犯,是伴隨智能設備的兩大風險。即便你已經采取額外措施保護你的隱私,比如將IoT設備置于VPN之后,ISP或者具備ISP類似功能的敵人,依然可以用你的智能設備監視你。

幸運的是,普林斯頓大學的研究論文《監視智能家居:加密IoT流量中的隱私攻擊與防護》,提出了阻止ISP通過智能設備窺探用戶隱私的方法。

對用戶隱私的攻擊

研究人員發現,ISP或其他無源網絡敵人,可以利用IoT設備元數據,來推斷隱私敏感的家庭活動。即便智能設備對通信數據流進行了加密。對用戶隱私的攻擊,即通過智能設備監視用戶,有兩個組成部分:設備識別和活動推斷。

智能家居流量碼率元數據攻擊,采用域名系統(DNS)查詢,來從網絡流量中識別出特定智能家居設備,然后監視IoT設備流量的變化,進而推斷用戶在家中的所作所為。

論文中寫道:

我們在多種市售智能家居設備上測試了該攻擊,發現全都從網絡流量元數據揭示了潛在的用戶隱私行為。Sense睡眠監視器的流量碼率,揭示了消費者的睡眠模式;Belkin WeMo 智能開關的流量碼率,反映出智能家居中物理設備的啟動情況;Nest Cam 室內安全攝像頭的流量碼率,揭示了用戶查看攝像頭反饋的時間,或攝像頭檢測到運動的時間。這種跨智能家居設備類型和制造商的攻擊,其通用有效性,激發了對技術隱私保護策略的需求。

智能家居隱私攻擊實驗中用到的IoT設備

為該研究設置的智能家居實驗室環境,包含了7種流行IoT設備:Sense睡眠監視器、Nest Cam 室內安全攝像頭、Amcrest WiFi 安全網絡攝像頭、Belkin WeMo 智能開關、TP-Link WiFi 智能插座、Orvibo智能WiFi插座,以及亞馬遜Echo智能音箱。

盡管是來自不同制造商的智能設備類型抽樣,鑒于流量碼率隱私攻擊對全部被測設備的有效性,研究人員認為,智能家居主人應留心所有智能家居設備的流量碼率元數據。

設置防火墻和隧道化智能家居流量;VPN并不能保證隱私

大多數IoT設備離不開互聯網連接,設置防火墻不讓智能家居設備連接互聯網,并不是緩解該流量碼率元數據問題的可行辦法。由于必須聯網,智能家居網絡元數據隱私問題是不可避免的。

通過防火墻封鎖流量來阻止ISP從智能設備窺探隱私,將意味著IoT設備基本功能無需云服務支持。在智能家居實驗室的7種設備中,有4種在無互聯網接入情況下功能受限,3種完全不可用。對于流量封鎖這種辦法,如果開發者分離了功能所需的數據流,可用性與用戶隱私的權衡就可能有所改變。

所有智能設備流量都可以走VPN隧道,但研究人員發現,ISP或攻擊者依然可以看到流量碼率模式,完成元數據隱私攻擊。論文中寫道:“讓智能家居流量走VPN隧道,會讓流量元數據隱私攻擊變得更難,但并不能提供防護保證。我們發現,某些常見設備組合和用戶行為模式,會最小化VPN混淆智能家居流量元數據的效果。

怎樣防止智能家居監視活動

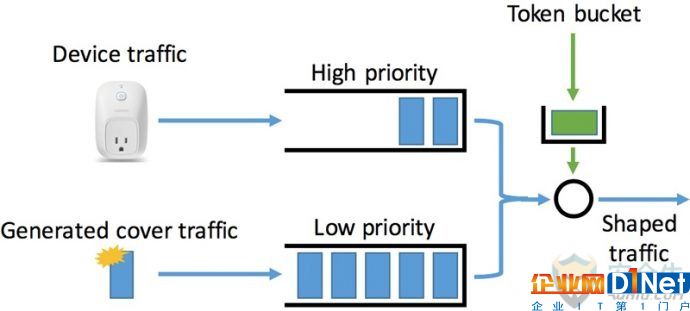

研究人員確實找到了解決辦法;他們通過獨立鏈路填充(ILP)流量整形,來防止成功的智能家居隱私攻擊。ILP可在保留設備功能的同時,防止元數據攻擊。這其中涉及整形流量碼率,添加少量“掩護”流量以隱藏設備行為,讓ISP和敵人無法刺探。

論文描述了幾種流量整形實現,以及IoT設備保持正常功能的情況可以可以承受的延遲量。研究人員認為,獨立鏈路填充流量整形,是保證隱私的經濟有效手段。

他們發現,40KB/s的額外帶寬使用,就足以防護用戶活動不受無源網絡敵人的窺探。該帶寬開銷在互聯網速度限制和很多智能家居數據線流范圍內。

研究人員總結道,ILP流量整形可有效保護智能家居隱私。盡管普遍認為會對網絡性能有影響,流量整形仍可部署進智能家居而不會大幅降低網絡性能或增加數據開銷。

京公網安備 11010502049343號

京公網安備 11010502049343號