據報道,身份不明的黑客組織使用遠程訪問木馬KONNI攻擊朝鮮組織機構。安全專家表示,2017年已發現三起針對朝鮮組織機構的攻擊活動。

Cylance的安全專家表示,最近一起活動發生在7月,也就是在朝鮮最近成功試射洲際彈道導彈(ICBM)之后。研究人員表示,雖然這支黑客組織的動機不明,但似乎是對朝鮮事務感興趣的目標實施網絡間諜活動。

Cylance的研究人員表示,KONNI能隱藏在后臺誘騙受害者執行有效載荷(Payload),這款惡意軟件還具有鍵盤記錄和截屏功能,從而讓黑客竊取目標的數據。

Cylance研究人員指出,KONNI是一款相對較新的RAT,其使用的功能易于分析,并未絞盡腦汁隱藏自己的真實目的。利用社會工程技術和情報收集功能實施的攻擊對受害實體造成的影響可能是毀滅性的,因為這些攻擊都是利用用戶的信任,這種方式甚至可以讓攻擊獲得整個控制權。

據報道,最近兩起活動中使用的誘餌文件顯示,DarkHotel攻擊和惡意軟件KONNI之間存在關聯。

KONNI遠程訪問木馬KONNI是一款遠程訪問木馬(RAT),已設法秘密活動超過3年,主要針對與朝鮮有關的實體。這款木馬過去幾年不斷發展,現目前包括以下幾種主要功能:

記錄擊鍵;

竊取文件;

捕捉截圖;

收集被感染設備數據。

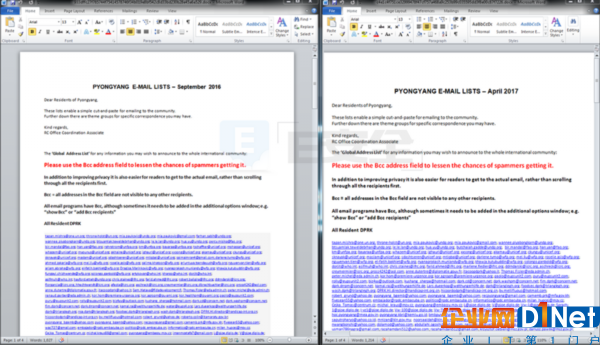

Cisco Talos今年發現的其中一起活動:該活動包含名為——“Pyongyang Directory Group email April 2017 RC_Office_Coordination_Associate.scr”的丟棄器(Dropper),執行時會打開Word文檔。

Cylance的研究人員發現,誘餌文件“Pyongyang e-mail lists - April 2017”與近期一起DarkHotel(存在近十年的威脅組織)攻擊活動使用的文件十分類似。

DarkHotel黑客組織2014年11月,卡巴斯基發布報告詳述了一起針對亞太地區商務旅行者的復雜網絡間諜活動, DarkHotel從此浮出水面。

DarkHotel 成員似乎是韓國人,主要針對的目標包括朝鮮、俄羅斯、韓國、日本、孟加拉國、泰國、中國、美國、印度、莫桑比克、印度尼西亞和德國。

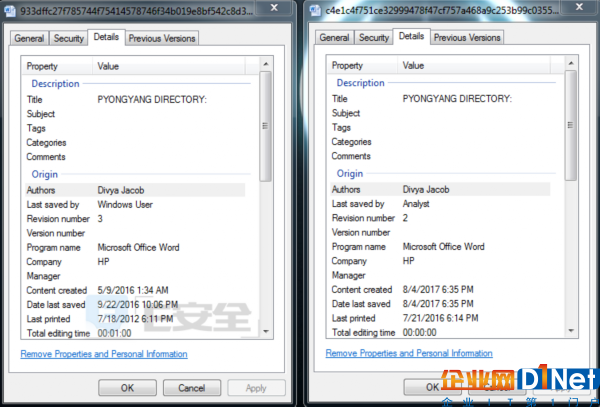

Bitdefender將新DarkHotel活動稱為“Inexsmar”,該活動將目標瞄向對朝鮮感興趣的政府工作人員。攻擊使用的其中一個誘餌文件與KONNI攻擊中使用的文件“Pyongyang e-mail lists - September 2016”十分相似,內容格式也一致。分析證實,標題均為“Pyongyang directory”的兩個文件,作者均是“Divya Jacob”。

Cylance對KONNI進行了詳細分析。該公司的專家認為,由于最近的關注度較高,惡意軟件開發人員將發布包更多功能的新變種。

京公網安備 11010502049343號

京公網安備 11010502049343號