如果你對(duì)朝鮮的“導(dǎo)彈計(jì)劃”感興趣,并且對(duì)最近朝鮮試射的洲際導(dǎo)彈充滿好奇,你可能成為新一輪惡意軟件攻擊的目標(biāo)。

7月4日,朝鮮稱洲際彈道導(dǎo)彈“火星-14”試射成功。美國(guó)官員認(rèn)為朝鮮可能發(fā)射了一枚先前未出現(xiàn)的新型導(dǎo)彈。然而,就在導(dǎo)彈試射后一天,黑客開始利用相關(guān)新聞瞄準(zhǔn)對(duì)朝鮮導(dǎo)彈計(jì)劃感興趣的人們。

Talos Intelligence的安全研究人員發(fā)現(xiàn)一起新惡意軟件攻擊活動(dòng)。攻擊者于美國(guó)時(shí)間7月4日使用KONNI攻擊受害者。

KONNI是一款遠(yuǎn)程訪問(wèn)木馬(存在三年多),旨在竊取文件、記錄擊鍵、截圖、獲取系統(tǒng)信息(包括主機(jī)名、IP地址、用戶名、操作系統(tǒng)版本以及安裝的軟件)并在被感染的電腦上執(zhí)行惡意代碼。

KONNI的運(yùn)作方式黑客將電子郵件附件作為初始感染媒介通過(guò)可執(zhí)行文件推送木馬,可執(zhí)行文件會(huì)打開偽裝成導(dǎo)彈試射文章的Microsoft Office文檔,見下圖:

文檔內(nèi)容來(lái)自韓國(guó)聯(lián)合新聞通訊社7月3日發(fā)布的一篇文章。

事實(shí)上,除了顯示文檔內(nèi)容,這個(gè)惡意可執(zhí)行文件還會(huì)釋放兩個(gè)不同版本的KONNI:

C:UsersUsersAppDataLocalMFADataeventeventlog.dll (64 bit)

C:UsersUsersAppDataLocalMFADataeventerrorevent.dll (32 bit)

兩個(gè)版本的KONNI會(huì)被同時(shí)釋放到64位Windows上,而在32位Windows上只有errorevent.dll。

與先前KONNI攻擊活動(dòng)不同的是,這兩個(gè)二進(jìn)制文件通過(guò)ASPack打包。在這個(gè)兩個(gè)二進(jìn)制文件中,釋放的惡意軟件會(huì)立即通過(guò)rundll32.exe執(zhí)行,創(chuàng)建以下任意一個(gè)注冊(cè)密鑰,以確保這款惡意軟件的持久性,并在被感染系統(tǒng)重啟過(guò)程中執(zhí)行。

HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunRTHDVCPE

HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunRTHDVCP

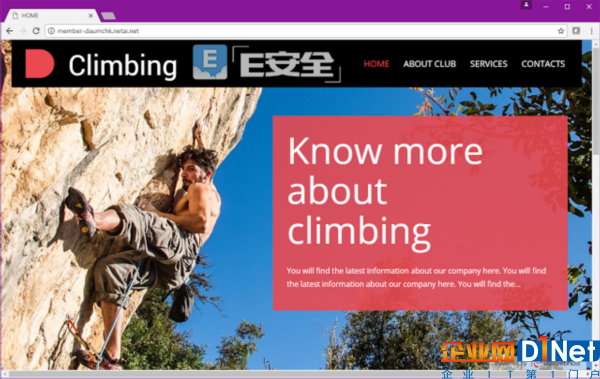

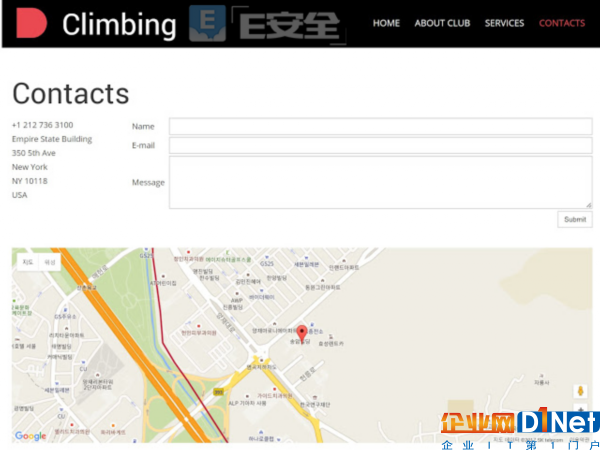

偽裝成合法的登山俱樂部網(wǎng)站KONNI在偽裝成合法登山俱樂部的網(wǎng)站(member-daumchk[.]netai[.]net)上使用了新的命令與控制服務(wù)器,但這個(gè)網(wǎng)站實(shí)際上不包含任何真實(shí)的內(nèi)容,但包含內(nèi)容管理系統(tǒng)的默認(rèn)內(nèi)容。

當(dāng)HTTP向/weget/download.php、/weget/uploadtm.php或/weget/upload.php發(fā)送請(qǐng)求時(shí),這款惡意軟件的命令與控制服務(wù)器會(huì)產(chǎn)生流量。

此外,該網(wǎng)站還包含以美國(guó)聯(lián)系地址,但地址下方的地圖卻將地址指向韓國(guó)首爾。

研究人員總結(jié)稱,與KONNI有關(guān)聯(lián)的威脅攻擊者通常會(huì)使用與朝鮮相關(guān)的誘餌文檔,而這起攻擊是個(gè)例外。但是,對(duì)比來(lái)自第三方的可信服誘餌文檔,這個(gè)誘餌網(wǎng)站的內(nèi)容看起來(lái)不合法。盡管如此,威脅攻擊者仍在繼續(xù)活躍,并不斷開發(fā)這款惡意軟件的升級(jí)版本。對(duì)這份誘餌文檔內(nèi)容感興趣的組織機(jī)構(gòu)應(yīng)當(dāng)確保防御這類攻擊活動(dòng)。

建議用戶不要隨意打開來(lái)路不明的電子郵件以及其中包含的附件,切勿點(diǎn)擊附件中包含的鏈接。此外,確保更新系統(tǒng)以及反病毒軟件,更新病毒庫(kù)等。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)