在很多人印象中,HTTPS就是安全的象征,而為了對(duì)這些“安全”的流量進(jìn)行檢查,很多安全產(chǎn)品,包括殺毒軟件和防火墻都具備HTTPS檢查的功能,通過(guò)這樣的功能排除其中的安全威脅。然而近日US-CERT卻發(fā)布了一則預(yù)警,TA17-075A,對(duì)部分HTTPS檢查產(chǎn)品發(fā)出安全預(yù)警,提到部分SSL/TLS攔截軟件未能執(zhí)行有效驗(yàn)證,或者未能充分傳遞驗(yàn)證狀態(tài),這可能被第三方發(fā)動(dòng)中間人攻擊。

US-CERT為什么要發(fā)出這個(gè)預(yù)警呢?讓我們來(lái)捋一捋最近發(fā)生的一些事情。

US-CERT專家發(fā)文稱SSL檢查有風(fēng)險(xiǎn)

首先是2015年初的時(shí)候,Superfish和PrivDog這兩款SSL檢查工具因?yàn)闆]能正確驗(yàn)證SSL引起了US-CERT專家的重視。專家稱因?yàn)闆]能正確驗(yàn)證SSL,導(dǎo)致用戶系統(tǒng)容易被攻擊者進(jìn)行HTTPS嗅探。

接連幾個(gè)SSL檢查工具被曝存在相似問題后,US-CERT專家Will Dormann決定深入探究這個(gè)問題,發(fā)表了《SSL檢查的風(fēng)險(xiǎn)》一文,其中指出了一些問題:

1. 許多人并不了解SSL和TSL的功能;

2. SSL檢查產(chǎn)品比他想象的流行得多;

3. 許多有SSL檢查能力的應(yīng)用都存在一些漏洞,可給用戶帶來(lái)風(fēng)險(xiǎn);

4. 即便SSL檢查做得跟瀏覽器一樣安全,也會(huì)給用戶帶來(lái)一定風(fēng)險(xiǎn)。

下面我們一一來(lái)講。

背景知識(shí)

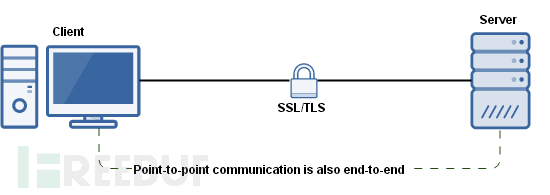

SSL和TLS的目的主要有兩個(gè):一是認(rèn)證與客戶端通信的服務(wù)器,二是加密客戶端與服務(wù)器之間發(fā)送的數(shù)據(jù)。有些人可能認(rèn)為SSL和TLS能夠?qū)崿F(xiàn)端到端加密,這種觀點(diǎn)是不對(duì)的。SSL和TLS只有在點(diǎn)到點(diǎn)的情況下才能實(shí)現(xiàn)安全認(rèn)證和加密。我們先來(lái)看個(gè)例子,在本例中的點(diǎn)到點(diǎn)通信也可以被認(rèn)為是端到端的通信:

客戶端能夠驗(yàn)證安全通信,但只能和其通信的下一個(gè)點(diǎn)進(jìn)行驗(yàn)證。在上面的例子當(dāng)中,客戶端直接和目標(biāo)系統(tǒng)建立SSL/TLS連接。客戶端軟件通過(guò)系統(tǒng)上的大量根證書來(lái)驗(yàn)證它連接的系統(tǒng)。至于這個(gè)系統(tǒng)是不是用戶預(yù)期的目標(biāo)系統(tǒng)就是需要另作討論的話題了。

當(dāng)用戶在瀏覽器當(dāng)中加載受HTTPS保護(hù)的網(wǎng)站時(shí),瀏覽器實(shí)際上只會(huì)驗(yàn)證兩件事:網(wǎng)站是否提供了證書;證書是不是瀏覽器信任的根證書CA機(jī)構(gòu)頒發(fā)的。實(shí)際上我們是在相信每個(gè)根CA機(jī)構(gòu)都已盡全力來(lái)驗(yàn)證你要連接的服務(wù)器的身份。但是實(shí)際上有時(shí)候根CA機(jī)構(gòu)會(huì)被騙。我們還相信每個(gè)根CA機(jī)構(gòu)都能夠保護(hù)自己的系統(tǒng)。但是實(shí)際上有時(shí)候根CA會(huì)被盜用。

有關(guān)這些問題的更多細(xì)節(jié),請(qǐng)參閱Moxie Marlinspike的博客文章《SSL與真實(shí)的未來(lái)》。

我們上面提到的Superfish和Privdog有什么問題呢?它們會(huì)安裝一個(gè)新的受信根證書。

請(qǐng)注意這里使用術(shù)語(yǔ)“可信”。 我們不是在討論P(yáng)GP和GPG應(yīng)用程序使用的信任網(wǎng)絡(luò)的任何內(nèi)容,在PGP中的“可信”是指使用個(gè)別密鑰的信任級(jí)別。 而“受信任的根CA證書”只是可以由客戶端軟件使用而不產(chǎn)生警告。 它與用戶對(duì)某事物的“信任”毫無(wú)關(guān)系。簡(jiǎn)單來(lái)說(shuō),有了這個(gè)證書,客戶端軟件就不會(huì)發(fā)出安全警告提示你證書有問題。

這兩個(gè)工具都會(huì)安裝受信的根CA證書,不過(guò)好消息是他們的證書都明確寫明是來(lái)源于Superfish和Privdog。如果有軟件要把證書冒充成是由“VeriSign”等大機(jī)構(gòu)發(fā)布的,寫成“VeriSign.”我們也無(wú)法防范。

假定有這樣一個(gè)場(chǎng)景,有人通過(guò)HTTPS訪問一家網(wǎng)站(因?yàn)橐o出諸如用戶名和密碼這樣的敏感信息),裝了PrivDog或者Superfish。如果瀏覽器不對(duì)證書合法性作警告,最多也就意味著與用戶通訊的系統(tǒng),獲得了受信root CA機(jī)構(gòu)的證書,SuperFish和Privdog就是其中之一。

如果有人想要驗(yàn)證某個(gè)證書是否由“真正”的證書機(jī)構(gòu)發(fā)布的,比如說(shuō)想要查看證書發(fā)行機(jī)構(gòu)的指紋,所需的步驟在每個(gè)瀏覽器當(dāng)中也各有不同。有些瀏覽器,比如微軟的IE,如果要查看證書還得先接受該證書,因此即便是安全專家可能也很難判斷是不是他想要連接的主機(jī)。

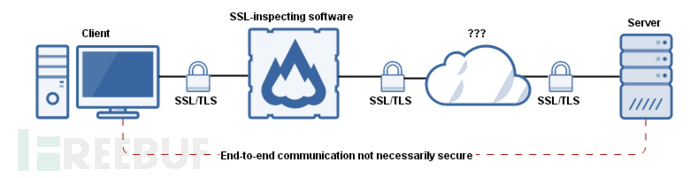

Superfish和Privdog這種主機(jī)層面的軟件僅僅是SSL檢查產(chǎn)品的一部分。Dormann發(fā)現(xiàn),許多網(wǎng)絡(luò)層面的應(yīng)用和設(shè)備也能進(jìn)行SSL檢查。安全網(wǎng)關(guān)、防火墻、數(shù)據(jù)丟失防護(hù)(DLP)產(chǎn)品和其他許多應(yīng)用似乎都加入了SSL檢查的大軍。當(dāng)然了,網(wǎng)絡(luò)管理員要檢查受SSL/TLS保護(hù)的瀏覽可能有多種多樣的原因,但是很多人可能都沒有注意到,那些軟件的SSL檢查能力還不如瀏覽器,會(huì)帶來(lái)什么樣的安全隱患不言而喻。我們來(lái)看看這個(gè)圖:

在上圖的通信過(guò)程中,客戶端只能驗(yàn)證自己是在與SSL檢查軟件通信。客戶端并不清楚SSL檢查軟件用了什么技術(shù)驗(yàn)證SSL證書。而且更重要的是,SSL檢查軟件跟目標(biāo)系統(tǒng)之間還有沒有額外的點(diǎn),客戶端無(wú)法確定。SSL檢查軟件跟目標(biāo)服務(wù)器之間是否有攻擊者存在?客戶端無(wú)法知曉。由于這種不透明,客戶端只能相信SSL檢查軟件每一步都做到位了。但很不幸,SSL檢查軟件并沒有。

常見的SSL錯(cuò)誤

分析了SSL檢查軟件之后,Dormann等人總結(jié)了這些軟件經(jīng)常犯的一些錯(cuò)誤:

1. 上游證書有效性驗(yàn)證不充分

風(fēng)險(xiǎn):客戶端無(wú)法知曉所連站點(diǎn)是否合法正規(guī)

2. 未告知客戶端上游證書驗(yàn)證結(jié)果

風(fēng)險(xiǎn):客戶端無(wú)法知曉所連站點(diǎn)是否合法正規(guī)

3. 證書規(guī)范名稱字段信息過(guò)載

說(shuō)明:有些SSL檢查軟件會(huì)通過(guò)證書的CN字段,試圖將上游證書的有效性傳遞給客戶端。比如說(shuō),Komodia的SSL Digestor如果驗(yàn)證服務(wù)器端提供的證書無(wú)效,就會(huì)在證書的CN字段開頭加上“verify_fail”字樣。這個(gè)技術(shù)其實(shí)會(huì)帶來(lái)很多問題。最明顯的錯(cuò)誤就是傳遞給用戶的錯(cuò)誤信息跟證書無(wú)效的原因沒有關(guān)系。

風(fēng)險(xiǎn):客戶端系統(tǒng)的用戶可能不知道為什么證書驗(yàn)證沒有通過(guò),或者甚至不知道驗(yàn)證沒通過(guò)。攻擊者可以利用主題替代方案名稱(SAN)字段令證書認(rèn)證某一特定域,這樣瀏覽器就不會(huì)發(fā)出警告。

4. 用應(yīng)用層反饋?zhàn)C書有效性

說(shuō)明:有些SSL檢查工具會(huì)將網(wǎng)頁(yè)內(nèi)容(比如HTML)提供給客戶端,并描述證書的問題。但客戶端軟件確定和展示證書的一般機(jī)制可能還是會(huì)提示證書沒有問題。

風(fēng)險(xiǎn):用HTTPS訪問數(shù)據(jù)的并不一定是人。客戶端可能是用JSON數(shù)據(jù)跟服務(wù)器通信的某個(gè)應(yīng)用。這個(gè)問題還可能導(dǎo)致SSL有效性提示不一致。

5. 根據(jù)UA HTTP頭決定何時(shí)驗(yàn)證證書

說(shuō)明:有些軟件會(huì)根據(jù)客戶端提供的UA HTTP頭選擇性決定驗(yàn)證上游證書的時(shí)間。這個(gè)技術(shù)可能是和上面的步驟一起使用的。

風(fēng)險(xiǎn):使用這種機(jī)制就會(huì)導(dǎo)致部分客戶端都不能收到證書認(rèn)證信息。

6. 預(yù)警之前建立通信

說(shuō)明:有些SSL檢查工具檢測(cè)到證書錯(cuò)誤后,會(huì)先把客戶端請(qǐng)求發(fā)送到服務(wù)器,然后再給用戶發(fā)警告信息。

風(fēng)險(xiǎn):攻擊者可能可以查看或修改敏感信息。

7. 使用相同根證書

說(shuō)明:有些SSL檢查應(yīng)用每次安裝的時(shí)候都使用相同的受信根證書。

風(fēng)險(xiǎn):攻擊者可能獲得這些應(yīng)用的私鑰,并且用這個(gè)受信根證書來(lái)給所有訪問網(wǎng)站簽名。

Dormann認(rèn)為,即便SSL檢查應(yīng)用不存在上述任何問題,客戶端還是無(wú)法獲知該應(yīng)用信任了哪些根證書。使用SSL檢查軟件將阻礙或者完全阻止客戶端成功驗(yàn)證其通信的服務(wù)器。

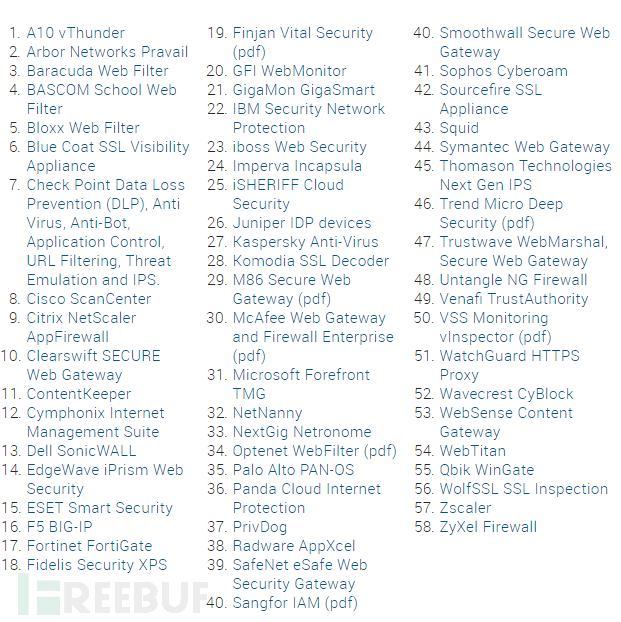

后來(lái)Dormann用自己信任的中間人代理虛擬機(jī)CERT Tapioca檢測(cè),發(fā)現(xiàn)有至少58個(gè)HTTPS檢查工具都存在上述安全問題。

谷歌、Mozilla專家聯(lián)合發(fā)布論文《HTTPS攔截的安全隱患》

基于上述的研究,來(lái)自密歇根大學(xué)、伊利諾伊大學(xué)厄本那-香檳分校、Mozilla、Cloudflare、Google、加州大學(xué)伯克利分校的研究人員決定對(duì)外界HTTPS攔截進(jìn)行全面的研究,量化其流行程度和對(duì)現(xiàn)實(shí)世界安全的影響。

流量監(jiān)控

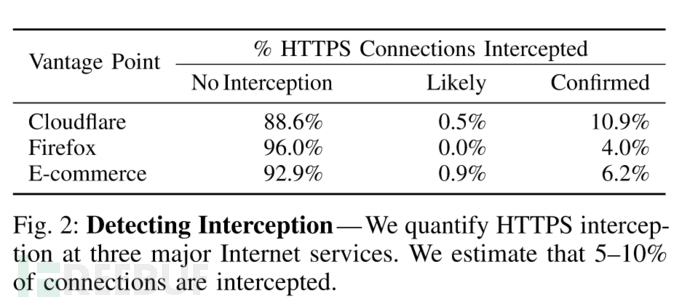

研究人員首先對(duì)總體流量進(jìn)行分析,通過(guò)三種渠道分別監(jiān)控來(lái)自用戶的流量,然后分辨用戶是否使用了HTTPS流量監(jiān)測(cè)工具。怎么進(jìn)行分辨呢?比如有一些安全產(chǎn)品在攔截流量后會(huì)修改User-Agent,研究人員進(jìn)行分析就可以分辨哪些流量經(jīng)過(guò)攔截,哪些沒有被攔截。他們發(fā)現(xiàn)Firefox更新連接有4.0%遭到攔截,6.2%的電商網(wǎng)站流量被攔截,10.9%的Cloudflare流量被攔截,這比之前估計(jì)的比例要高。

A. Firefox更新服務(wù)器

相比其他瀏覽器,F(xiàn)irefox流量被攔截的比例更低,原因就在于Firefox有自帶的證書存儲(chǔ),而IE、Chrome、Safari瀏覽器都使用了系統(tǒng)默認(rèn)的證書存儲(chǔ)空間。因此,有些殺毒軟件如Avast不會(huì)攔截Firefox的流量。在企業(yè)環(huán)境中,盡管可以額外在Firefox的證書管理中添加證書,但這還是會(huì)增加麻煩,因此很多IT管理員就索性不再攔截Firefox流量。

研究人員還觀察到一些地理差異,比如危地馬拉有15%的Firefox更新服務(wù)器流量被攔截,這比全球的平均比例要高3-4倍,原因是危地馬拉的移動(dòng)運(yùn)營(yíng)商COMCEL處理了34.6%的更新流量而運(yùn)營(yíng)商對(duì)32.9%的流量進(jìn)行了攔截。格陵蘭攔截率排在第二,主要是因?yàn)橐粋€(gè)名為TELE Greenland的運(yùn)營(yíng)商的AS(自治系統(tǒng))導(dǎo)致的,其中將近一般的流量都被Fortigate中間盒攔截。排名第三的韓國(guó)是使用手機(jī)最多的國(guó)家之一,大量的流量加上運(yùn)營(yíng)商AS系統(tǒng)中的攔截導(dǎo)致其攔截率較高。

B. 電商網(wǎng)站

研究人員觀察了25萬(wàn)獨(dú)立訪客,并對(duì)HTTP User-Agent進(jìn)行分析,識(shí)別出TLS握手時(shí)與UA瀏覽器不符的流量,結(jié)果觀察到6.8%的流量被攔截,另外0.9%可能被攔截但無(wú)法完全分類。通過(guò)對(duì)指紋進(jìn)行分析發(fā)現(xiàn),電商網(wǎng)站被攔截的流量中58%被反病毒軟件攔截,35%屬于企業(yè)代理,只有1.0%來(lái)自惡意軟件(如SuperFish)。攔截最多流量的三款殺毒軟件分別是Avast、Blue Coat和AVG,分別攔截了10.8%,9.1%和7.6%的流量。

Chrome瀏覽器處理了40.3%的TLS流量,其中8.6%被攔截,是被攔截比例最高的瀏覽器。而手機(jī)端Safari的瀏覽器是最低的,僅攔截了0.9%。研究人員還觀察到,Windows平臺(tái)的流量攔截比例為8.3%–9.6%,而Mac平臺(tái)則是2.1%,原因可能是大部分的企業(yè)用戶使用的是Windows,并且很多殺毒軟件是基于Windows的。

C. Cloudflare流量

通過(guò)檢查Clouldflare攔截的流量,研究人員觀察到10.9%的攔截率,握手環(huán)節(jié)中比例最高的指紋來(lái)自殺毒軟件Avast, AVG, Kaspersky和BitDefender。這與在電商網(wǎng)站得出的結(jié)論相互印證。

對(duì)安全性的影響

接下來(lái),為了評(píng)估HTTPS檢查工具對(duì)安全的影響,研究人員制定了分級(jí)標(biāo)準(zhǔn)量化TLS客戶端安全性:

A: 最優(yōu)

被攔截后的TLS連接與瀏覽器本身的安全性和性能一致,在對(duì)密碼套件區(qū)分等級(jí)時(shí),研究人員使用了Chrome對(duì)“安全TLS”的定義。

B: 次優(yōu)

連接使用了不理想的設(shè)置(比如非PFS密碼)但是不至于被已知的攻擊方法攻擊

C: 連接可被已知攻擊手法攻擊

連接能被已知的TLS攻擊手法(如BEAST,F(xiàn)REAK或Logjam)攻擊,接受768位的Diffie-Hellman密鑰或者支持RC4。

F: 嚴(yán)重缺陷

連接非常不安全,使用中間人攻擊就可以截獲并解密會(huì)話。比如產(chǎn)品不檢驗(yàn)證書,或者提供不安全的密碼套件(如DES)。

不過(guò)值得注意的是很多瀏覽器引入了新的安全校驗(yàn)機(jī)制如HSTS, HPKP, OneCRL/CRLSets, certificate transparency 驗(yàn)證和OCSP must-staple。而測(cè)試的安全產(chǎn)品并不支持這些機(jī)制。從這個(gè)意義上說(shuō),即使獲得了“A”等級(jí),Chrome或者Firefox瀏覽器還是要比這些HTTPS檢查工具更安全。

研究人員安裝了各類HTTPS檢查工具,包括企業(yè)代理、安全軟件、以及包含HTTPS攔截功能的惡意軟件,然后使用Chrome、IE、Firefox和Safari瀏覽器檢查如下項(xiàng)目:

1) TLS版本

檢查產(chǎn)品支持的最高版本TLS。客戶端最高支持TLS 1.1時(shí)評(píng)級(jí)為B,支持SSLv3評(píng)級(jí)為C,支持SSLv2評(píng)級(jí)為F。

2) 密碼套件

檢查客戶端問候消息中的密碼套件。把所有不支持Chrome的強(qiáng)TLS密碼的產(chǎn)品評(píng)級(jí)為B,握手時(shí)提供RC4的評(píng)級(jí)為C,支持其他更弱密碼如出口級(jí)密碼或者DES則評(píng)為F。

3) 證書驗(yàn)證

使用一些不能信任的證書,包括過(guò)期的,自簽名的,或者簽名無(wú)效的證書。并且測(cè)試了一些由公開了密鑰的證書機(jī)構(gòu)(如Superfish、eDell、Dell提供商的根證書)簽署的證書。如果HTTPS檢查工具接受了這些證書則評(píng)級(jí)為F。

4) 已知的TLS攻擊

檢查客戶端能否被BEAST、FREAK、Heartbleed和Logjam攻擊,檢查是否接受不夠安全的Diffie-Hellman密鑰,符合上述條件則評(píng)級(jí)為C。

企業(yè)中間件

研究結(jié)果顯示:

11/12款軟件的默認(rèn)設(shè)置降低了連接的安全性;

5/12款存在嚴(yán)重漏洞;

10/12款接受RC4加密方式;

2/12款使用了出口級(jí)的密碼;

3/12款證書驗(yàn)證存在問題;

客戶端安全軟件

測(cè)試的軟件幾乎都存在問題,并且研究人員注意到,殺毒軟件本身也存在漏洞,光Avast一款殺軟過(guò)去8個(gè)月就有10個(gè)漏洞被公開,其中還有一個(gè)漏洞能能夠被構(gòu)造的證書執(zhí)行遠(yuǎn)程代碼。

惡意軟件

之前研究人員發(fā)現(xiàn)Komodia沒有驗(yàn)證證書,而新的發(fā)現(xiàn)顯示NetFilter SDK也沒有進(jìn)行驗(yàn)證。因此這兩款軟件被評(píng)級(jí)為F。

對(duì)TLS流量的影響

研究人員觀察到,65%截獲的Firefox更新流量降低了安全性,37%存在嚴(yán)重漏洞。而27%的電商流量和45%的Cloudflare流量降低了安全性,能被黑客實(shí)現(xiàn)中間人攻擊的比例分別為18%和16%。

企業(yè)中間件

企業(yè)中間件攔截流量后62.3%的連接安全性降低了,而58.1%的連接存在嚴(yán)重漏洞。

在檢查Firefox流量時(shí),研究人員調(diào)查了處理100K個(gè)連接的AS系統(tǒng)中攔截率最高、設(shè)備指紋出現(xiàn)次數(shù)最多的前25個(gè)。其中發(fā)現(xiàn)的機(jī)構(gòu)包括金融公司、政府部門和教育機(jī)構(gòu)。除了一家銀行以外,前25個(gè)AS中24個(gè)都降低了安全性。12個(gè)使用了出口級(jí)的密碼套件,可能被中間人攻擊。

存在問題的安全產(chǎn)品和廠商如下圖:

在論文結(jié)尾,研究人員針對(duì)目前HTTPS攔截的現(xiàn)狀提出了幾點(diǎn)意見:

安全社區(qū)需要達(dá)成共識(shí)

我們需要社區(qū)共識(shí)。安全社區(qū)對(duì)是否應(yīng)該允許HTTPS攔截幾乎沒有共識(shí)。一方面,Chrome和Firefox通過(guò)允許本地安裝根證書繞過(guò)限制。而與此同時(shí),采用新的協(xié)議特征來(lái)進(jìn)行更安全的攔截的討論又在IETF這樣的標(biāo)準(zhǔn)化小組里遭到了大量反對(duì)。

想要找到長(zhǎng)久有效的解決方案,安全社區(qū)必須要在“攔截檢查是否合理”這一問題上達(dá)成共識(shí)。

應(yīng)該考慮驗(yàn)證發(fā)生的環(huán)節(jié)

許多HTTPS安全功能希望通過(guò)混合HTTP和TLS層來(lái)實(shí)現(xiàn)端到端的連接,并通過(guò)在瀏覽器代碼中實(shí)現(xiàn)HTTPS功能,而不是在TLS庫(kù)中。例如,為了克服現(xiàn)有吊銷證書協(xié)議的弱點(diǎn),F(xiàn)irefox有OneCRL機(jī)制,而Chrome有CRLSets。這兩種解決方案都能在典型的端到端情況下增加瀏覽器的安全性。然而,這些解決方案在TLS代理的存在下不提供任何保護(hù),并且由于該解決方案不是TLS協(xié)議本身的一部分,所以TLS庫(kù)不實(shí)現(xiàn)這些安全檢查。比如,HPKP指令通過(guò)HTTP傳遞,而不是在TLS握手期間傳遞。瀏覽器無(wú)法對(duì)代理連接執(zhí)行HPKP驗(yàn)證,因?yàn)樗鼈儫o(wú)法訪問目標(biāo)證書,而代理又不會(huì)不執(zhí)行驗(yàn)證。雖然代理有能力執(zhí)行額外的驗(yàn)證,但卻沒有驗(yàn)證。而且在許多情況下,廠商的精力都花費(fèi)在正確部署現(xiàn)有TLS庫(kù)上,更不用說(shuō)實(shí)現(xiàn)其他安全功能了。

如果我們希望瀏覽器執(zhí)行額外的驗(yàn)證,那么代理就需要一種將連接詳細(xì)信息(即服務(wù)器證書和加密參數(shù))傳遞給瀏覽器的機(jī)制。如果要代理執(zhí)行此驗(yàn)證,我們需要在TLS中標(biāo)準(zhǔn)化這些驗(yàn)證步驟,并使用流行的庫(kù)。但是現(xiàn)在的情況是最糟糕的——任何一方都不執(zhí)行嚴(yán)格的驗(yàn)證機(jī)制。

加密庫(kù)需要提供安全的默認(rèn)值

幾個(gè)代理部署了經(jīng)過(guò)很少修改定制的TLS庫(kù)。但這些庫(kù)的默認(rèn)設(shè)置是有安全問題的。默認(rèn)情況下,客戶端庫(kù)和Web服務(wù)器應(yīng)該優(yōu)先考慮使其產(chǎn)品安全。OpenSSL最近決定刪除已知的密碼密碼套件,這樣的行為就值得贊賞。OpenSSL十年前就應(yīng)該這么做了。我們的社區(qū)應(yīng)該繼續(xù)將默認(rèn)選項(xiàng)限制為已經(jīng)被證明安全的配置。

防毒軟件供應(yīng)商應(yīng)該重新考慮攔截HTTPS

防病毒軟件在本地運(yùn)行,可以訪問本地文件系統(tǒng),瀏覽器內(nèi)存以及通過(guò)HTTPS加載的任何內(nèi)容。由于他們可能會(huì)將TLS錯(cuò)誤配置和RCE漏洞,我們強(qiáng)烈建議防病毒提供商重新考慮是否攔截HTTPS。

安全公司忽略了安全問題

我們希望通過(guò)披露現(xiàn)有產(chǎn)品的漏洞,我們可以鼓勵(lì)廠商修補(bǔ)問題。希望企業(yè)優(yōu)先考慮其TLS實(shí)施的安全性,并考慮HTTPS生態(tài)系統(tǒng)發(fā)展的步伐以及是否能夠跟上必要的更新。

不要依賴客戶端配置

客戶端和服務(wù)器端都需要選擇安全參數(shù),而不是依靠一方來(lái)維持安全性。

管理員需要測(cè)試中間盒

鼓勵(lì)部署代理的管理員使用諸如Qualys SSL Lab的客戶端測(cè)試https://howsmyssl.com和https://badssl.com等網(wǎng)站來(lái)測(cè)試其配置。

安全廠商應(yīng)該更負(fù)責(zé)

正是在Google研究人員發(fā)布報(bào)告后,美國(guó)計(jì)算機(jī)應(yīng)急響應(yīng)小組(US-CERT)加入了聲浪。

US-CERT稱,“HTTPS檢查會(huì)削弱TLS的安全性,”而且告訴企業(yè),如果他們需要對(duì)HTTPS進(jìn)行審查,他們應(yīng)該保證產(chǎn)品會(huì)“執(zhí)行正確的TLS證書驗(yàn)證”。

“由于HTTPS審查會(huì)管理協(xié)議、密鑰、證書,因此產(chǎn)品應(yīng)該要執(zhí)行必要的HTTPS驗(yàn)證。”US-CERT的警告中稱。

不過(guò)也有安全專家表達(dá)了不同的看法,安全專家David Holmes在SecurityWeek發(fā)表文章,指責(zé)發(fā)布論文的研究人員。他認(rèn)為攔截HTTPS的首要目標(biāo)是防范惡意軟件。的確,很多企業(yè)會(huì)用到HTTPS攔截檢查,因?yàn)闊o(wú)論是現(xiàn)在還是將來(lái),他們的首要威脅都是惡意軟件。很多惡意軟件已經(jīng)開始使用HTTPS來(lái)規(guī)避檢測(cè),因此要檢查惡意軟件別無(wú)他法。

筆者認(rèn)為,安全廠商添加HTTPS檢查功能的初衷是為了進(jìn)行安全檢查,想要像檢查HTTP網(wǎng)頁(yè)一樣對(duì)內(nèi)容進(jìn)行檢測(cè),防止通信過(guò)程中的安全風(fēng)險(xiǎn)。現(xiàn)如今使用HTTPS的網(wǎng)站越來(lái)越多,瀏覽器廠商也在呼吁網(wǎng)站使用HTTPS協(xié)議,相關(guān)的證書的成本也在降低。

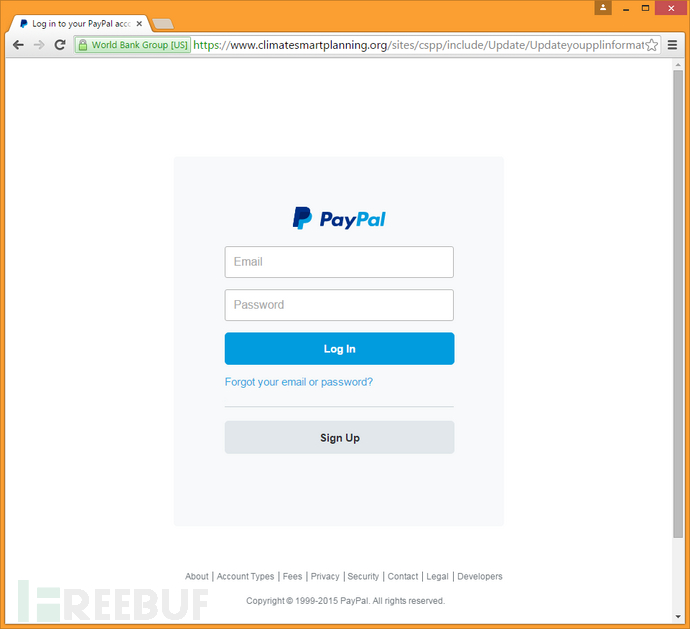

另一方面,HTTPS中的惡意流量也逐漸增多,甚至一些釣魚網(wǎng)站也使用了HTTPS協(xié)議。而黑客竊取HTTPS證書自行簽署網(wǎng)站證書,或者入侵HTTPS網(wǎng)站也是沒有可能。從這個(gè)意義上說(shuō),針對(duì)HTTPS內(nèi)容的檢查十分必要。

2015年11月黑客竊取了世界銀行的SSL證書搭建針對(duì)PayPal的釣魚網(wǎng)站

但現(xiàn)實(shí)中,HTTPS檢查卻引入了新的安全問題,廠商對(duì)證書驗(yàn)證的疏忽、使用了存在問題的庫(kù)都是產(chǎn)生問題的原因。整個(gè)事件帶給我們的啟示是,即便是安全廠商出品的安全產(chǎn)品也有可能存在安全問題,廠商在上線產(chǎn)品時(shí)應(yīng)該進(jìn)行嚴(yán)格的測(cè)試。

參考來(lái)源

The Risks of SSL Inspection

HTTPS Interception Weakens TLS Security | US-CERT

US Gov backs Google’s alarm: warns against HTTPS interception products –CSO | The Resource for Data Security Executives

CERT Tapioca | Vulnerability Analysis | The CERT Division –CERT. org

US-CERT’s Warning on SSL Interception vs. Security is a False Dichotomy | SecurityWeek.Com

The Security Impact of HTTPS Interception

*本文作者:kuma &Sphinx,轉(zhuǎn)載請(qǐng)注明來(lái)自FreeBuf.COM

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)