Fox-IT和Riscure的研究人員使用現(xiàn)成的電子部件組裝了一款設(shè)備。這款設(shè)備僅使用附近計(jì)算機(jī)的電磁輻射就能推斷出加密密鑰。

這款設(shè)備利用眾所周知的旁路攻擊——“屏幕輻射竊密”(Van Eck phreaking),其專門構(gòu)建用來提取AES256算法中的加密密鑰。

E安全百科:

AES 算法,是基于置換和代替,置換數(shù)據(jù)的重新排列,用一個單元數(shù)據(jù)替換另一個,并且AES 使用了幾種不同的技術(shù)來實(shí)現(xiàn)置換和替換。其相比同類對稱加密算法速度相對較快,其能被使用的前提是加解密雙方握有相同的秘鑰,主要業(yè)務(wù)場景是對內(nèi)容進(jìn)行加密。

這類攻擊通常會利用昂貴的設(shè)備,但研究人員表示他們能使用成本約200歐元(約合人民幣1551元)的設(shè)備實(shí)現(xiàn)此類攻擊。

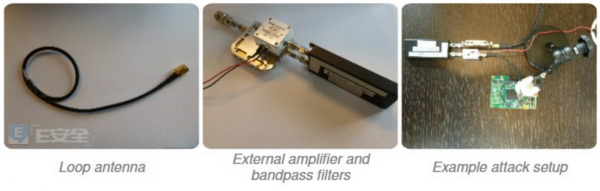

這款加密密鑰嗅探設(shè)備包含磁環(huán)天線、外部放大器、帶通濾波器和軟件定義無線電接收器U盤。

研究小組表示,這款設(shè)備體積小,能放在夾克口袋、筆記本電腦包或任何不顯眼的包中。攻擊者可以將該設(shè)備放在靠近計(jì)算機(jī)或處理加密操作的設(shè)備附近嗅探出電磁波。

如果將這款嗅探設(shè)備放置在距目標(biāo)約一米處,該設(shè)備最多需要花5分鐘時間就可以嗅探出加密密鑰。如果將距離縮短至30厘米,只需要50秒的時間。

從理論上講,攻擊者距目標(biāo)越近,設(shè)備獲取的電磁波信號越強(qiáng),嗅探加密密鑰的時間就越短。

猜測加密密鑰該設(shè)備會記錄附近功耗尖峰相當(dāng)?shù)挠?jì)算機(jī)的電磁波。

研究人員表示,之所以有效是因?yàn)椴糠止娜Q于設(shè)備正在處理的數(shù)據(jù),也就是利用數(shù)據(jù)依賴提取密鑰。研究人員可以通過AES 256算法數(shù)學(xué)運(yùn)算必需的功耗尖峰識別加密塊,一旦識別了其中一個密碼塊,就會進(jìn)入下一步操作。

研究人員表示,他們試圖結(jié)合相關(guān)性與猜測提取密鑰,盡管不知道加密密鑰,但能對密鑰1個字節(jié)256個可能的值進(jìn)行簡單地預(yù)測與關(guān)聯(lián)。關(guān)聯(lián)最大尖峰的值為正確值。這種方法僅要求研究人員花幾秒時間猜測每個字節(jié)的正確值(每個字節(jié)256個選項(xiàng),32個字節(jié)共計(jì)8192個猜測值)。相比之下,直接對AES 256實(shí)施暴力破解需要進(jìn)行2256次猜測。

該攻擊方式的局限性從理論上講,這款設(shè)備非常適合攻擊數(shù)據(jù)中心或物理隔離網(wǎng)絡(luò)中的網(wǎng)絡(luò)加密設(shè)備,同時也可以針對普通的計(jì)算機(jī)。

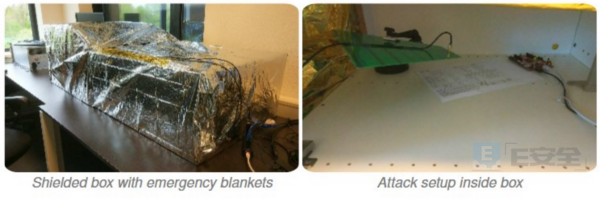

盡管如此,研究人員的這項(xiàng)實(shí)驗(yàn)僅在孤立的測試環(huán)境中進(jìn)行,目標(biāo)和這款測試設(shè)備均與外部電磁破隔離。目前尚不清楚這款攻擊如何在現(xiàn)實(shí)環(huán)境中實(shí)施,因?yàn)樵诂F(xiàn)實(shí)環(huán)境中,附近設(shè)備的所有電磁破可能會讓這款設(shè)備混淆。

實(shí)驗(yàn)室環(huán)境

至于Van Eck phreaking攻擊,計(jì)算機(jī)技術(shù)專家威廉恩特瑞肯也進(jìn)行了類似的實(shí)驗(yàn)。以色列大學(xué)科學(xué)家使用同樣的攻擊獲取了另一個方面的加密密鑰。此外,澳大利亞和以色列研究人員在另一個研究項(xiàng)目中提取了Android和iOS設(shè)備電磁輻射的加密密鑰。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號