一、安全隔離網絡高級威脅簡介

維基解密于2017年6月22日解密了美國中央情報局(CIA)穹頂7(Vault7)網絡武器庫中的第十二批檔案,分別是“野蠻袋鼠(Brutal Kangaroo)”和“激情猿猴(Emotional Simian)”項目,被披露的檔案中詳細描述了美國情報機構如何遠程隱蔽地入侵訪問封閉的計算機網絡或獨立的安全隔離網絡(Air-Gapped Devices,從未連接過互聯網的設備)。

一般金融機構、軍事機構、核設施和能源基礎行業等都會使用無法訪問互聯網的封閉網絡以保護重要數字資產,重要數字資產處在隔離網絡中,黑客無法直接攻擊這些目標,傳統的黑客滲透攻擊手段都會失效。但隔離網絡并不代表著絕對安全,它只能隔離計算機數字資產的網絡訪問,無法阻斷物理介質傳輸數據和物理設備的接入,比如U盤、光盤等物理數據存儲介質,鍵盤、鼠標等硬件設備,非安全的硬件設備和數據傳輸介質進入隔離網絡,極有可能成為黑客滲透入侵隔離網絡的橋梁。

二、“震網三代”隔離網攻擊流程簡介

2010年6月,“震網”病毒首次被發現,它被稱為有史以來最復雜的網絡武器,使用了4個Windows 0day漏洞用于攻擊伊朗的封閉網絡中的核設施工控設備,我們定義它為“震網一代”。時隔兩年,2012年5月,“火焰”病毒利用了和“震網一代”相同的Windows 漏洞作為網絡武器攻擊了多個國家,在一代的基礎上新增了更多的高級威脅攻擊技術和0day漏洞,我們定義它為“震網二代”。此次披露的CIA網絡武器資料表明,其攻擊封閉網絡的方式和前兩代“震網”病毒的攻擊方式相似,并使用了新的未知攻擊技術,我們定義它為“震網三代”。下面會著重分析其對安全隔離網絡的攻擊手段,以供業界參考發現和防護此類高級威脅攻擊。

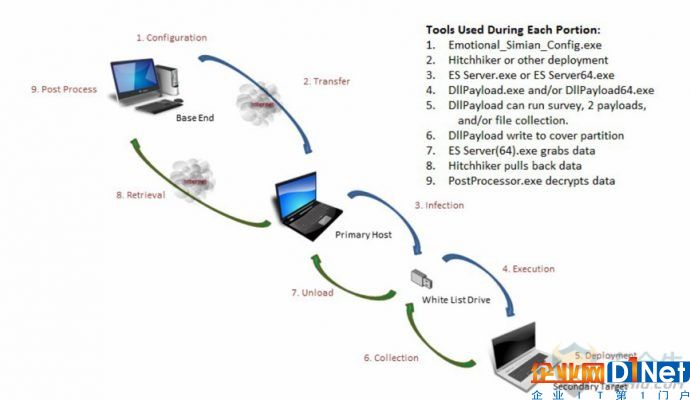

此次披露的CIA網絡武器主要針對微軟Windows操作系統進行攻擊,通過USB存儲介質對安全隔離網絡進行滲透攻擊和竊取數據:

1. 首先,它會攻擊與目標相關聯的可以連接互聯網的計算機,在計算機中植入惡意感染程序。

2. 然后,凡是接入被感染計算機的USB存儲設備(如:U盤),都會被再次植入惡意程序,整個U盤將會變成一個數據中轉站,同時也是一個新的感染源。

3. 接下來,如果這個被感染的U盤在封閉網絡中被用于拷貝數據的話,U盤就會感染封閉網絡中的計算機,同時偷竊計算機中的數據并秘密保存在U盤中。

4. 最后,被感染的U盤一旦被帶出隔離網絡,連接到可以聯網的計算機時,竊取的數據就會被傳送回CIA。

更可怕的是,多臺封閉網絡中被感染的計算機彼此間會形成一個隱蔽的網絡,用于數據交換和任務協作,并在封閉網絡中持續潛伏攻擊。

震網三代攻擊演示視頻:http://weibo.com/tv/v/F90MPyYOH三、“震網三代”隔離網攻擊方式分析

攻擊安全隔離網絡的關鍵技術是針對USB存儲設備的感染技術,在“震網一代”病毒中該技術使用的是Windows快捷方式文件解析漏洞(CVE-2010-2568/MS10-046),這個漏洞利用了Windows在解析快捷方式文件(例如.lnk文件)時的系統機制缺陷,可以使系統自動加載攻擊者指定的DLL文件,執行其中的惡意代碼。該漏洞的利用效果穩定且隱蔽,具有非常強大的感染能力,將利用了漏洞的快捷方式文件置于USB存儲設備(如U盤)中,無需任何用戶交互,受害者只要打開設備就會被自動攻擊控制電腦。

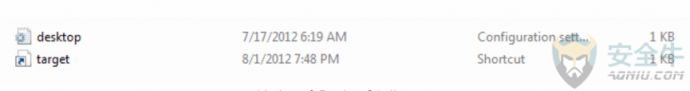

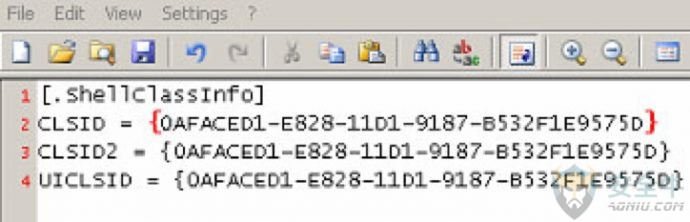

“震網二代”病毒使用了一種新的攻擊隱蔽技術,參考下圖中賽門鐵克報告中的分析,攻擊會使用一個文件夾,文件夾中放有desktop.ini、target.lnk和mssecmgr.ocx三個文件。

“震網二代”病毒在desktop.ini文件中通過shellclassinfo字段設置classid,會將文件夾重定向到一個Junction文件夾,Junction是Windows(NTFS)特有的一種鏈接方式,和軟鏈接類似,但Junction只針對文件夾,下面會再詳細分析。受害者打開文件夾會觸發target.lnk漏洞攻擊執行惡意代碼,同時還能夠隱藏保護文件夾中的惡意文件和lnk漏洞文件。

維基解密曝光的CIA網絡武器檔案中描述了三種未知的Windows快捷方式文件漏洞攻擊方法和一些漏洞攻擊隱蔽技術,這三種未知的攻擊分別是:Giraffe Links(長頸鹿快捷文件)、Lachesis LinkFiles (拉克西斯快捷文件)和Riverjack(杰克河快捷方式文件), 疑似為微軟于2017年6月13日公告修復的新的快捷方式文件解析漏洞 CVE-2017-8464。下面我們先來介紹這三種安全隔離網絡的攻擊方式:

1. Giraffe Links(長頸鹿快捷文件攻擊),該攻擊特點是只要桌面進程顯示了快捷方式文件就會自動加載dll執行惡意代碼,可以成功攻擊除開Windows XP系統以外的所有windows系統。這個攻擊場景包含了所有的快捷方式場景,也就是無論是在U盤中的快捷方式文件還是系統中的快捷方式文件,只要電腦顯示了快捷方式,就會被攻擊。1. Giraffe Links(長頸鹿快捷文件攻擊),該攻擊特點是只要桌面進程顯示了快捷方式文件就會自動加載dll執行惡意代碼,可以成功攻擊除開Windows XP系統以外的所有windows系統。這個攻擊場景包含了所有的快捷方式場景,也就是無論是在U盤中的快捷方式文件還是系統中的快捷方式文件,只要電腦顯示了快捷方式,就會被攻擊。

“野蠻袋鼠(Brutal Kangaroo)”文檔片段1

2. Lachesis LinkFiles (拉克西斯快捷文件攻擊,“Lachesis”源自希臘神話中命運三女神之一),該攻擊特點需要autorun.inf文件配合快捷方式文件,在U盤設備插入計算機系統時加載autorun.inf文件,然后自動加載dll執行惡意代碼。這個攻擊場景只限于U盤等USB存儲設備插入電腦時,而且只能攻擊Windows 7系統。1. Lachesis LinkFiles (拉克西斯快捷文件攻擊,“Lachesis”源自希臘神話中命運三女神之一),該攻擊特點需要autorun.inf文件配合快捷方式文件,在U盤設備插入計算機系統時加載autorun.inf文件,然后自動加載dll執行惡意代碼。這個攻擊場景只限于U盤等USB存儲設備插入電腦時,而且只能攻擊Windows 7系統。

“野蠻袋鼠(Brutal Kangaroo)”文檔片段2

3. Riverjack(杰克河快捷方式文件,“Riverjack“美國北卡羅來納州一個地名),該攻擊的特點是使用了Windows文件資源管理器的“庫”功能進行隱蔽攻擊,不需要顯示快捷方式文件且可以隱藏快捷方式文件,可以攻擊Windows 7,8,8.1系統,從技術角度分析由于Windows文件資源管理器的“庫”功能只支持Windows 7及其以上的操作系統,所以這個功能和漏洞無關,是一個擴展的攻擊隱蔽技術或漏洞利用保護技術。1. Riverjack(杰克河快捷方式文件,“Riverjack“美國北卡羅來納州一個地名),該攻擊的特點是使用了Windows文件資源管理器的“庫”功能進行隱蔽攻擊,不需要顯示快捷方式文件且可以隱藏快捷方式文件,可以攻擊Windows 7,8,8.1系統,從技術角度分析由于Windows文件資源管理器的“庫”功能只支持Windows 7及其以上的操作系統,所以這個功能和漏洞無關,是一個擴展的攻擊隱蔽技術或漏洞利用保護技術。

“野蠻袋鼠(Brutal Kangaroo)”文檔片段3

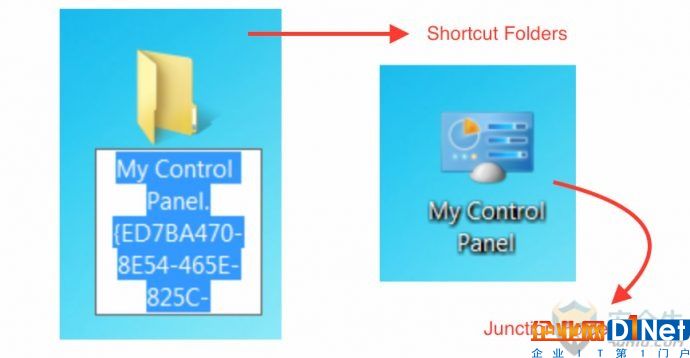

下面我們來著重分析下Riverjack(杰克河快捷方式文件)攻擊方式,根據CIA檔案我們發現該攻擊隱蔽技術的細節,該攻擊方式分為四個部分:快捷方式文件夾、Junction文件夾、“庫”文件和快捷方式文件,前面三部分是攻擊隱蔽技術,用正常的系統特性隱藏快捷方式文件的漏洞攻擊,四個部分結合起來就成為了更難以被發現的高級威脅攻擊,可以在被攻擊系統中長期潛伏。

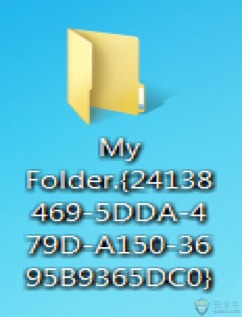

首先,給將普通文件夾改名成設定成指定類型的classid,如., 它將會變成一個Junction Foldersrs。

假設給文件夾設置一個不存在的classid名24138469-5DDA-479D-A150-3695B9365DC0}

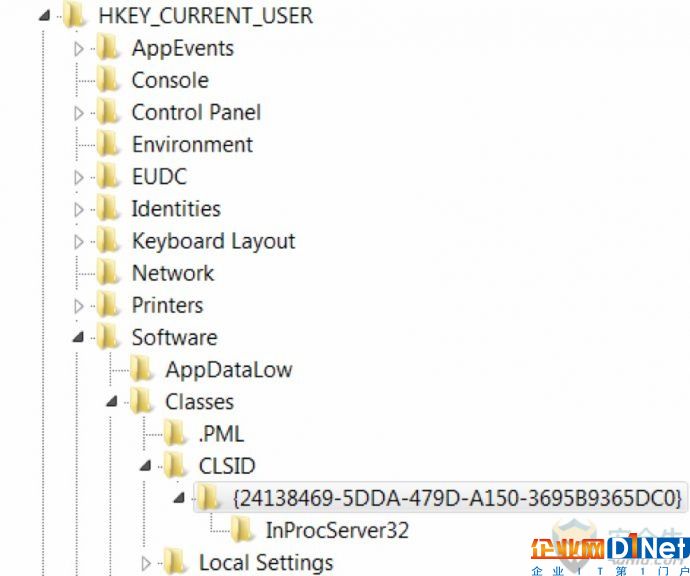

打開這個文件夾后,桌面進程會查詢這個不存在的classid注冊表鍵。

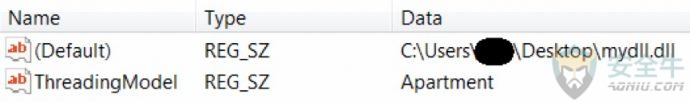

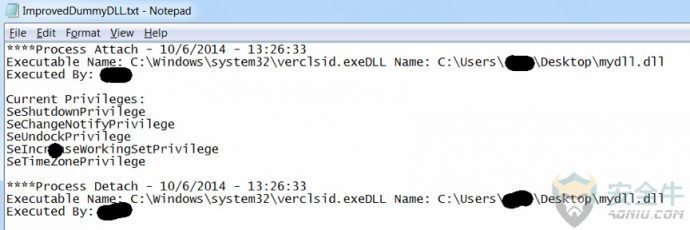

然后,如果直接設置這個注冊表鍵值指向一個固定位置的dll文件,那么打開這個文件夾后會關聯verclsid.exe 加載這個dll執行代碼。

同時,如果在用戶啟動目錄中加入這個Junction文件夾,在電腦重啟時也會觸發加載這個dll文件執行代碼。

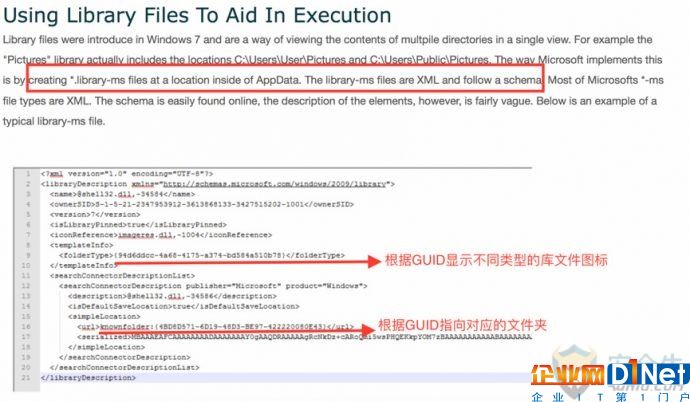

接下來,CIA檔案中還介紹了利用Windows Libray(庫)文件的攻擊隱藏技術,它是在Windows7及其以上系統中資源管理器一種新的快捷方式特性,它的本質是一個xml配置文件,可以支持指向上文分析的Junction文件夾,在xml文件中指定foldertype和knownfolder字段就可以構造惡意的”庫”快捷方式。

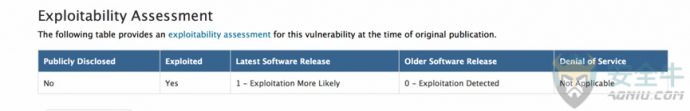

最后,我們會發現野蠻袋鼠項目與震網一、二代病毒相比,利用系統特性更新了一些新的攻擊技術,但仍然是以windows快捷方式文件解析漏洞為核心。在“震網一代“病毒中使用的核心漏洞是windows快捷方式文件解析漏洞(CVE-2010-2568/MS10-046),時隔5年后,安全研究員Michael Heerklotz繞過該漏洞補丁中的安全限制,發現了第二個windows快捷方式文件解析漏洞(CVE-2015-0096/MS15-020 ),此漏洞的技術細節一經披露就被黑客瘋狂利用。近日,微軟于2017年6月13日公告修復了第三個快捷方式文件解析漏洞 CVE-2017-8464,但在6月13日的安全公告中并沒有標明任何漏洞來源,也沒有發現黑客在野外利用該漏洞。

奇怪的是在一周后維基解密曝光了CIA的網絡武器“野蠻袋鼠(Brutal Kangaroo)”和“激情猿猴(Emotional Simian),根據上文我們的技術分析,再結合該項目檔案中的項目開發時間節點,我們推測該項目利用的核心漏洞就是最新的CVE-2017-8464。

四、“沖擊鉆”攻擊技術簡介

維基解密的創始人阿桑奇于2017年3月9日左右發布一段2分鐘的視頻專門解釋了一個入侵安全隔離網的網絡武器“沖擊鉆(HammerDrill)”,并在3月19日在維基解密網站公布了該項目詳細開發文檔。

“沖擊鉆(HammerDrill)”是通過劫持Windows系統上的光盤刻錄軟件,感染光盤這類數據傳輸介質的方式,以達到入侵隔離網絡目的。在該項目的開發文檔中詳細介紹了感染光盤的步驟,下面我們來簡要分析解讀下:

1. 沖擊鉆會啟動一個線程通過wmi接口來監控系統進程。

2. 如果在進程列表中發現EXE, NEROEXPRESS.EXE and NEROSTARTSMART.EXE三個進程名,就會往進程中注入一個惡意的dll文件,并劫持進程的讀文件操作。

3. 如果發現光盤刻錄軟件讀入了PE可執行文件,就篡改文件注入shellcode惡意代碼。

最終,光盤刻錄軟件讀取編輯的PE可執行文件都會被感染,這個光盤將成為一個惡意感染源,如果光盤被接入隔離網絡使用,計算機操作人員不慎運行或安裝了其中的軟件,黑客也就成功滲透了隔離網絡。由于資料只披露了HammerDrill2.0的開發筆記,沒有利用高級的安全漏洞技術,但在技術上推測實際上可以作為“震網三代”的一個輔助攻擊組件,配合震網三代感染光盤等軟數據存儲介質。

五、“BadUSB”攻擊技術簡介

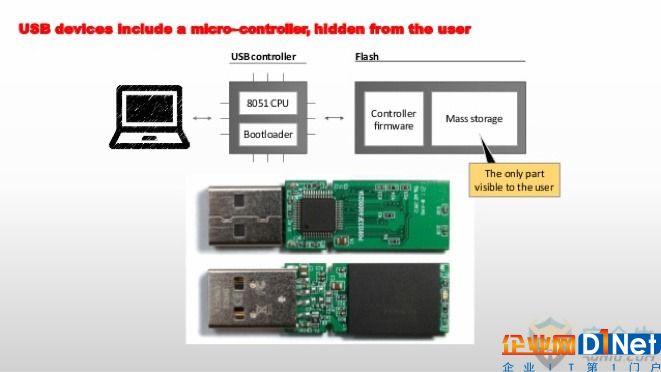

在維基解密披露的CIA知識庫文檔中還介紹了“BadUSB”技術,實際上這是近年計算機安全領域最熱門的攻擊技術之一,黑客已經廣泛利用了該技術。“BadUSB”主要是利用惡意的HID(Human InterfaceDevice,是計算機直接與人交互的設備,例如鍵盤、鼠標等)設備和無線網卡設備進行攻擊,而與正常的普通的HID設備不同,這類設備被黑客定制小型化,外形和一個U盤沒有任何差別。

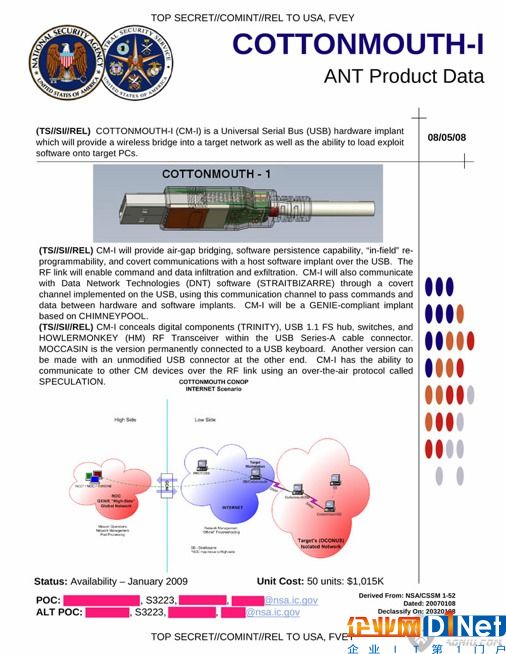

類似的HID設備一旦插入電腦就會被模擬成鍵盤自動輸入惡意代碼運行,而NSA(美國國家安全局)的另外一個強大的無線間諜工具水蝮蛇一號(COTTONMOUTH-I),也是看起來像一個普通U盤,但實際上是一個惡意的小型電腦,在被披露的文檔中介紹了它可以創建一個無線橋接網絡接入到目標網絡中,然后通過這個無線網絡控制目標電腦。

所以,黑客仍然有可能通過惡意的USB設備入侵滲透隔離網絡,但這類攻擊并不具備震網三代病毒那樣強大的自動感染傳播能力。

六、安全隔離網絡高級威脅攻擊防御建議

防范震網三代(CVE-2017-8464),廣大用戶和企事業單位應及時安裝微軟6月補丁修復漏洞。360安全衛士及天擎等產品也已針對震網三代的漏洞利用特征更新了防護規則,能夠精準攔截和查殺震網三代攻擊樣本。

同時,在隔離網絡中的計算機操作人員仍然需要提高安全意識,注意到封閉的隔離網絡并不意味著絕對安全,對于高安全級別的隔離網絡除了要修復系統和軟件的安全漏洞,還要隔絕一切不被信任的外部數據存儲介質和硬件設備。

京公網安備 11010502049343號

京公網安備 11010502049343號