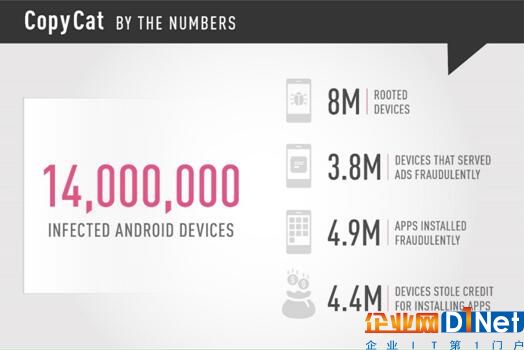

Check Point以色列捷邦安全軟件科技有限公司的移動威脅研究人員最近發(fā)現(xiàn)一種針對移動設(shè)備的惡意軟件,并稱之為CopyCat。它目前已經(jīng)感染了1,400萬部安卓設(shè)備,獲取了其中800萬部的root權(quán)限,在短短兩個月內(nèi),黑客通過使用CopyCat 已經(jīng)賺取了約150萬美元的假冒廣告收入。

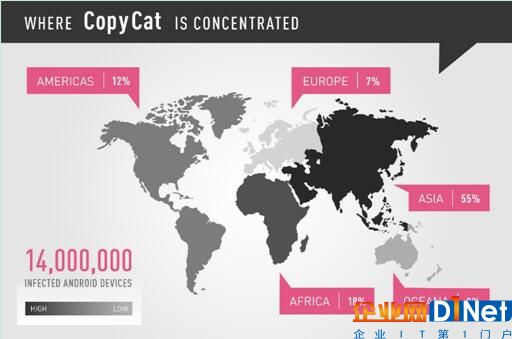

Check Point 移動威脅研究人員指出,CopyCat采用一種新的技術(shù)來制造和竊取廣告收入。CopyCat 主要感染位于東南亞的用戶,但它也傳播至美國,感染了超過28萬名安卓設(shè)備用戶。

CopyCat是一款完全開發(fā)的惡意軟件,具有強大的功能,包括對設(shè)備獲取root權(quán)限,能持續(xù)進行攻擊,以及將代碼注入Zygote(Zygote負(fù)責(zé)在安卓操作系統(tǒng)中啟動應(yīng)用程序),因此它可以控制設(shè)備上的任何活動。

CopyCat 是在意圖攻擊一家受Check Point SandBlast Mobile保護的企業(yè)時被發(fā)現(xiàn),Check Point研究人員從這款惡意軟件的命令與控制服務(wù)器中檢索到信息,并且對其內(nèi)部工作方式進行了完整的逆向操作工程,這些資料在其全面的技術(shù)報告中有詳細(xì)介紹。

CopyCat攻擊在2016年4月和5月達到頂峰。研究人員相信此次大型攻擊是通過把惡意軟件與流行應(yīng)用程序結(jié)合重新包裝,然后通過第三方應(yīng)用商店進行散播,以及采用釣魚欺詐手段。目前沒有證據(jù)說明CopyCat是通過Google的官方應(yīng)用商店Google Play進行發(fā)布。

2017年3月,Check Point向Google通報了CopyCat惡意軟件以及其操作方法。據(jù)Google介紹,他們可以應(yīng)對這次攻擊,并且當(dāng)前受感染的設(shè)備數(shù)量遠(yuǎn)遠(yuǎn)低于攻擊高峰時期。不幸的是,已經(jīng)受到CopyCat惡意軟件感染的設(shè)備,至今仍然受到這款病毒的影響。

CopyCat是如何操作的?

CopyCat惡意軟件感染全球1,400萬部設(shè)備,對其中約800萬部設(shè)備獲取了root權(quán)限,這被研究人員稱為是前所未有的攻擊成功率。研究人員也表示此惡意軟件為黑客創(chuàng)造了150萬美元的廣告收入。

CopyCat惡意軟件采用最新的技術(shù)來衍生出多種形式的廣告欺詐方式,與Check Point 之前發(fā)現(xiàn)的惡意軟件Gooligan, DressCode和 Skinner 相似。一旦感染,CopyCat首先獲取用戶設(shè)備root權(quán)限,允許攻擊者完全控制設(shè)備,并且基本上致使用戶毫無辦法。

CopyCat將代碼注入Zygote應(yīng)用程序啟動功能,允許攻擊者利用自己的ID來替換真正推薦人ID,從而獲得許可安裝欺詐性的應(yīng)用程序來獲得收入。另外,CopyCat使得Zygote發(fā)布欺詐性的廣告而隱藏他們的真實來源,使得用戶難以理解為何這些廣告會在屏幕上彈出。CopyCat也使用單獨的模塊直接在設(shè)備上安裝欺詐性應(yīng)用程序。CopyCat惡意軟件致使大規(guī)模的設(shè)備遭受感染,為背后的黑客聚斂巨額錢財。

CopyCat 的災(zāi)區(qū)分布圖

CopyCat的禍害

Check Point研究人員調(diào)查了2016年4月到5月期間活躍的其中一臺命令與控制服務(wù)器,紀(jì)錄下超過1,400萬部受感染設(shè)備,其中800萬(54%)的設(shè)備已被獲取root權(quán)限。有380萬(26%)受感染設(shè)備顯示欺詐廣告,440萬設(shè)備或30%受感染設(shè)備的信用憑證被竊取,用于在Google Play上安裝應(yīng)用程序。

攻擊者獲得的收益預(yù)計超出150萬美元,大部分都是在短短兩個月內(nèi)賺到的。CopyCat 制造的近1億條惡意軟件廣告,總共產(chǎn)生利潤多達12萬美元。因為我們只能測量出多少設(shè)備感染上欺詐性安裝套利,而不知道該類活動發(fā)生的次數(shù),只能保守估計每臺設(shè)備只執(zhí)行一次該類活動。如此計算,攻擊者從中賺到的利潤預(yù)計超過66萬美元。最大的收益來源是CopyCat騙取的490萬個欺詐性應(yīng)用程序的安裝,從中產(chǎn)生多達73.5萬美元的利潤。

CopyCat肆虐最厲害的12個國家

如何防御CopyCat

如CopyCat這般復(fù)雜的惡意軟件要求先進的防護手段,能夠通過靜態(tài)和動態(tài)的應(yīng)用程序分析識別和封鎖零日惡意軟件的攻擊。只有在一個設(shè)備上監(jiān)測到惡意軟件的操作環(huán)境,才能制定策略,成功封鎖。用戶和企業(yè)應(yīng)把移動設(shè)備視為網(wǎng)絡(luò)中的其它設(shè)備一樣對待,并通過最佳的網(wǎng)絡(luò)安全解決方案保護它們。

Check Point的用戶受到SandBlast Mobile的保護,網(wǎng)絡(luò)前端由Check Point Anti-Bot blade執(zhí)行防御,可以有效抵御帶有Trojan.AndroidOS.CopyCat簽名特征的CopyCat惡意軟件。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號