Proofpoint的研究人員發現一起大規模AdGholas Malvertising活動,通過幾款銀行木馬感染了100萬臺電腦。

何為Malvertising?根據維基百科的解釋,Malvertising即“惡意廣告”——通過在線廣告傳播惡意軟件。

Malvertising包括將惡意或摻雜惡意軟件的廣告注入合法在線廣告網絡和網頁中。在線廣告為惡意軟件的傳播提供了強有力的平臺,為了吸引用戶,以及銷售或宣傳產品,人們在在線廣告中傾注了大量精力,例如可以將廣告內容可以插入知名度較高的網站。Malvertising對攻擊者而言極具吸引力,因為可以通過大量合法網站輕松傳播惡意軟件,而無需直接攻擊這些網站。

AdGholas自2015年開始活躍,AdGholas惡意廣告活動背后的威脅攻擊者善于使用隱寫術(Steganography),精準地將目光瞄向大量惡意廣告和曝光次數(Impression),此外,他們還具備規避檢測能力。

Proofpoint在分析中指出,Proofpoint研究人員發現并分析了自2015年開始運作的Malvertising網絡。Proofpoint將其命名為AdGholas,每天感染的設備多達100萬臺。

其作為首例使用“隱寫術”Proofpoint的研究人員稱,在路過式惡意軟件活動中使用隱寫術,這是首例。攻擊采用被認為是低風險的“信息披露”漏洞,因此不會引起廠商和研究人員的注意。

攻擊者接收來自各種反向鏈接(源自20多個不同的AdAgency/AdExchange平臺)的高品質流量。AdGholas每天吸引的點擊量介于100萬至500萬之間,近10%-20%的點擊量被重定向至托管漏洞利用工具(EK)的域名。

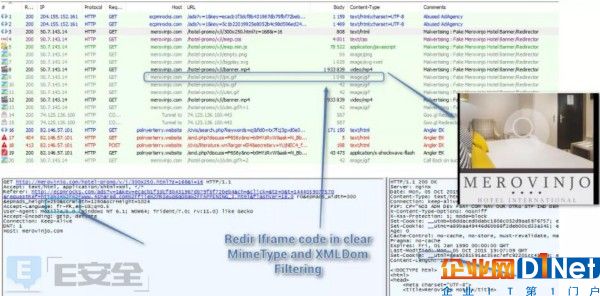

網絡犯罪分子使用的域名看似就是合法網站,即巴黎Merovinjo 酒店、 Ec-centre 和Mamaniaca的克隆版。

因地制宜Proofpoint的專家發現,黑客根據用戶和地理位置傳播不同的惡意軟件。

分析指出,Proofppoint與Trend Micro的研究人員經過分析發現,AdGholas的運行方式不盡相同,但都具有同樣的多層過濾和混淆方法。例如,以多種方式發送重定向標記,將xhr-sid作為POST響應頭發送到GIF,但有時會隱藏在初始著陸頁“addStat哈希”的末尾。

Angler EK消失后,AdGholas威脅攻擊者沉默了兩周,之后于6月末使用相同的域名利用Neutrino EK發起攻擊活動。

傳送銀行木馬惡意軟件研究人員發現攻擊者傳送銀行木馬,例如加拿大的Gozi ISFB、澳大利亞的Terdot.A(又名DELoader)、裝載有Godzilla的Terdot.A、以及西班牙的Gootkit。

同時,專家觀察到4個不同的Neutrino線程,因為Neutrino不包含內部TDS,而Blackhole、Angler和Nuclear包含TDS。

最近,AdGholas威脅攻擊者或緊密的分銷合作伙伴運行反向代理,并于4月底提供了EK實例。

AdGholas活動表明,為了隱秘、有效行動,惡意廣告活動變得日益復雜。

分析結論Proofpoint分析的主要發現如下:

規模大:AdGholas網絡每天吸引的高質量點擊流量多達100萬至500萬。

隱秘性:在路過式惡意軟件活動中,這是首次使用隱寫術,攻擊采用被認為是低風險的“信息披露”漏洞,從而規避被廠商和研究人員發現。

過濾精準:AdGholas采用智能、多步驟過濾技術針對更精準的目標客戶系統,包括規避非OEM和非Nvidia/ATI支持的系統。

具有說服力:重定向網站避免引起懷疑,并精準模仿廣告機構預期的合法網站提高有效性。

京公網安備 11010502049343號

京公網安備 11010502049343號