一個全新勒索惡意軟件正在攻擊歐洲各地企業,烏克蘭企業損失最為嚴重,烏克蘭中央銀行,當地的地鐵以及基輔的鮑里斯皮爾機場受到破壞。烏克蘭Ukrenego電力供應商系統也遭于中斷,盡管一位發言人稱電力供應不受襲擊影響。丹麥航運公司馬士基還報告了多個站點的系統遭遇破壞,法國和英國有用戶報告被感染。該病毒也已經到達了俄羅斯石油公司Rosnoft的服務器,盡管目前還不清楚發生了多少破壞。

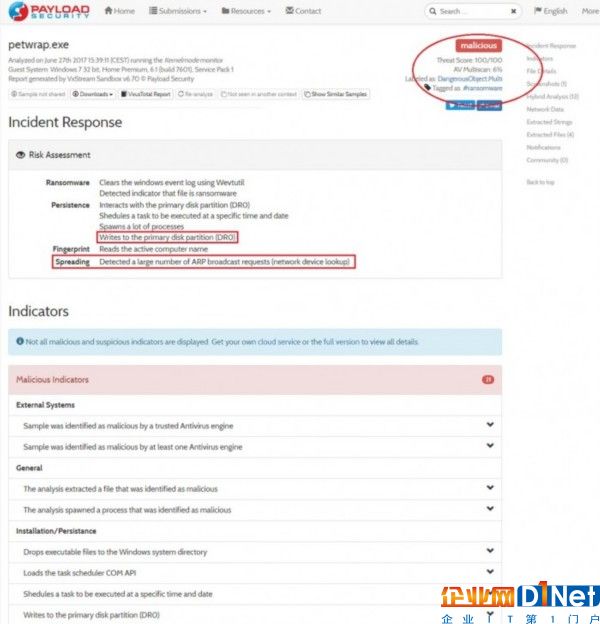

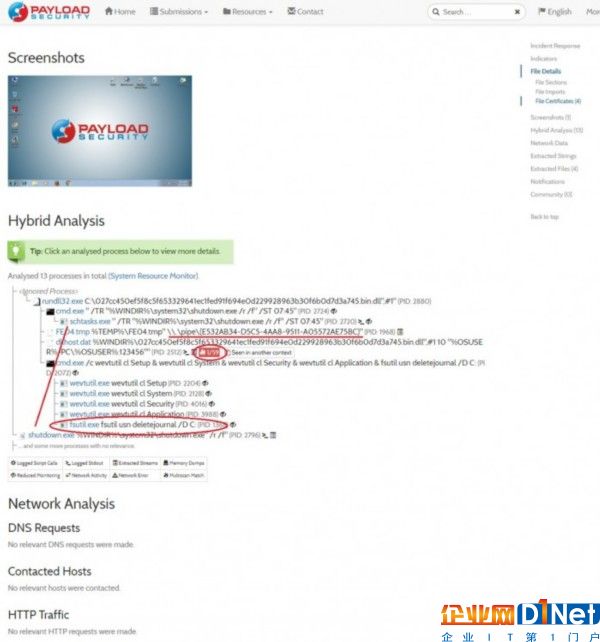

卡巴斯基實驗室的研究人員將病毒識別為Petrwrap,根據最近的VirusTotal掃描,61個防病毒服務中只有四個成功檢測到病毒。目前尚不清楚病毒是如何傳播的,盡管有些公司報告說這種攻擊利用了Windows的SMB弱點。 4月份,影子經紀公司發布了一個名為EternalBlue的系統工具包,它利用了被美國國家安全局開發的一系列Windows漏洞。 微軟已經修補了這些漏洞,但是許多用戶仍然很容易受到攻擊。

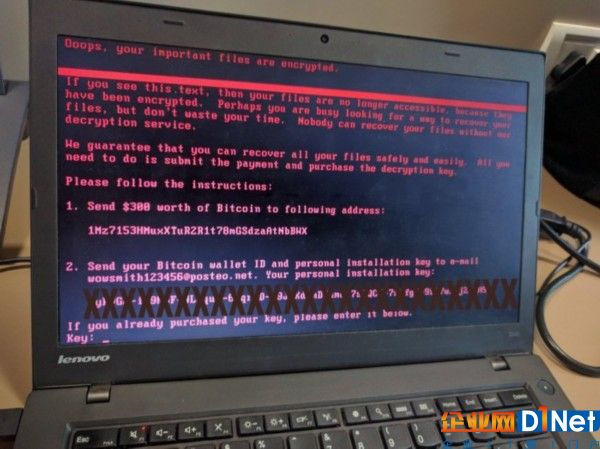

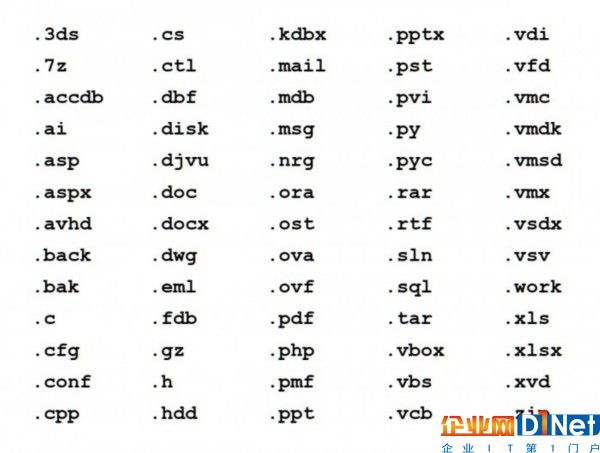

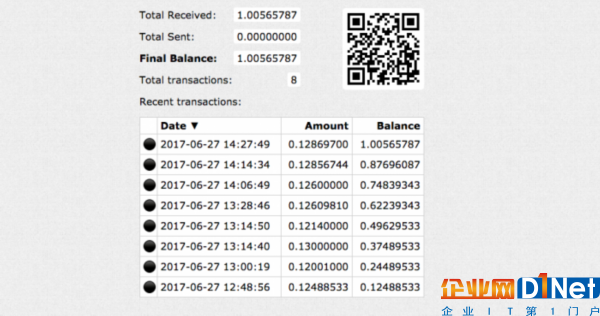

Petrwrap本身似乎是一個直接的勒索程序。病毒一旦被感染,病毒就會將每臺電腦用私鑰加密,使其無法使用,直到系統解密。該程序然后指示用戶向靜態Bitcoin地址支付$ 300,然后將比特幣錢包和個人ID發送到Posteo電子郵件地址。截至發稿時間,塊狀記錄顯示目標錢包有5筆交易,總計約1,443美元。是否有任何系統在付款后已成功解密還不清楚。

京公網安備 11010502049343號

京公網安備 11010502049343號