在WannaCry勒索病毒事件發生之后的一個月,新一波勒索病毒卷土重來。

據報道,這一波攻擊影響到了包括烏克蘭、西班牙、法國、俄羅斯和印度在內的多個國家。政府部門和企業的電腦被病毒鎖定,只有在支付了比特幣之后才能解鎖他們的電腦。

第一個報告受病毒攻擊的消息來自烏克蘭,包括國有銀行、能源公司、交通部門和政府部門在內的計算機遭遇了病毒攻擊。

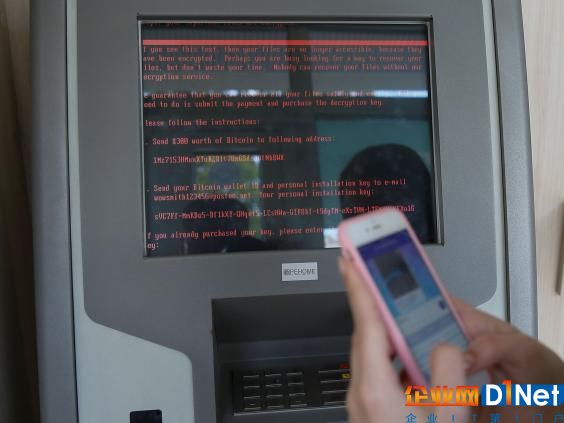

烏克蘭副總理Rozenko Pavlo和其他政府部門官員的電腦也受到攻擊,導致他們無法使用電腦辦公。烏克蘭國有飛機制造商Antonov和國家電力供應商Ukrenergo也都遭受了病毒攻擊,不過好在電力供應并沒有受到影響。烏克蘭國家銀行報告稱該“未知病毒”影響到了多家銀行和金融公司,導致他們無法正常運營,無法為客戶提供服務。烏克蘭位于基輔最大的國際機場的電腦和登機顯示屏也無法正常工作。烏克蘭的國家郵政服務、電視臺和交通也都受到了影響,基輔的地鐵乘客甚至無法使用銀行卡進行支付。很多ATM機罷工,屏幕上顯示了勒索信息。

圖片:烏克蘭國有銀行Oschadbank的一臺被病毒鎖定的支付終端。屏幕上顯示要求支付價值300美元(約合235英鎊)的比特幣才能獲得解鎖。

因為受病毒影響,切爾諾貝利管轄區當局不得不切換到人工輻射監控。

俄羅斯石油巨頭Rosneft、世界最大的船運公司Maersk以及美國、英國、挪威等國的一些公司都在病毒受害者之列。

Rosneft表示,他們的服務器在周二遭到大規模數字攻擊,同時遭到攻擊的還有鋼鐵公司Evraz。Mearsk說他們多個站點和業務部門的IT系統遭到攻擊,有可能會影響到全球的運營。Maersk在英國梅登黑德郡辦公室的電腦全部被鎖定,導致員工無法工作,只能回家待工。Maersk子公司APM Terminals有17個集裝箱終端遭挾持,其中兩個在鹿特丹,其他的15個分布在世界各地。美國制藥巨頭Merck確認他們的網絡遭到破壞,他們已經著手調查此事。挪威國家安全局說,有一家未知名的“國際公司”遭到病毒勒索。英國的WPP,也就是世界最大的廣告集團,表示他們的一家公司正在面臨癱瘓。

在過去三年,烏克蘭的關鍵基礎設施遭受多次攻擊,其中包括2015年12月份的電力故障,導致烏克蘭西部無法用電。烏克蘭把這些攻擊的賬算到了俄羅斯頭上。

俄羅斯表示很無辜,況且周二的病毒攻擊目前還沒有定論,再則,也并沒有跡象表明俄羅斯能夠從這些攻擊中獲取多少利益。

一些安全專家表示,這波病毒比5月份的Wannacry攻勢更加強烈。那個時候,數字安全專家就警告說,這些病毒有可能卷土重來,而且破壞力范圍會更大。

瑞士政府的報告和分析中心認為,這波攻擊可能與Petya病毒有關,Petya利用SMB漏洞進行攻擊。在2016年,臭名昭著的Petya已經向人們展示過它的破壞力。德國信息安全局表示贊同這一觀點。英國標準協會主席Arne Schoenbohm說,微軟提供的補丁在一定程度上可以起到防護病毒的作用,但Petya利用了內部網絡的管理工具進行攻擊,即使哪些打過補丁的系統仍然會受到攻擊。

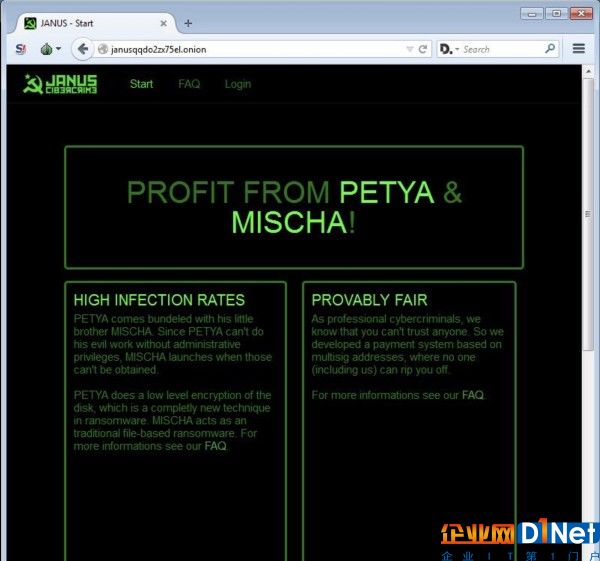

據卡巴斯基實驗室的研究報告稱,勒索病毒通過偽造微軟數字簽名展開攻擊,這是微軟Office的一個漏洞,FireEye公司在4月份發現了這個漏洞。不過,還有其他一些報告認為,烏克蘭接連受到病毒攻擊,有可能不是利用微軟的CVE-2017-0199漏洞。賽門鐵克分析認為,Petya是利用了美國國家安全局泄露的EternalBlue進行傳播。更為可怕的是,Petya居然在暗網上被叫賣,用于提供攻擊服務。

確實,從上個月的WannaCry事件之后,越來越多的矛頭指向了美國情報局和美國國家安全局,他們囤積漏洞代碼,一旦遭到泄露容易被黑客利用。

英國謝菲爾德哈勒姆大學的高級教授David Day博士認為,目前的攻擊只是“冰山一角”,如果任其不斷膨脹,后果不堪設想。他說:“美國國家安全局所做的事情無異于在制造武器,而目前武器已經被偷了,正在發揮它們的破壞力……我認為我們有必要對隱私和安全展開討論……美國國家安全局可能會說他們這么做是為了保護隱私,但實際上,它們卻變成了威脅安全的武器。”

日益猖獗的全球性數字安全攻擊已經開啟了在線持久戰,包括那些以希拉里和馬克龍競選活動為目標的數字攻擊。

法國國家數字安全局局長Cuillaume Poupard說,現在越來越多的攻擊來自未知名的國家,包括一些犯罪組織和極端組織。“我們必須緊密地展開合作,不只是兩三個歐洲國家,而是要在全球范圍內展開合作……我們正在迎來一場戰爭,一場更加復雜的戰爭,可能比我們所經歷的所有戰爭都要復雜。”

而在這場你追我逐的斗爭中,除了要遏制病毒制造者之外,也要考慮如何加強企業和政府部門自身的防范意識。

位于英國伯克郡的Boomerang視頻公司在一次SQL注入攻擊中泄露了26000多名用戶的信息,因此遭到信息安全局60,000英鎊的罰款。

信息安全局早就為中小企業發布了通用數據保護條例(GDPR),并提供了一些工具幫助中小企業實現實現數字安全,包括一個安全檢查清單。信息安全局說:“不管你的企業規模是大是小,只要涉及到個人信息,那么就適用數據保護條例……如果一個公司遭到數字安全攻擊,而我們發現他沒有按照條例做好保護工作,那么他就將面臨懲罰。而且隨著GDPR展開實施,懲罰措施只會不斷加劇……”

Boomerang公司之所以會遭到懲罰,是因為他們沒有對自己的網站進行過安全測試,也沒能保護好用戶的密碼。他們沒有對保存的信息進行加密,而即使是對于加密的信息,他們也沒能保護好他們的秘鑰。而且,持卡用戶的信息和CVV號碼在他們的服務器上保存了時間太長了。信息安全局認為,Boomerang太過忽視了安全的重要性,所以要施以重罰。

京公網安備 11010502049343號

京公網安備 11010502049343號