本周二,網絡襲擊再次席卷全球,包括烏克蘭和美國的計算機系統均遭到攻擊。這次襲擊和最近的那次襲擊類似,當時導致了全球數萬臺機器陷入癱瘓。

在烏克蘭首都基輔,自動取款機停止運行。而在 80 英里外,切爾諾貝利核電廠的計算機也均告失靈,工作人員不得不手工監測核輻射狀態。全球的多家企業內,包括丹麥航運企業集團馬士基(Maersk)和美國制藥巨頭默克公司(Merck)內,技術部門主管也都疲于應對。

數家公司受到 Petya 病毒攻擊,從左至右分別為:能源巨頭俄羅斯石油公司、美國制藥企業默克,以及航運企業馬士基。圖片版權:左圖:Sergei Karpukhin/路透社;中間:Matt Rourke/美聯社;右圖:Enrique Castro Sanchez/法新社 – 蓋蒂圖片

目前尚不清楚誰是此次網絡襲擊的始作俑者。截至到周二,受到波及的確切范圍也尚難以預測。烏克蘭政府機構和企業的計算機系統最早受到襲擊,攻擊者似乎故意選擇放假的前一天行動,因為第二天就是烏克蘭脫離前蘇聯之后,在 1996 年頒布第一部憲法的紀念日。

此次病毒爆發恐怕是最近一系列網絡襲擊中最老練的一次。攻擊者都利用了美國國家安全局(NSA)遭到泄露的黑客工具。今年 4 月,自稱“影子經紀人”(Shadow Brokers)的黑客組織盜取這些工具后把它們發布到了網上。

和今年 5 月的 WannaCry 病毒類似,此輪攻擊中,黑客控制了計算機后向受害者索要電子贖金,否則就無法訪問計算機內的文件。據計算機安全公司賽門鐵克(Symantec)的研究人員稱,新的攻擊利用了和 WannaCry 一樣的 NSA 黑客工具“永恒之藍”(Eternal Blue)以及另外兩種工具用來傳播病毒。

NSA 尚未承認 WannaCry 或其他病毒攻擊利用了自己開發的工具。但是計算機安全專家都要求 NSA 幫助外界抵御它自己制造的武器。

美國通訊技術公司 IDT 的全球首席信息官戈蘭·本-奧尼(Golan Ben-Oni)說:“NSA 應該發揮領導作用,與安全和操作系統平臺供應商(如蘋果和微軟)緊密合作,積極應對 NSA 自己引發的災難。” IDT 是一家企業集團,總部位于新澤西州紐瓦克,今年 4 月,公司曾經遭到另一起獨立襲擊,攻擊者同樣利用了 NSA 的黑客工具。本-奧尼警告過聯邦政府官員說,未來可能發生更嚴重的襲擊事件。

今年 3 月,微軟已經給“永恒之藍”病毒入侵視窗系統所利用的漏洞打上了補丁,但是 WannaCry 病毒的襲擊表明,全球幾十萬家機構都沒能正確安裝這些補丁。

Radware 公司的安全部副總裁卡爾·赫伯格(Carl Herberger)說:“發布補丁并不意味著人們馬上就會安裝補丁。機構里越是官僚,就越不可能升級軟件。”

據芬蘭網絡安全公司 F-Secure 的研究人員稱,由于周二爆發的勒索軟件至少還利用了另外兩種工具,所以哪怕已經安裝了微軟補丁,這些計算機仍可能遭到攻擊。

已經遭到攻擊的機構和公司

歐洲和美國的政府及公司均受到波及。以下是一部分名單:

烏克蘭的機構,包括基礎設施部門、中央銀行、國家郵政系統,以及國內最大的電話公司。

俄羅斯的國家石油公司。

世界最大的集裝箱運輸公司馬士基集團。

美國的制藥企業默克。

法國建筑材料公司圣戈班公司(Saint-Gobain)。

英國廣告公司 WPP 集團。

歐華律師事務所(DLA Piper)。

德國鐵路公司(Deutsche Bahn)

關于此次襲擊,這里是我們已經知道的消息和尚不清楚的信息

微軟發言人稱,公司最新的殺毒軟件應該能防御此次攻擊。

烏克蘭政府表示,多個政府部門、地方銀行和地鐵系統都受到了影響。數家歐洲企業也遭到攻擊,包括俄羅斯能源巨頭俄羅斯石油公司、法國建筑材料公司圣戈班公司,以及英國廣告公司 WPP。

烏克蘭官員周二指責俄羅斯應對此次事件負責,盡管多家俄羅斯公司也受到了影響。根據 RBC 新聞網站報道,俄羅斯的 50 強貸款機構之一 Home Credit 銀行徹底癱瘓,所有辦事處被迫關閉。襲擊也波及了俄羅斯鋼鐵生產和開采公司 Evraz,據悉這家公司一共有 8 萬名員工。

據報道,美國的跨國事務所歐華律師事務所也未能幸免。美國賓夕法尼亞州的醫院運營商 Heritage Valley Health Systems、該運營商在賓州比弗和塞威克利的多家醫院,以及它分布在賓州的衛星辦事處均遭到襲擊,從而導致賓州的多家醫院的外科手術被迫取消。

美國國家安全局的一名發言人認為,與此次襲擊有關的問題應當由美國國土安全部回答。美國國土安全部發言人斯科特·麥康奈爾(Scott McConnell)在一份聲明中表示:“國土安全部正在密切關注影響許多全球機構的報告,而且正在與我們的國際和國內網絡合作伙伴進行協調。”

計算機專家表示,這種勒索軟件與去年首次出現的 Petya 病毒非常類似。Petya 在俄語中意為“小彼得”,因此一些人推測這個名字指的是謝爾蓋·普羅科菲耶夫(Sergei Prokofiev)1936 年描述一個男孩抓到一只狼的交響曲《彼得與狼》。

一些報告稱,這種計算機病毒是 Petya 的一個變種,這意味著對襲擊者的追蹤非常困難。根據安全公司 Avast Threat Labs 的說法,Petya 的制造者在所謂的暗網上以“勒索軟件服務”的方式出售這款勒索軟件——這與硅谷通過互聯網提供軟件的說法非常類似。

這意味著任何人都可以通過點擊按鈕啟動勒索軟件,加密某人的系統、索要解鎖贖金。如果受害者支付贖金,自稱 Janus Cybercrime Solutions 的 Petya 勒索軟件作者就會獲得一筆傭金。

這種分配方式意味著周二襲擊行動的發起人很難被發現。

網絡研究員馬蒂厄·蘇伊希(Matthieu Suiche)曾經創造出了一種切斷開關,阻止了 WannaCry 勒索軟件的攻擊,為遏制它的傳播做出了貢獻。蘇伊希表示,此次襲擊是“WannaCry 更具危害性的改進版本”。

蘇伊希注意到,僅僅在過去七天時間里,WannaCry 就對 8 萬個新組織進行了攻擊嘗試。不過,由于切斷開關的作用,攻擊代碼的執行受到了阻止。Petya 并沒有這種切斷開關。

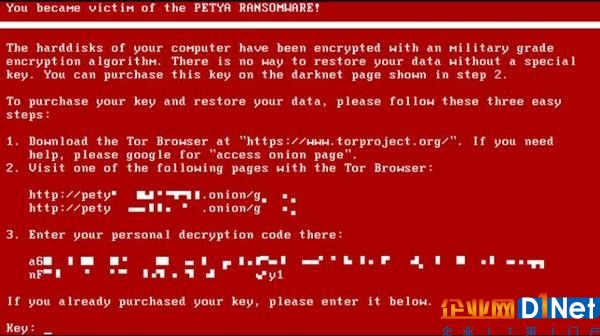

這張屏幕截圖似乎就是周二影響全球系統的勒索軟件。烏克蘭政府將這張圖貼到了其 Facebook 官方頁面上。

安全公司 Armor 研究員克里斯·欣克利(Chris Hinkley)表示,Petya 還會加密和鎖定整個硬盤,之前的勒索軟件襲擊則只會鎖定單獨的文件。

Petya 背后的黑客要求用價值 300 美元的網絡貨幣比特幣解鎖受害者的機器。網絡記錄顯示,截至周二下午,已有 30 名受害者支付了贖金。不過我們并不清楚他們是否重新獲得了文件的訪問權。其他受害者可能就沒有這么幸運了,因為德國電子郵件服務提供商 Posteo 已經關閉了黑客的電子郵件賬戶。

在烏克蘭,來到郵局、自動取款機和機場的人們看到了空白的電腦屏幕和停止營業的指示牌。在基輔的中央郵局,幾名困惑的顧客拿著包裹和信件轉來轉去,指示牌上寫著“由于技術原因停止營業”。

根據思科(Cisco)計算機網絡公司安全部門 Talos 的說法,黑客攻擊了包括政府機構和銀行在內的烏克蘭許多行業必須使用的烏克蘭會計軟件。其他一些國家也在使用這種軟件。當這種軟件更新時,黑客獲得了釋放勒索軟件的機會。

在周二晚間被激活之前,這種勒索軟件已經在烏克蘭和全世界傳播了五天。

Talos 高級技術研究員克雷格·威廉姆斯(Craig Williams)表示:“我這是為了發出一條政治訊息。”

基輔居民捷季揚娜·瓦西里耶娃(Tetiana Vasylieva)在四臺自動取款機上取錢均遇到了失敗,不得不從親戚那里借錢。在基輔,奧地利銀行 Raiffeisen 烏克蘭支行一臺自動取款機的屏幕上顯示著機器無法工作的消息。

烏克蘭基礎設施部長弗拉基米爾·奧梅爾揚(Volodymyr Omelyan)在 Facebook 的一條帖子中稱,烏克蘭的基礎設施部、郵政服務、國家鐵路公司以及國內最大的通信公司之一 Ukrtelecom 均受到了影響。

基輔地鐵系統的官員稱,地鐵無法受理銀行卡付款。根據新聞機構 Interfax-Ukraine 的說法,國家電網公司 Kievenergo 不得不關閉其所有計算機,但局面仍然處于可控狀態。經營批發食品店的德國公司 Metro Group 表示,其在烏克蘭的經營受到了影響。

在切爾諾貝利核電站,受到襲擊影響的計算機負責收集輻射水平數據,并沒有與那里的工業系統相連接。雖然核電站的所有反應堆已停止使用,但大量放射性廢料依然存在。操作人員表示,他們正在進行手動輻射監督。

網絡安全研究人員懷疑此次襲擊是否真的是為了收集贖金。

Fidelis 網絡安全公司首席安全官賈斯廷·哈維(Justin Harvey)表示:“此次襲擊完全有可能是一種煙幕彈。如果你是作惡者、希望制造混亂,首先就會試著掩飾自己的行為吧?”

京公網安備 11010502049343號

京公網安備 11010502049343號