維基百科于美國時間6月28日再次曝出名為“ESLA”的新一波Vault 7泄密資料,其中提到CIA有能力通過截取周邊WiFi信號以追蹤各類運行有微軟Windows操作系統的PC與筆記本電腦的地理位置。簡而言之,ESLA首先捕獲附近公共熱點ID,而后將其與公共WiFi熱點位置的全球地理位置數據庫進行匹配。

此次曝光的中情局ELSA項目主要包含兩大核心元素:處理組件(即文件中提及的Operator Terminal)與植入物(即文件中提及的Windows Target)——后者通常被部署至目標Windows主機當中。

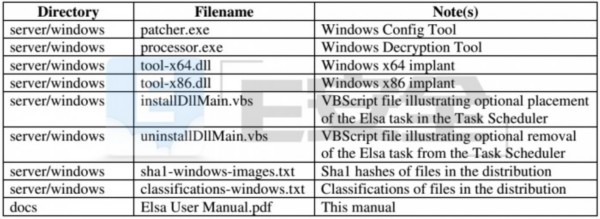

ELSA包含的文件

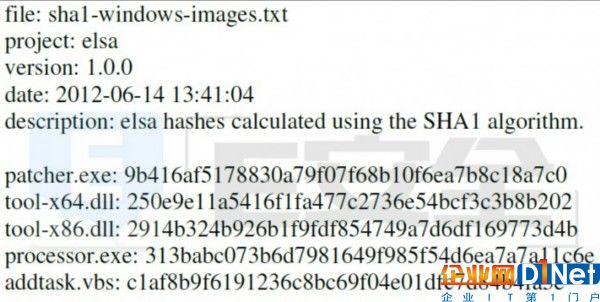

SHA1哈希值

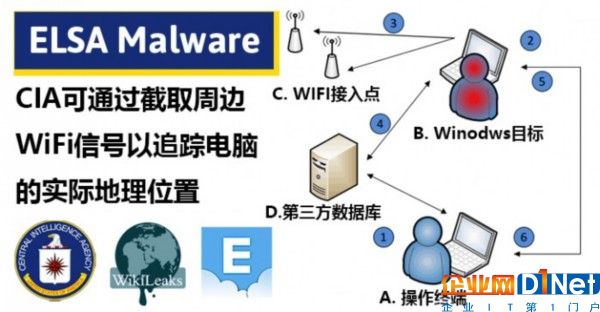

以下為ELSA惡意軟件的工作原理

ElSA首先使用CIA發現的某一安全漏洞在具有WiFi功能的目標設備上安裝惡意軟件——在此之后,CIA即可實現對受感染設備的持續訪問。

ElSA隨后會利用受感染計算機的WiFi硬件掃描周邊的可見WiFi接入點(簡稱AP),而后記錄其ESSID——代表擴展服務集標識符(IEEE 802.11無線網絡)、MAC地址以及信號強度等。

為了完成上述數據收集,ELSA惡意軟件并不需要將目標計算機與互聯網相對接。相反,只要設備上啟用了WiFi功能,該惡意軟件即可順利完成運行。

維基解密指出,“如果[目標設備]接入互聯網,ElSA則會自動嘗試利用來自谷歌或者微軟的公共地理位置數據庫解析當前設備所處的位置,并存儲經度、緯度數據以及時間戳。”

在此之后,收集到的信息會以加密形式被存儲在目標設備之上,以備此后進一步過濾。

該惡意軟件本身并不會將這些數據發送(傳輸)至CIA服務器——相反,操作人員(CIA黑客)將利用單獨的安全漏洞與后門程序從目標設備上下載經過加密的日志文件。

該操作人員會解密日志文件,而后對目標加以進一步分析。

ELSA項目允許操作人員(CIA黑客)根據目標環境及行動目標定制或者修改植入物,具體包括“采樣時間間隔、日志文件最大尺寸以及調用/持久性方法。”

操作人員(CIA黑客)隨后可利用其它后端軟件將未經處理的接入點信息由外泄的日志文件轉換為地理位置數據,并借此為目標設備創建追蹤配置文件。

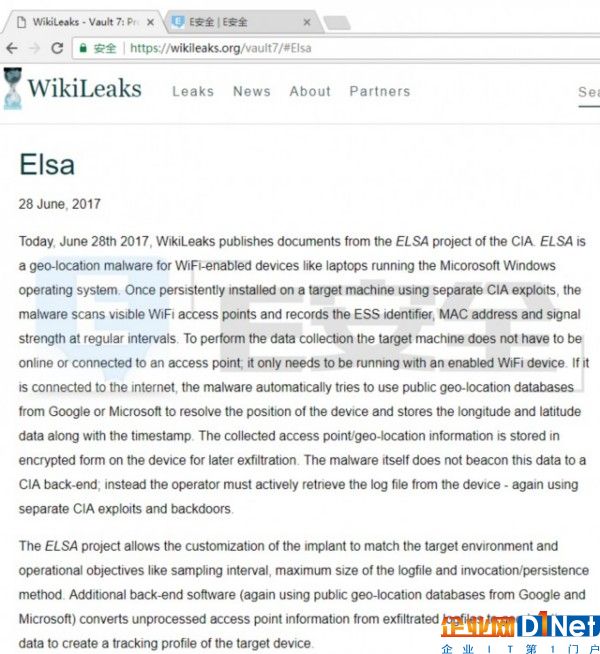

維基解密披露的ELSA報告摘要原文

維基百科此次發布的各份文件均來自CIA旗下的ELSA項目。ELSA為一款地理位置惡意軟件,主要面向運行有微軟Windows操作系統的筆記本電腦等具備WiFi功能的設備。一旦通過CIA發現的某一安全漏洞被安裝在目標設備之上,該惡意軟件即會掃描當前可發現的各WiFi接入點,同時定期記錄ESS標識符、MAC地址以及信號強度。而要執行數據收集操作,目標設備并不需要接入互聯網或者接入點裝置; 相反,其只需要啟用自身WiFi功能即可。而如果能夠接入互聯網,該惡意軟件則會自動嘗試利用谷歌或者微軟的公共地理位置數據庫對當前設備的所在位置進行解析,同時保存相關的經度、緯度數據以及時間戳。其收集到的接入點/地理位置信息將以加密形式存儲在受感染設備之上,以備隨后進行過濾。該惡意軟件本身并不會將數據發送至CIA后端; 相反,操作人員必須主動對設備中的日志文件進行檢索——而這部分操作則會用到另一獨立的CIA安全漏洞及后門程序。

ELSA項目允許攻擊方以定制化方式設計植入物,借此保證其與目標環境及操作方式相匹配——具體包括采樣間隔、日志文件最大體積以及調用/持久性方法。額外的后端軟件(其將再次使用谷歌與微軟的公共地理位置數據庫)負責將未經處理的接入點信息由外泄的日志文件轉換為地理位置數據,并借此為目標設備創建追蹤配置文件。

維基解密自三月以來公開的CIA工具

下面是E安全整理的維基解密自今年3月以來披露發布的CIA工具:

京公網安備 11010502049343號

京公網安備 11010502049343號