美國時間6月22日,維基解密披露發布了CIA Vault7系列的第十二批文件,分別是“野蠻袋鼠(Brutal Kangaroo)”和“情感猿猴(Emotional Simian)”項目。披露的文件詳細描述了美國情報機構如何遠程隱蔽地入侵訪問封閉的計算機網絡或獨立的安全隔離網閘(Air-Gapped Devices,從未連接過互聯網的設備)。而這兩個項目的工具只針對微軟Windows操作系統。

根據維基解密發布的消息,“野蠻袋鼠”是用于微軟Windows操作系統的工具套件,通過使用U盤或閃存(thumbdrives)的網閘擺渡來入侵封閉的網絡。野蠻袋鼠組件在目標封閉網絡內創建一個定制化的隱蔽網絡,并提供調查執行、目錄列表和任意文件執行等功能。一般金融機構,軍事和情報機構,核電行業都會使用封閉網絡以保護重要數字資產。

此次披露的文件描述了CIA如何能夠在無法直接訪問的情況下滲透組織或企業內的封閉網絡(或安全隔離網閘的獨立計算機)。

首先,感染目標內的一臺接入互聯網的計算機(稱為primary host“主要宿主”),并在這臺計算機上安裝“野蠻袋鼠”惡意軟件。當用戶使用“主要宿主”并插入U盤或閃存盤時,U盤或閃存盤自身會被單獨的惡意軟件感染。

如果這個U盤或閃存盤用于在封閉的網絡和LAN(局域網)/WAN(廣域網)之間復制數據,用戶遲早會將U盤或閃存盤插入到封閉網絡中的計算機上,惡意軟件就會向袋鼠一樣跳來跳去感染封閉網絡內的其他設備。通過在這種受保護的計算機上使用Windows資源管理器瀏覽USB驅動器,它也會感染滲透或探測惡意軟件。

如果封閉網絡中的多臺計算機都處于CIA控制之下,它們將形成一個隱蔽網絡來協同任務和數據交換。

竊取的數據可以再次返回到CIA,這取決于有人將封閉網絡計算機上使用的USB連接到在線設備。

雖然此次泄露的文檔中沒有明確說明,但是這種破壞封閉網絡的方法與世界上首個網絡超級破壞性武器“震網病毒(Stuxnet)”的工作方式非常相似(詳見《震網病毒紀錄片《零日.Zero Days.2016》HD1080P E安全獨家中文字幕》)。

據稱CIA在2012年-也就是在伊朗的Stuxnet事件發生兩年后開始制定“野蠻袋鼠”項目。

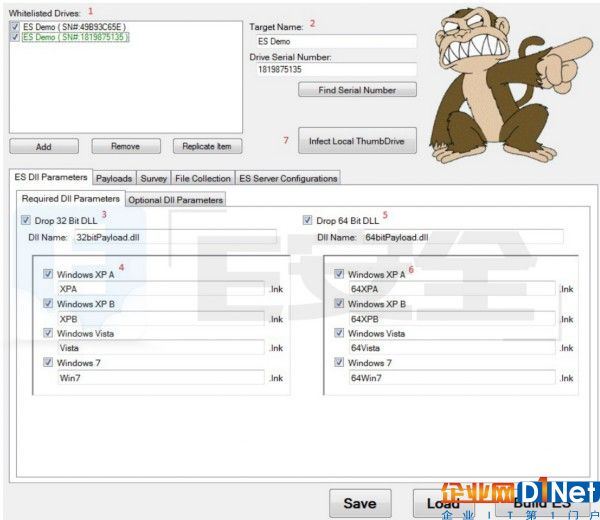

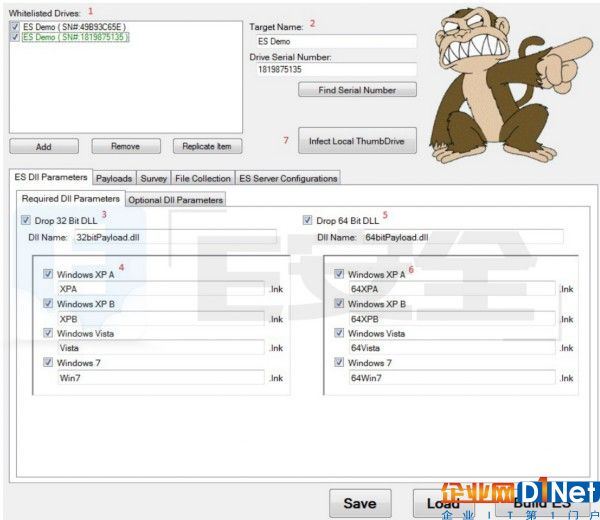

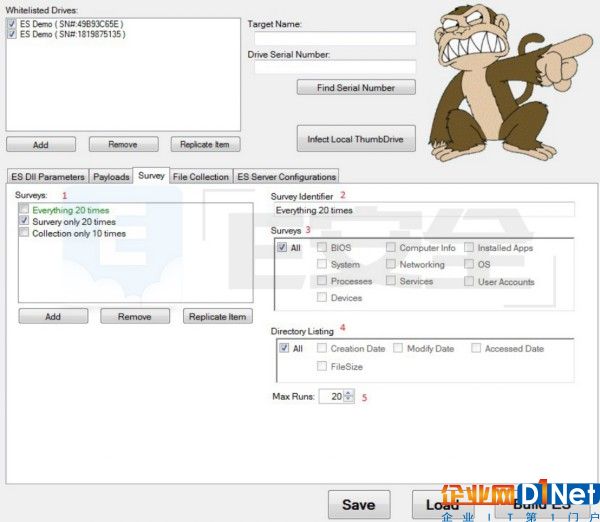

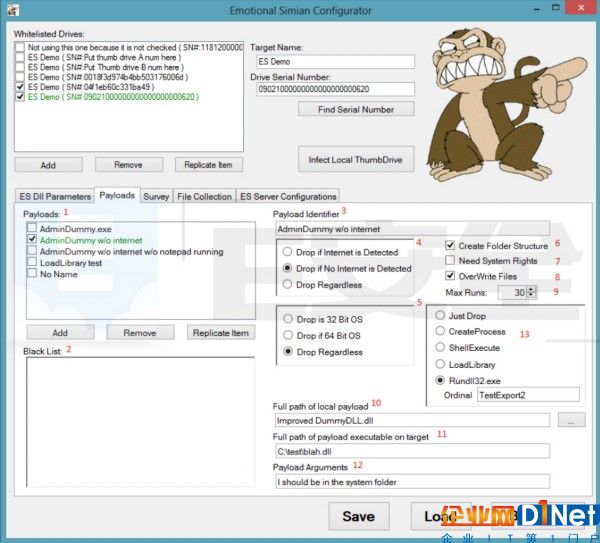

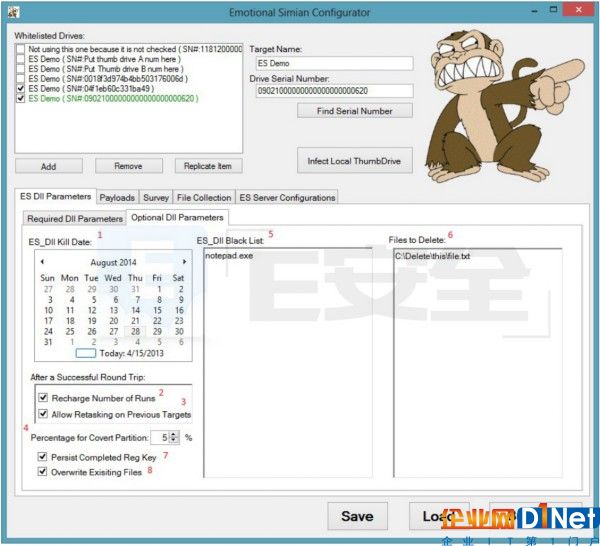

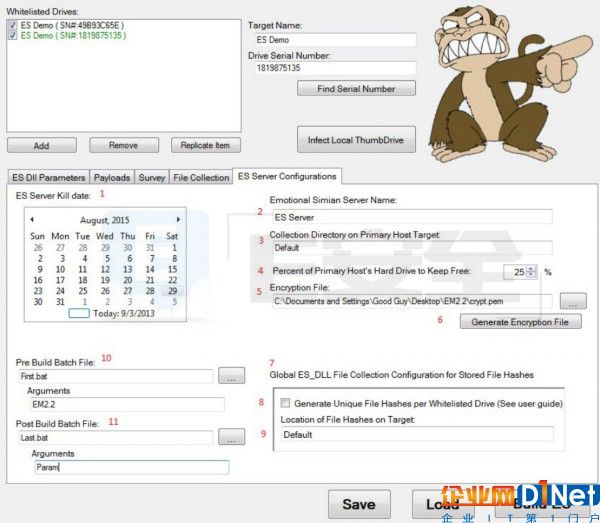

野蠻袋鼠項目的主要組件Drifting Deadline:用于感染U盤或閃存盤的惡意工具;

Shattered Assurance:這是一個服務器工具,處理U盤或閃存盤的自動感染(該工具是野蠻袋鼠套件的主要傳播手段);

Broken Promise:野蠻袋鼠后處理器(用于評估收集的信息),

Shadow:是主要的駐留機制(第2階段工具,分布在封閉的網絡中,充當隱蔽的命令和控制網絡;一旦安裝了多個Shadow實例并共享驅動器,任務和Payloads就能來回發送)。

受感染的USB設備使用的主要執行向量是微軟Windows操作系統中的一個漏洞,可以通過特制的鏈接文件來利用這些漏洞,這個特制文件可以在沒有用戶交互的情況下加載和執行程序(DLL)。舊版本的工具套件使用了一種稱為EZCheese的機制,這在2015年3月前一直是零日漏洞利用程序(CVE-2015-0096); 較新版本似乎使用了類似但尚未知的鏈接文件漏洞,與Windows操作系統的庫描述文件library-ms有關。

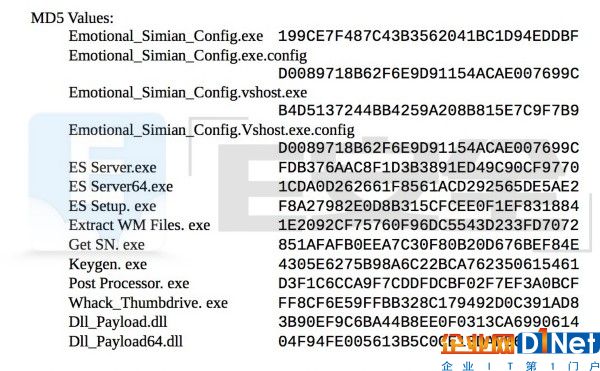

情感猿猴(Emotional Simian)“情感猿猴(Emotional Simian)”項目是一款病毒程序:

本次維基解密披露發布了共計11個文件,這些文件顯示至少要到2035年才能被解密。而維基解密發布的文件日期為2016年2月,表明該計劃可能已經在去年就開始被CIA所使用。

維基解密自三月以來公開的CIA工具下面是E安全整理的維基解密自3月以來披露發布的CIA工具:

Brutal Kangaroo(“野蠻袋鼠”,攻擊網閘設備和封閉網絡);

Emotional Simian(“情感猿猴”,針對網閘設備的病毒)

Cherry Blossom (“櫻花”,攻擊無線設備的框架);

Pandemic(“流行病”,文件服務器轉換為惡意軟件感染源);

Athena(“雅典娜”,惡意間諜軟件,能威脅所有Windows版本);

AfterMidnight (“午夜之后”,Winodws平臺上的惡意軟件框架);

Archimedes(“阿基米德”,中間人攻擊工具) ;

Scribbles(CIA追蹤涉嫌告密者的程序);

Weeping Angel (“哭泣天使”,將智能電視的麥克風轉變為監控工具);

Marble Framework (“大理石框架”,用來對黑客軟件的開發代碼進行混淆處理、防止被歸因調查取證);

Dark Matter(“暗物質”,CIA入侵蘋果Mac和iOS設備的技術與工具)

京公網安備 11010502049343號

京公網安備 11010502049343號