繼 WannaCry 之后,利用 NSA“永恒之藍”漏洞的新型 Petya 勒索軟件再次引爆了網絡。萬幸的是,網絡安全人員 Amit Serper 已經發現了預防計算機被 Petya(含 NotPetya / SortaPetya / Petna)感染的方法。據悉,Petya 會鎖定磁盤的 MFT 和 MBR 區,導致計算機無法啟動。除非受害者付費解鎖(但目前并不推薦這么做),否則無法恢復他們的系統。

早前肆虐互聯網的 WannaCry 有個“自殺開關”,但 Petya 卻只能通過“疫苗”來預防。

Petya 爆發后,研究人員們蜂擁而上對其進行分析,而 Serper 率先發現 NotPetya 會搜索一個本地文件,如果磁盤上已經存在,勒索軟件就會退出加密。

沒過多久,這一發現就得到了 PT Security、TrustedSec、以及 Emsisoft 等安全研究機構的證實。這意味著用戶可以在 PC 上創建一個只讀文件,即可封鎖 NotPetya 勒索軟件的執行。

下面是 NotPetya“疫苗”的注射流程:

(1)首先,在 Windows 資源管理器中配置“顯示文件擴展名”(文件夾選項 -> 查看 -> 隱藏文件和文件夾 -> 顯示隱藏的文件、文件夾和驅動器);

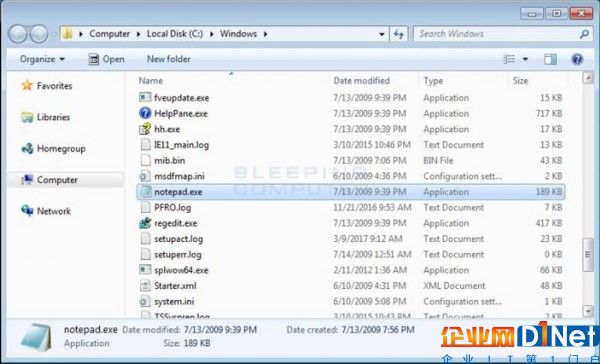

(2)其次,打開 C:Windows 文件夾,選中記事本程序,復制/粘貼一個它的副本。

(3)執行該操作時,系統可能需要你賦予管理員權限。

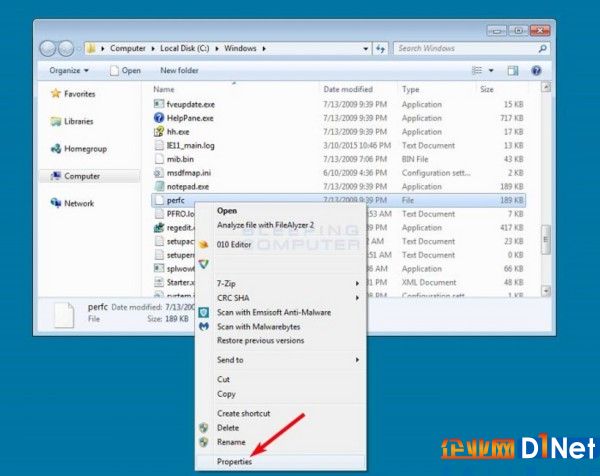

(4)繼續后,按 F2 將 notepad(副本).exe 重命名為 perfc 。

(5)確認變更文件夾和后綴名的操作,繼續后 右鍵選中 該文件,點擊 屬性 。

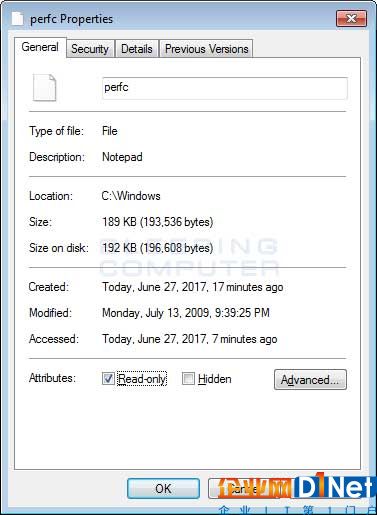

(6)在彈出的文件屬性對話框中,將其設置為 只讀 。

京公網安備 11010502049343號

京公網安備 11010502049343號