北京時間 6 月 27 日晚間,歐洲遭到新一輪的未知病毒的沖擊,該病毒傳播方式與今年 5 月爆發的 WannaCry 病毒非常相似。

據雷鋒網宅客頻道了解,受影響最嚴重的國家是烏克蘭,而且已經有國內企業中招。此外,俄羅斯(俄羅斯石油公司 Rosneft)、西班牙、法國、英國(全球最大廣告公司 WPP )、丹麥(航運巨頭 AP Moller-Maersk)、印度、美國(律師事務所 DLA Piper)也受到不同程度的影響。

此前,國內的安全公司已確認該勒索病毒為 Petya 的變種,傳播方式與 WannaCry 類似,利用 EternalBlue(永恒之藍)和 OFFICE OLE 機制漏洞(CVE-2017-0199)進行傳播。

不過,卡巴斯基實驗室的分析人員表示,這種最新的威脅并不是之前報道中所稱的是一種 Petya 勒索軟件的變種,而是一種之前從未見過的全新勒索軟件。盡管這種勒索軟件同 Petya 在字符串上有所相似,但功能卻完全不同,并將其命名為 ExPetr 。

傳播方式360 首席安全工程師鄭文彬稱,此次最新爆發的病毒具備了全自動化的攻擊能力,即使電腦打齊補丁,也可能被內網其他機器滲透感染。

根據 360 的威脅情報,有用戶收到帶有附件名為:“Order-20061017.doc“的郵件,該郵件附件為使用 CVE-2017-0199 漏洞的惡意文件,漏洞觸發后從“http ://french-cooking.com/myguy.exe”下載惡意程序執行。外部威脅情報顯示,該勒索軟件就是由此惡意程序最早傳播。

據分析,病毒作者很可能入侵了烏克蘭的專用會計軟件 me-doc,來進行最開始的傳播。他們將病毒程序偽裝成 me-doc 的升級程序給其用戶下發。

由于這是烏克蘭官方要求的報稅軟件,因此烏克蘭的大量基礎設施、政府、銀行、大型企業都受到攻擊,其他國家同烏克蘭有關聯的投資者和企業也收到攻擊,這展示了此次勒索病毒變種的一個針對性特征,針對有報稅需求的企業單位進行攻擊也符合勒索病毒的牟利特點。

根據 360 安全中心監測,此次國內出現的勒索病毒新變種主要攻擊途徑是內網滲透,也就是利用“管理員共享”功能攻擊內網其他機器,相比已經被廣泛重視的“永恒之藍”漏洞更具殺傷力。

技術原理據阿里云安全專家介紹,勒索病毒通過 Windows 漏洞進行傳播,同時會感染局域網中的其它電腦。電腦感染勒索病毒后,會被加密特定類型文件,導致電腦無法正常運行。而這種勒索病毒在內網系統中,主要通過主要通過 Windows 管理體系結構(Microsoft Windows Management Instrumentation),和 PSEXEC(SMB 協議)進行擴散。

該病毒會加密磁盤主引導記錄(MBR),導致系統被鎖死無法正常啟動,然后在電腦屏幕上顯示勒索提示。如果未能成功破壞 MBR,病毒會進一步加密文檔、視頻等磁盤文件。

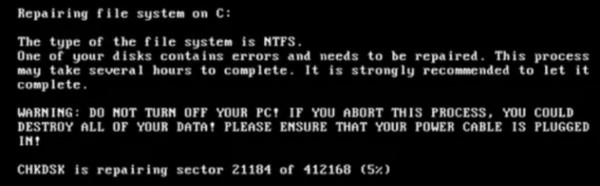

阿里云在對病毒樣本進行研究后發現,操作系統被感染后,重新啟動時會造成無法進入系統。下圖顯示的就是病毒偽裝的磁盤掃描程序。

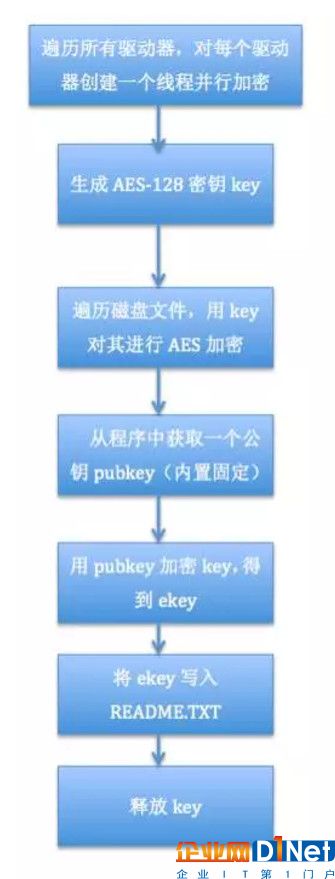

而該病毒對勒索對象的加密,可以分為以下 7 個步驟:

根據安天方面的消息,該病毒的勒索模塊實際上是一個 DLL 文件,該文件被加載后遍歷用戶磁盤文件(除 C:Windows 目錄下),并對指定后綴名的文件進行加密,加密后不修改原文件名和擴展名。該文件修改 MBR,同時,添加計劃任務,在等待一段時間后,關閉計算機。當用戶開啟計算機時,會顯示勒索界面和信息并無法進入系統。

與Wannacry的差異據雷鋒網(公眾號:雷鋒網)宅客頻道了解,這次的新型勒索病毒變種,是利用系列漏洞進行傳播的新勒索病毒家族。與 5 月爆發的 WannaCry 相比,新型勒索病毒變種的傳播速度更快。此次勒索病毒的主要特點有:

該勒索病毒使用了多種方式在內網進行攻擊傳播,包括使用了 NSA 的武器庫中的永恒之藍、永恒浪漫系列遠程攻擊武器,以及利用內網共享的方式傳播。因此不僅沒有及時修復 NSA 武器庫漏洞的用戶會受影響,只要內網中有其他用戶受到攻擊,已經打了補丁的電腦也可能會受到攻擊。

此次的勒索病毒會導致電腦不可用。此前的 WannaCry 病毒僅會加密用戶文件,但是用戶的電腦仍暫時可用。此次的勒索病毒會感染用戶電腦的引導區,導致用戶電腦無法正常開機(強制顯示勒索信息)。

此外,該勒索病毒加密的文件類型相比 WannaCry 少,一共有65種,而 WannaCry 為 178 種(包括常見文件類型)。

解決方案目前,網絡管理員可通過,監測相關域名/IP,攔截病毒下載,統計內網感染分布:

84.200.16.242

111.90.139.247

185.165.29.78

111.90.139.247

95.141.115.108

COFFEINOFFICE.XYZ

french-cooking.com

此外,還可以通過如下關鍵 HASH 排查內網感染情況:

415fe69bf32634ca98fa07633f4118e1

0487382a4daf8eb9660f1c67e30f8b25

a1d5895f85751dfe67d19cccb51b051a

71b6a493388e7d0b40c83ce903bc6b04

目前,包括 360、騰訊、阿里云、安天在內的各大安全廠商已經推出了初步的解決方案,詳見雷鋒網文章《應急指南|新一輪勒索病毒來襲,小白用戶看這里》。

以下是針對受害者的初步建議:

目前勒索者使用的郵箱已經停止訪問,不建議支付贖金。

所有在 IDC 托管或自建機房有服務器的企業,如果采用了 Windows 操作系統,立即安裝微軟補丁。

安全補丁對個人用戶來說相對簡單。只需自學裝載,就能完成。

對大型企業或組織機構,面對成百上千臺機器,最好還是能使用客戶端進行集中管理。

可靠的數據備份可以將勒索軟件帶來的損失最小化。

雷鋒網原創文章,未經授權禁止轉載。詳情見轉載須知。

京公網安備 11010502049343號

京公網安備 11010502049343號