上周四曝光的文檔稱,有人試圖通過 USB 驅動器來感染美國中央情報局(CIA)網(wǎng)絡中的敏感計算機。維基解密已經(jīng)公布了 150 頁的材料,其中描述了一款代號為“野蠻袋鼠”(Brutal Kangaroo)的攻擊工具。其包含了諸多針對未聯(lián)通網(wǎng)絡和計算機的組件,且會在其感興趣的計算機上安裝一款名為“漂流死線”(Drifting Deadline)的工具,從而感染任意與之連接的 USB 驅動器。

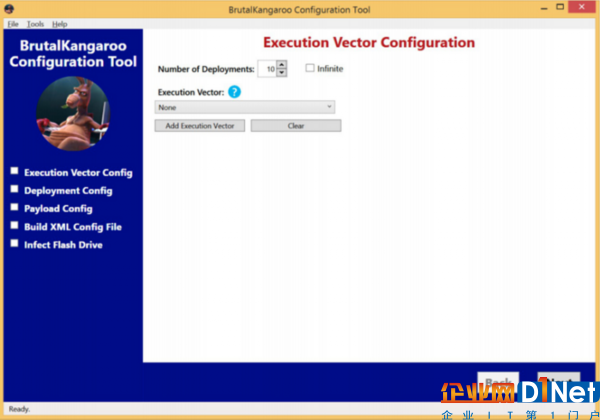

BrutalKangaroo 配置界面截圖

一旦受感染的驅動器被插入物理隔離的機器,后者也會立即被感染。不過微軟方面表示,描述中提到的漏洞,沒一個是能在受支持版本的 Windows 上被利用的。

據(jù)悉,被感染的 USB 驅動器,甚至能夠在用戶未打開任意文件的情況下感染計算機。該漏洞名叫“EZCheese”,可在資源管理器中顯示惡意文件圖標,但微軟早在 2015 年就進行了修補。

另一名叫“Lachesis”的漏洞,則會通過“自動運行”特性來感染運行 Windows 7 操作系統(tǒng)的計算機。它不需要資源管理器來顯示任意圖標,但感染的驅動器盤符引向了一個惡意鏈接。

至于“RiverJack”漏洞,則利用 library-ms 函數(shù)來感染 Windows 7、Windows 8 / 8.1 計算機,但前提是你在資源管理器中查看了一個庫連接。

微軟在一篇官方聲明中提到:“我們的調查證實,受支持版本的 Windows 客戶并未受到影響。為了應對最新的安全威脅,我們強烈大家使用可以默認自動更新的 Windows 10”。

盡管微軟未透露何時堵上 Lachesis 和 RiverJack 兩個漏洞,但卻在本月早些時候發(fā)布了一個關鍵漏洞補丁(CVE-2017-8464:允許在可移動驅動器上存儲 .LNK 文件,以及遠程蚊香執(zhí)行惡意代碼)。

微軟指出,該漏洞被積極利用,但并未精心制作。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號