近日來,WannaCry勒索病毒席卷全球,超過150個國家至少30萬名用戶中招,造成損失達80億美元(約合人民幣550億元)。

目前,多名網絡安全專家指出,目前病毒事態只是由于多種原因而稍顯緩和,但許多網絡用戶特別是中國用戶仍面臨風險關口。

知名殺毒軟件俄羅斯卡巴斯基實驗室也表示,如果電腦已經中招,就只有一種方法——重裝系統,但加密的文件將會丟失。

面對這突如其來的病毒攻擊,作為普遍網民的我們該怎么處置,保護個人財產安全?網易云安全(易盾)實驗室就此整理了八大問題,分析了這個蠕蟲的前世今生,并提出了幾項有效的應對措施。

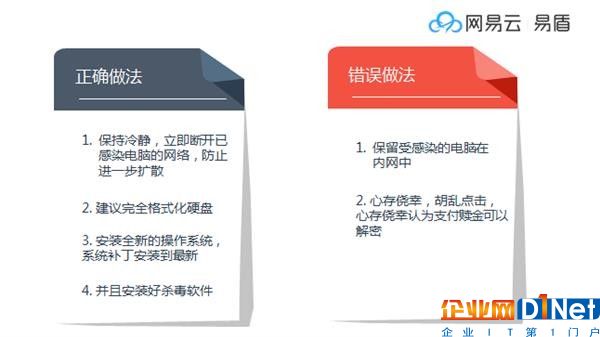

問題一:已經感染病毒的如何降低影響?

如果你的電腦被勒索病毒感染,或者你的朋友中招,向你求助,那我們該怎么處理將影響降到最低呢?

首先,這是一款勒索蠕蟲,蠕蟲病毒的特點是會通過網絡進行自動復制和傳播,就像電影《釜山行》中,被僵尸噬咬過的人也會變成僵尸去傳染給更多的人。

所以第一步需要做的就是斷開網絡,防止自己的電腦去感染更多的電腦。

其次,建議中招用戶將硬盤進行格式化處理,徹底消除硬盤上蠕蟲病毒,就像一次徹底的細胞切除手術。

然后,再重新安裝系統,并安裝相應的系統補丁。

最后,還需要安裝殺毒軟件,并把殺毒軟件的病毒庫更新到最新版本。

目前,許多人最常犯的錯誤就是心存僥幸,將受到感染的電腦繼續連接到網絡里,做各種嘗試操作,亦或是認為支付贖金可以解密。其實該勒索蠕蟲會對電腦中的文檔進行RSA加密。這種加密方式的特點是,只要加密密鑰足夠長,普通電腦需要數十萬年才能夠破解,等于說個人幾乎是不可能破解的。所以一旦電腦中毒,基本沒有挽回余地。

問題二:未中毒者如何排除風險?

如果你是幸運兒,并未在此次攻擊中受影響,那么也請別做一個普通的吃瓜群眾,只要你使用的是Windows系統,很久不曾更新補丁,就仍有很大的中毒風險。建議通過“三步法”提前排除這個風險:

第一步:關網絡。該勒索蠕蟲需要通過網絡傳播,關閉網絡也就切斷了病毒的傳播途徑。針對普通的臺式機,最直接的方式就是拔掉網線;如果家里使用的是筆記本電腦,可以關閉本機的無線網卡;家中如果使用了無線路由器的,也可以關閉無線路由器;最后,還可以通過在已開機的PC中禁用網絡的方法進行關閉。個人可以根據自己的實際情況,選擇對應的方式來進行斷網操作。

第二步:關端口。該勒索蠕蟲是通過掃描電腦上的TCP 445端口(Server MessageBlock/SMB)進行攻擊的,所以關閉445端口也就關閉了勒索蠕蟲的攻擊大門。該動作分為以下幾步:

a. 打開控制面板-系統與安全-Windows防火墻,點擊左側啟動或關閉Windows防火墻

b. 選擇啟動防火墻,并點擊確定

c. 點擊高級設置

d. 點擊入站規則,新建規則,以445端口為例

e. 選擇端口、下一步

f. 選擇特定本地端口,輸入445,下一步

g. 選擇阻止連接,下一步

h. 配置文件,全選,下一步

i. 名稱,可以任意輸入,完成即可

第三步:打補丁。前兩步屬于指標不治本的方式,只是臨時阻止了勒索蠕蟲的攻擊,如果要治本還需要及時利用官方的系統補丁堵上系統漏洞。早在今年3月份,微軟就提供了該漏洞的補丁,建議用戶開啟系統自動更新,并檢測更新進行安裝。如果自動更新失敗,也可以手動從微軟的官方網站下載補丁進行安裝。補丁下載地址為:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx 。

問題三:手機會不會中毒?

保證了電腦萬無一失,那么我們使用頻率更高的手機會不會面臨風險呢?

手機不會受該勒索蠕蟲影響。該勒索蠕蟲利用的是Windows系統漏洞,受影響的系統是從Windows 2000到Windows10,以及Windows Server 2000到Windows Server 2016的各個版本。而目前手機的操作系統則是iOS、Android、Winphone等,并不屬于Windows,所以不受該勒索蠕蟲的影響。

問題四:為什么此次勒索病毒傳播如此迅速?

要了解這個原因,我們還得從勒索蠕蟲的原理說起。

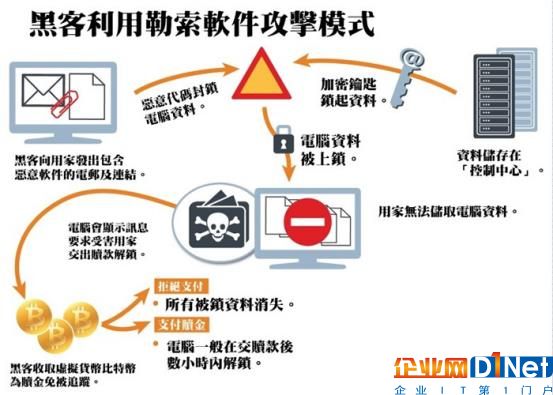

首先,WannaCry蠕蟲利用的漏洞非常普遍,絕大部分的個人PC機仍然使用微軟的Windows操作系統,而Windows系統默認打開了445端口,并且大量的Windows用戶沒有定期更新補丁的習慣,這給蠕蟲的傳播提供了大量宿主。其次,傳統的勒索軟件需要靠“騙”,也就是說需要哄騙受害者主動點擊某個附件、某個網址等等。而此次蠕蟲病毒可以進行自我傳播和自動復制,也就是可以進行主動的探測和傳播。這個從“被動”到“主動”的轉化,造成了傳播速度上質的差異。

其次,WannaCry勒索病毒傳播利用了一個特殊的漏洞工具,叫“永恒之藍”,聽起來像是某顆名貴鉆石的名字。這個漏洞工具來源于美國國家安全局(NSA)的網絡武器庫。今年4月14日,一個名為“影子中間人”的黑客組織曾經進入美國國家安全局網絡,曝光了該局一批檔案文件,同時公開了該局旗下的“方程式黑客組織”使用的部分網絡武器。據報道,這批網絡武器中就包括可以遠程攻破全球約70% 視窗系統(Windows)機器的漏洞利用工具(即“永恒之藍”)。經緊急驗證這些工具真實有效。當時,該事件引起了安全圈子的轟動。盡管微軟早就對該漏洞發布了補丁,但是并未給企業和機構敲響警鐘,大量的企業和組織并沒有安裝補丁。

“永恒之藍”工具被公布后,立刻受到追捧,因為它能夠搭載任意病毒進行全網蠕蟲化自動傳播,其中最厲害的就是這次的WannaCry病毒。

問題五:WannaCry病毒勒索為何只要比特幣?

事實上,勒索病毒本身與比特幣并無直接關系,而黑客之所以要求以比特幣進行贖金支付,恰恰是看中了比特幣在支付轉賬時的全球化、去中心化和匿名性等“優勢”。

首先,比特幣有一定的匿名性,便于黑客隱藏身份;其次它不受地域限制,可以全球范圍收款、轉賬;再次比特幣還有“去中心化”的特點,可以讓黑客通過程序自動處理受害者贖金。

眾所周知,正常的跨國匯款需要經過層層外匯管制機構審查,交易記錄會被包括銀行在內的多方記錄在案,甚至交易超過一定額度后,為防止洗錢等違規行為,還需向有關部門上報。但如果用比特幣交易就簡單多了,只要輸入數字地址,點幾下鼠標,等待確認交易后,就可以完成交易(目前國內已經暫停提幣)。

同時,相比于其他數字貨幣,比特幣目前占有最大的市場份額,具有最好的流動性。近期比特幣價格大幅上漲,也是其被黑客看中的原因。

問題六:為什么學校、醫院、政府等公共機構是重災區?

對于這個問題,或許一般的用戶也都有這樣的直觀感覺:學校、醫院等公共機構中的電腦設備使用的系統往往是最落后的,甚至速度也是最慢的,加上缺乏專業技術人才,安全意識較低。這類機構的電腦不能做到及時更新補丁,成為被攻擊的首要原因。

其次,當前大部分學校基本是一個大的內網互通的局域網,不同的業務未劃分安全區域。例如:學生管理系統、教務系統等都可以通過任何一臺連入的設備訪問。同時,實驗室、多媒體教室、機器IP分配多為公網IP,如果學校未做相關的權限限制,所有機器直接暴露在外面。各大高校通常接入的網絡是為教育、科研和國際學術交流服務的教育科研網,此骨干網出于學術目的,大多沒有對445端口做防范處理,這是導致這次高校成為重災區的原因之一。

問題七:病毒得到遏制了么?會不會出現新的變種?

從目前的數據分析,該勒索蠕蟲已經得到了遏制,新增的受感染系統正在下降。同時,有國外網絡安全公司捕獲到該病毒的2.0版本,所以不排除新一輪攻擊的擴大。“就像地震往往會有余震一樣,我們需要警惕病毒的各種變種”,不過我們只要做好防御準備,打了最新的系統補丁就不用擔心。

問題八:我們從這次勒索病毒事件中學到了什么?

安全意識薄弱是很多人中招的最重要原因,這次事件之后,強烈建議網絡用戶至少做好以下四項預防工作:

1、重要文件一定要隨時備份,可以通過網盤、u盤等介質進行備份。如果是企業,也可以搭建集中的文件服務器進行文件的集中管理和備份。

2、系統一定保持最高安全等級,及時升級到最新版本,建議打開自動更新功能。同時,系統需要安裝殺毒軟件,更新病毒庫。

3、不要輕易打開陌生文件,尤其是陌生郵件和IM通信軟件中的文件。

4、安裝正版操作系統、Office軟件,盡量不用來歷不明的盜版軟件。

京公網安備 11010502049343號

京公網安備 11010502049343號