編者按:本文來自微信公眾號“網優(yōu)雇傭軍”(ID:hr_opt),36氪經授權發(fā)布。

NFV、SDN、開源、網絡轉型,無疑是這兩年電信業(yè)的熱詞。不少運營商正進入興奮的驗證階段,AT&T已經宣告應用于實例,大吊同行胃口,令人羨慕嫉妒恨。

然而,傳統(tǒng)網絡設備雖然是“黑匣子”解決方案,但這樣的好處是安全。NFV雖靈活、敏捷、低成本,但這種基于開源軟件和白盒硬件的網絡構架,伴隨而來的還有敞開的漏洞和不可忽視的安全問題,一如今天的IT網絡。

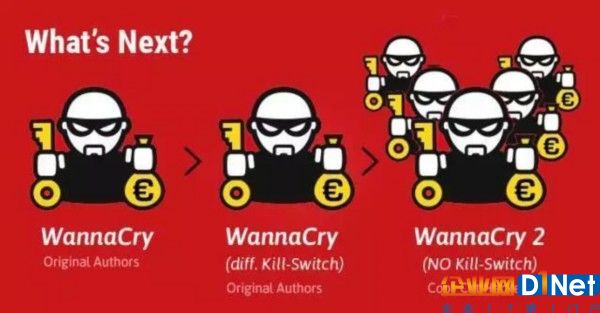

一旦網絡開放,如果安全問題處理不好,我們固若金湯的通信網絡可能就會像這次感染勒索病毒一樣,漏洞被攻擊,且不斷傳播、感染。

OpenStack的安全隱患

OpenStack是NFV的標準構建模塊,它應用于創(chuàng)建開源的云或數據中心平臺。它假定OpenStack控制器(controller) 和計算節(jié)點(compute nodes)位于同一網絡,且距離甚近。

所有的OpenStack控制器需運行專用協議,且必須在防火墻配置規(guī)則來管理流。在某些情況下,必須在防火墻打開多個pinholes(針孔)OpenStack才能工作。記得早前有一份英國BT對企業(yè)網虛擬化的測試顯示,為了使計算節(jié)點工作,其不得不在防火墻為控制器打開500多個pinholes。

顯然,在這種構架下,安全是一個問題。

OpenStack目前表面上看起來還安全,不排除有規(guī)模化的因素,一旦電信網絡大量采用,規(guī)模龐大,難保喜歡搞事的攻擊者們不認真研究一番。

軟件在攻擊面前不堪一擊

盡管傳統(tǒng)電信設備功能單一,但采用專用ASIC,可實現高性能處理且運行穩(wěn)定,尤其在網絡高峰期能經受考驗,堅挺而可靠。

NFV現在要把傳統(tǒng)電信設備的一些物理功能軟件化,并將這些軟件運行于通用的CPU之上。

問題來了。一些物理功能被軟件代替,這些軟件在網絡負載增加時,相對更加脆弱,尤其在受到DoS和DDoS攻擊時,網絡負荷狂增,難說不會不堪一擊。

控制面開放且可遠程操作很危險

傳統(tǒng)的電信設備是將控制面集成在一個封閉的盒子里的,且控制面協議絕大部分預定義于設備中,只預留了少量的幾個參數可修改、調整。

現在SDN/NFV要做的是,將控制面從設備分離,并抽取出來,整個主機都可以通過外部控制器來進行編程,這為那些黑客提供了機會。

另一方面,我們說網絡轉型要以用戶為中心,要實現終端用戶的自助服務,比如用戶可以自助調整寬帶網速,甚至是添加類似防火墻一類的虛擬功能,但是,這一切需用戶通過一個公共的外部網站或平臺來實現。

當用戶自助修改功能時,需求通過外部網絡傳送到NFV編排器(Orchestrator),這就意味著,在外網和運營商內網之間為終端用戶打開了一條控制網絡的通道。

可怕的是,這個“用戶”也可能是個不懷好意的黑客,他可以像這次WannaCry病毒一樣,通過漏洞或pinhole發(fā)起攻擊。

惡意軟件可以在虛擬機和主機間快速傳播

傳統(tǒng)的網絡安全機制,大部分是在外圍設置保護措施,比如通過防火墻或其他保護機制來控制進出運營商網絡的內容,如同一道高高的圍墻。

NFV講的是虛擬化,計算要虛擬化,存儲要虛擬化,網絡要虛擬化。它利用虛擬化軟件Hypervisor將物理服務器和軟件功能分開,運行不同操作系統(tǒng)的各種虛擬機運行于物理服務器上。

通俗的講,傳統(tǒng)的電信設備的物理功能變成了通用服務器,這些服務器運行于虛擬化環(huán)境。每一個主機上運行一個虛擬化網絡(虛擬交換機),并與整個網絡連接。

這種運行于虛擬環(huán)境下的主機遍布網絡,從數據中心到基站,到客戶駐地。

這樣,由于虛擬機是經常被實例化的軟件(打開和關閉),一旦受到攻擊,病毒就可能從一個虛擬機傳播到另一個,或從一個主機上的虛擬機傳播到其它主機上,最終蔓延整個網絡。

為此,每個主機運行的虛擬化網絡,都必須被單獨監(jiān)視和保護。以前高高的防護圍墻,現在要細化到一個個封閉的格子間。

總之,為了解決這些網絡安全風險,我們必須重新思考網絡安全機制,過去那一套機制是行不通的。我們不僅要防止惡意軟件侵入網絡,還要做最壞的打算,不斷假設網絡如果被惡意攻擊需要采取怎樣的措施,還要能夠快速應對。

然而,習慣了封閉的運營商網絡,我們準備好了嗎?

本文參考:4 Cyber Security Threats on NFV Networks,Avi Dorfman,linkedin

British Telecom threatens to abandon OpenStack in its current form,John Bensalhia

編者按:本文來自微信公眾號“網優(yōu)雇傭軍”(ID:hr_opt),36氪經授權發(fā)布。

NFV、SDN、開源、網絡轉型,無疑是這兩年電信業(yè)的熱詞。不少運營商正進入興奮的驗證階段,AT&T已經宣告應用于實例,大吊同行胃口,令人羨慕嫉妒恨。

然而,傳統(tǒng)網絡設備雖然是“黑匣子”解決方案,但這樣的好處是安全。NFV雖靈活、敏捷、低成本,但這種基于開源軟件和白盒硬件的網絡構架,伴隨而來的還有敞開的漏洞和不可忽視的安全問題,一如今天的IT網絡。

一旦網絡開放,如果安全問題處理不好,我們固若金湯的通信網絡可能就會像這次感染勒索病毒一樣,漏洞被攻擊,且不斷傳播、感染。

OpenStack的安全隱患

OpenStack是NFV的標準構建模塊,它應用于創(chuàng)建開源的云或數據中心平臺。它假定OpenStack控制器(controller) 和計算節(jié)點(compute nodes)位于同一網絡,且距離甚近。

可一旦應用到龐大的電信NFV網絡中,計算節(jié)點在核心網之外,運營商不得不妥協折中,放寬控制器和計算節(jié)點間的安全規(guī)則,這就帶來了安全風險。

所有的OpenStack控制器需運行專用協議,且必須在防火墻配置規(guī)則來管理流。在某些情況下,必須在防火墻打開多個pinholes(針孔)OpenStack才能工作。記得早前有一份英國BT對企業(yè)網虛擬化的測試顯示,為了使計算節(jié)點工作,其不得不在防火墻為控制器打開500多個pinholes。

顯然,在這種構架下,安全是一個問題。

OpenStack目前表面上看起來還安全,不排除有規(guī)模化的因素,一旦電信網絡大量采用,規(guī)模龐大,難保喜歡搞事的攻擊者們不認真研究一番。

軟件在攻擊面前不堪一擊

盡管傳統(tǒng)電信設備功能單一,但采用專用ASIC,可實現高性能處理且運行穩(wěn)定,尤其在網絡高峰期能經受考驗,堅挺而可靠。

NFV現在要把傳統(tǒng)電信設備的一些物理功能軟件化,并將這些軟件運行于通用的CPU之上。

問題來了。一些物理功能被軟件代替,這些軟件在網絡負載增加時,相對更加脆弱,尤其在受到DoS和DDoS攻擊時,網絡負荷狂增,難說不會不堪一擊。

控制面開放且可遠程操作很危險

傳統(tǒng)的電信設備是將控制面集成在一個封閉的盒子里的,且控制面協議絕大部分預定義于設備中,只預留了少量的幾個參數可修改、調整。

現在SDN/NFV要做的是,將控制面從設備分離,并抽取出來,整個主機都可以通過外部控制器來進行編程,這為那些黑客提供了機會。

另一方面,我們說網絡轉型要以用戶為中心,要實現終端用戶的自助服務,比如用戶可以自助調整寬帶網速,甚至是添加類似防火墻一類的虛擬功能,但是,這一切需用戶通過一個公共的外部網站或平臺來實現。

當用戶自助修改功能時,需求通過外部網絡傳送到NFV編排器(Orchestrator),這就意味著,在外網和運營商內網之間為終端用戶打開了一條控制網絡的通道。

可怕的是,這個“用戶”也可能是個不懷好意的黑客,他可以像這次WannaCry病毒一樣,通過漏洞或pinhole發(fā)起攻擊。

惡意軟件可以在虛擬機和主機間快速傳播

傳統(tǒng)的網絡安全機制,大部分是在外圍設置保護措施,比如通過防火墻或其他保護機制來控制進出運營商網絡的內容,如同一道高高的圍墻。

NFV講的是虛擬化,計算要虛擬化,存儲要虛擬化,網絡要虛擬化。它利用虛擬化軟件Hypervisor將物理服務器和軟件功能分開,運行不同操作系統(tǒng)的各種虛擬機運行于物理服務器上。

通俗的講,傳統(tǒng)的電信設備的物理功能變成了通用服務器,這些服務器運行于虛擬化環(huán)境。每一個主機上運行一個虛擬化網絡(虛擬交換機),并與整個網絡連接。

這種運行于虛擬環(huán)境下的主機遍布網絡,從數據中心到基站,到客戶駐地。

這樣,由于虛擬機是經常被實例化的軟件(打開和關閉),一旦受到攻擊,病毒就可能從一個虛擬機傳播到另一個,或從一個主機上的虛擬機傳播到其它主機上,最終蔓延整個網絡。

為此,每個主機運行的虛擬化網絡,都必須被單獨監(jiān)視和保護。以前高高的防護圍墻,現在要細化到一個個封閉的格子間。

總之,為了解決這些網絡安全風險,我們必須重新思考網絡安全機制,過去那一套機制是行不通的。我們不僅要防止惡意軟件侵入網絡,還要做最壞的打算,不斷假設網絡如果被惡意攻擊需要采取怎樣的措施,還要能夠快速應對。

然而,習慣了封閉的運營商網絡,我們準備好了嗎?

本文參考:4 Cyber Security Threats on NFV Networks,Avi Dorfman,linkedin

British Telecom threatens to abandon OpenStack in its current form,John Bensalhia

京公網安備 11010502049343號

京公網安備 11010502049343號