“勒索病毒”與以往電腦病毒需要引誘用戶點擊惡意程序鏈接加載安裝不同,只要開機上網,就會植入。隨著安全服務和防范工具的應用,目前該“勒索病毒”傳播速度已明顯放緩。值得注意的是,事件也暴露了一些企業和個人用戶安全意識的薄弱,需要引起重視——

72小時之內,一款“勒索病毒”席卷全球。5月12日,英國國家醫療服務體系遭遇大規模網絡攻擊,多家公立醫院的電腦系統幾乎同時癱瘓,電話線路也被切斷。俄羅斯和意大利等多個國家也紛紛“中招”。在國內,教育網成為重災區,不少學生電腦中的全部文檔被加密,同時電腦桌面出現了一封“勒索信”,要求用戶在3天內繳納相當于300美元的比特幣才能“解鎖”。

360首席安全工程師鄭文彬介紹說,“勒索病毒”以ONION和WNCRY兩個家族為主,根據360針對校園網“勒索病毒”事件的監測數據顯示,國內首先出現的是ONION病毒,平均每小時攻擊約200次,夜間高峰期達到每小時1000多次,WNCRY“勒索病毒”在夜間高峰期每小時攻擊約4000次。

互聯網安全廠商瑞星安全專家唐威告訴記者,大量使用定制版系統開展公共服務的政府部門和使用老舊操作系統的央企也被勒索病毒所波及。

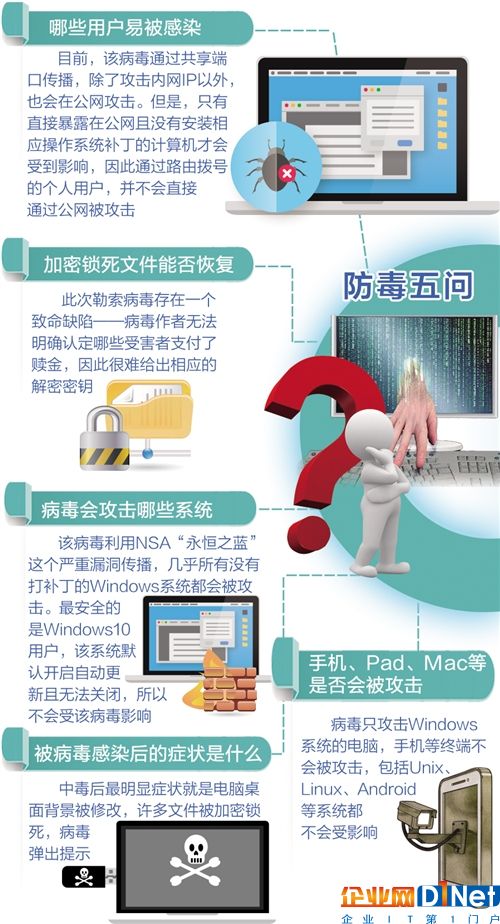

“勒索病毒”為何來勢洶洶?騰訊安全聯合實驗室反病毒實驗室負責人馬勁松告訴記者,與以往病毒需要引誘用戶點擊惡意程序鏈接加載安裝不同,此次病毒發行者利用了去年被盜的美國國家安全局自主設計的Windows系統黑客工具“永恒之藍”,“如果系統沒有安裝今年3月份的微軟補丁,無需用戶任何操作,只要開機上網,‘永恒之藍’就能在電腦里執行任意代碼,植入‘勒索病毒’等惡意程序。”

鄭文彬說:“‘永恒之藍’可遠程攻擊Windows系統的445端口,由于國內曾多次出現利用445端口傳播的蠕蟲病毒,部分運營商對個人用戶已經封掉了445端口。但是,教育網并無此限制,存在大量暴露著445端口的機器,因此成為不法分子攻擊的重災區。”

不過,中央網信辦網絡安全協調局負責人5月15日在接受記者采訪時表示,事件發生后,公安、工信、教育、銀行、網信等有關部門都立即作出部署,對防范工作提出了要求。各家安全企業迅速開展研究,主動提供安全服務和防范工具。“目前,該勒索軟件還在傳播,但傳播速度已明顯放緩。”

唐威也表示,第一輪進攻將在5月16日左右告一段落,由于各國都加強了防范措施,短期內相似病毒暫時不會卷土重來。

然而,已經中招的電腦卻暫時難以恢復。中國國家互聯網應急中心表示,目前,安全業界暫未能有效破除該勒索軟件的惡意加密行為,用戶主機一旦被勒索軟件滲透,只能通過重裝操作系統的方式來解除勒索行為,但用戶重要數據文件不能直接恢復。

針對這一“勒索病毒”,中央網信辦網絡安全協調局負責人表示,幾天來應對該勒索軟件的實踐表明,對廣大用戶而言最有效的應對措施是安裝安全防護軟件,及時升級安全補丁,即使是與互聯網不直接相連的內網計算機也應考慮安裝和升級安全補丁。作為企業的系統管理技術人員,還可以采取關閉該勒索軟件使用的端口和網絡服務等措施。

馬勁松建議,各家安全廠商都推出了有針對性的防御工具,但用戶需斷網安裝。以騰訊電腦管家的“勒索病毒免疫工具”離線版為例,用戶要在其他的電腦上將文件下載拷貝至安全、無毒的U盤中,再將指定電腦在關閉Wi-Fi,拔掉網線,斷網狀態下開機,并盡快備份重要文件,再通過U盤使用離線版,實行一鍵修復漏洞,聯網即可正常使用電腦。

在安全廠商的專家們看來,此次勒索軟件大爆發,也暴露出國內企業和個人用戶安全意識薄弱。唐威說:“微軟在3月份發布安全補丁,安全廠商們的預警發布也是在3月份,為什么到了5月份還有這么多電腦被感染?還是因為一些企業和個人用戶對網絡安全沒有引起足夠的重視。”

此外,他建議,在應急措施之外,用戶一定要建立良好的使用習慣。“比如及時更新操作系統和第三方軟件的安全補丁;安裝個人殺毒軟件和防火墻;設置高安全強度口令并定期更換;重要數據要養成定期異地備份習慣,一般隱私數據也可以考慮備份在云網盤上。如果用戶還在使用微軟XP系統,鑒于微軟已經停止了對該系統的更新支持,一定要盡快安裝緊急補丁。”

京公網安備 11010502049343號

京公網安備 11010502049343號