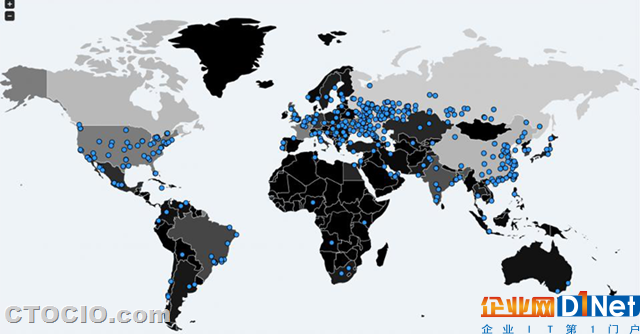

近日“風靡全球”的WannCry(我們姑且稱之為香菇病毒)短短兩天之內(nèi)就感染了全球99個國家超過20萬臺電腦,WannaCry基于NSA泄露的WindowsSMB零日漏洞(代號EternalBlue)的代碼開發(fā),而EternalBlue僅僅是一個月前黑客組織“影子經(jīng)紀人”(Shadow Broker)曝光的NSA的黑客武器庫漏洞中的一個。

“停止開關”并不能阻止病毒蔓延

雖然在WannaCry爆發(fā)當天,安全研究人員MalwareTech無意中發(fā)現(xiàn)了WannaCry代碼中的“停止開關”——一個域名,通過注冊這個域名成功激活了病毒的傳播中止機制,但這并不意味著這場全球性安全災難的終結。

卡巴斯基全球分析團隊總監(jiān)Costin Raiu目前已經(jīng)確認WannCry2.0變種已經(jīng)現(xiàn)身,不再受“停止開關”控制。在接受Motherboard采訪時,Raiu明確表示從昨日起已經(jīng)檢測到可以繞過域名停止開關的多個變種。

另外一位安全專家Mattew Hickey表示:

下一波WannaCry攻擊不可避免,目前的補丁只是權宜之計,病毒擴散還將持續(xù),而且未來數(shù)周、數(shù)月內(nèi),還將出現(xiàn)大量變種,因此最根本的辦法就是給計算機及時更新補丁。

除了變種之外,WannaCry的攻擊和傳播方式也有可能發(fā)生變化,目前WannaCry利用SMB協(xié)議漏洞掃描互聯(lián)網(wǎng)IP遠程劫持漏洞電腦,但是未來WannaCry很有可能會借鑒傳統(tǒng)勒索軟件傳播途徑:大規(guī)模釣魚郵件。(編者按:根據(jù)最新報告,40%的惡意軟件都通過釣魚郵件傳播)

根據(jù)Redsocks對Wannacry代碼中比特幣支付地址的跟蹤分析,目前WannCry攻擊者只收獲了不到3萬美元贖金,我們很難想象攻擊者會善罷甘休。

做好打持久戰(zhàn)準備

發(fā)現(xiàn)“停止開關”的MalwareTech在博客中警告用戶:

攻擊者只需要更改少量代碼就可再次發(fā)起攻擊,因此當務之急就是更新系統(tǒng)補丁。

對于用戶來說,病急亂投醫(yī)反而有可能給其他攻擊者留下機會,例如下載的檢測工具或補丁本身存在問題,因此目前到微軟官網(wǎng)更新補丁依然是我們建議的最為穩(wěn)妥的渠道:

目前微軟已經(jīng)已經(jīng)在官網(wǎng)發(fā)布了winxp_sp3 至 win10、win2003 至 win2016 的全系列補丁。點此前往。

同時為了防范未來可能的攻擊,我們還建議企業(yè)和用戶立刻停用SMBv1(微軟官方建議方法)。

其他病毒檢測、抑制和處置工具:

本文最后更新于2017年5月14日

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號