要點綜述

據報道稱,全球多家組織遭到了一次嚴重的勒索軟件攻擊,西班牙的Telefonica、英國的國民保健署、以及美國的FedEx等組織紛紛中招。發起這一攻擊的惡意軟件是一種名為“WannaCry”的勒索軟件變種。

該惡意軟件會掃描電腦上的TCP 445端口(Server Message Block/SMB),以類似于蠕蟲病毒的方式傳播,攻擊主機并加密主機上存儲的文件,然后要求以比特幣的形式支付贖金。

此外,Talos還注意到WannaCry樣本使用了DOUBLEPULSAR,這是一個由來已久的后門程序,通常被用于在以前被感染的系統上訪問和執行代碼。這一后門程序允許在系統上安裝和激活惡意軟件等其他軟件。它通常在惡意軟件成功利用SMB漏洞后被植入,后者已在Microsoft安全公告MS17-010中被修復。在Shadow Brokers近期向公眾開放的工具包中,一種攻擊性漏洞利用框架可利用此后門程序。自這一框架被開放以來,安全行業以及眾多地下黑客論壇已對其進行了廣泛的分析和研究。

WannaCry似乎并不僅僅是利用與這一攻擊框架相關的ETERNALBLUE(永恒之藍)模塊,它還會掃描可訪問的服務器,檢測是否存在DOUBLEPULSAR后門程序。如果發現有主機被植入了這一后門程序,它會利用現有的后門程序功能,并使用它來通過WannaCry感染系統。如果系統此前未被感染和植入DOUBLEPULSAR,該惡意軟件將使用ETERNALBLUE嘗試利用SMB漏洞。這就造成了近期在互聯網上觀察到的大規模類似蠕蟲病毒的活動。

組織應確保運行Windows操作系統的設備均安裝了全部補丁,并在部署時遵循了最佳實踐。此外,組織還應確保關閉所有外部可訪問的主機上的SMB端口(139和445)。

請注意,針對這一威脅我們當前還處于調查階段,隨著我們獲知更多信息,或者攻擊者根據我們的行動作出響應,實際情況將可能發生變化。Talos將繼續積極監控和分析這一情況,以發現新的進展并相應采取行動。因此,我們可能會制定出新的規避辦法,或在稍后調整和/或修改現有的規避辦法。有關最新信息,請參閱您的Firepower Management Center或Snort.org。

攻擊詳細信息

我們注意到從東部標準時間早上5點(世界標準時間上午9點)前開始,網絡中針對聯網主機的掃描開始急速攀升。

基礎設施分析

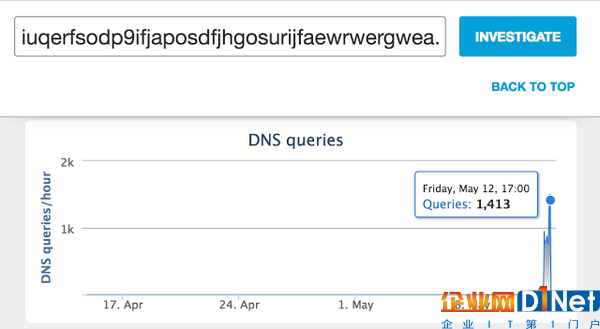

Cisco Umbrella研究人員在UTC時間07:24,觀察到來自WannaCry的killswitch域名(iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com)的第一個請求,此后在短短10小時后,就上升到1,400的峰值水平。

該域名組成看起來就像是人為輸入而成,大多數字符均位于鍵盤的上排和中間排。

鑒于此域名在整個惡意軟件執行中的角色,與其進行的通信可能被歸類為kill switch域名:

以上子程序會嘗試對此域名執行HTTP GET操作,如果失敗,它會繼續進行感染操作。然而,如果成功,該子程序將會結束。該域名被注冊到一個已知的sinkhole,能夠有效使這一樣本結束其惡意活動。

原始注冊信息有力證明了這一點,其注冊日期為2017年5月12日:

惡意軟件分析

初始文件mssecsvc.exe會釋放并執行tasksche.exe文件,然后檢查kill switch域名。之后它會創建mssecsvc2.0服務。該服務會使用與初次執行不同的入口點執行mssecsvc.exe文件。第二次執行會檢查被感染電腦的IP地址,并嘗試聯接到相同子網內每個IP地址的TCP 445端口。當惡意軟件成功聯接到一臺電腦時,將會建立聯接并傳輸數據。我們認為這一網絡流量是一種利用程序載荷。已有廣泛報道指出,這一攻擊正在利用最近被泄露的漏洞。Microsoft已在MS17-010公告中修復了此漏洞。我們當前尚未完全了解SMB流量,也未完全掌握這一攻擊會在哪些條件下使用此方法進行傳播。

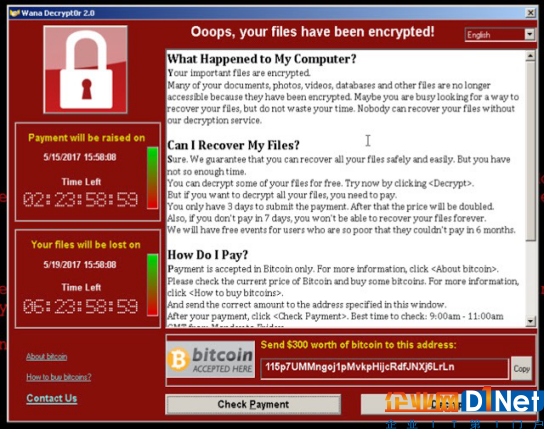

tasksche.exe文件會檢查硬盤,包括映射了盤符的網絡共享文件夾和可移動存儲設備,如“C:/”和“D:/”等。該惡意軟件之后會檢查具有附錄中所列后綴名的文件,然后使用2048位RSA加密算法對其進行加密。在加密文件的過程中,該惡意軟件會生成一個新的文件目錄“Tor/”,在其中釋放tor.exe和九個供tor.exe使用的dll文件。此外,它還會釋放兩個額外的文件:taskdl.exe和taskse.exe。前者會刪除臨時文件,后者會啟動@[email protected],在桌面上向最終用戶顯示勒索聲明。@[email protected]并不包含在勒索軟件內,其自身也并非勒索軟件,而僅僅是用來顯示勒索聲明。加密由tasksche.exe在后臺完成。

@[email protected]會執行tor.exe文件。這一新執行的進程將會啟動到Tor節點的網絡聯接,讓WannaCry能夠通過Tor網絡代理發送其流量,從而保持匿名。

與其他勒索軟件變種類似,該惡意軟件也會刪除受害人電腦上的任意卷影副本,以增加恢復難度。它通過使用WMIC.exe、vssadmin.exe和cmd.exe完成此操作。

WannaCry使用多種方法輔助其執行,它使用attrib.exe來修改+h標記(hide),同時使用icacls.exe來賦予所有用戶完全訪問權限(“icacls ./grant Everyone:F /T /C /Q”)。

該惡意軟件被設計成一種模塊化服務。我們注意到與該勒索軟件相關的可執行文件由不同的攻擊者編寫,而非開發服務模塊的人員編寫。這意味著該惡意軟件的結構可能被用于提供和運行不同的惡意載荷。

加密完成后,該惡意軟件會顯示以下勒索聲明。這一勒索軟件非常有趣的一點是,其勒索屏幕是一個可執行文件,而非圖像、HTA文件或文本文件。

組織應該意識到,犯罪分子在收到勒索贖金后,并無義務提供解密秘鑰。Talos強烈呼吁所有被攻擊的人員盡可能避免支付贖金,因為支付贖金的舉動無疑就是在直接資助這些惡意活動的壯大。

規避與預防

希望避免被攻擊的組織應遵循以下建議:

· 確保所有Windows系統均安裝了全部補丁。至少應確保安裝了Microsoft公告MS17-010。

· 根據已知的最佳實踐,具有可通過互聯網公開訪問的SMB(139和445端口)的任意組織應立即阻止入站流量。

此外,我們強烈建議組織考慮阻止到TOR節點的聯接,并阻止網絡上的TOR流量。ASA Firepower設備的安全情報源中列出了已知的TOR出口節點。將這些節點加入到黑名單將能夠避免與TOR網絡進行出站通信。

除了以上的規避措施外,Talos強烈鼓勵組織采取以下行業標準建議的最佳實踐,以預防此類及其他類似的攻擊活動。

· 確保您的組織運行享有支持的操作系統,以便能夠獲取安全更新。

· 建立有效的補丁管理辦法,及時為終端及基礎設施內的其他關鍵組件部署安全更新。

· 在系統上運行防惡意軟件,確保定期接收惡意軟件簽名更新。

· 實施災難恢復計劃,包括將數據備份到脫機保存的設備,并從中進行恢復。攻擊者會經常瞄準備份機制,限制用戶在未支付贖金的情況下恢復其文件的能力。

規避辦法

Snort規則:42329-42332、42340、41978

下方列出了客戶可以檢測并阻止此威脅的其他辦法。

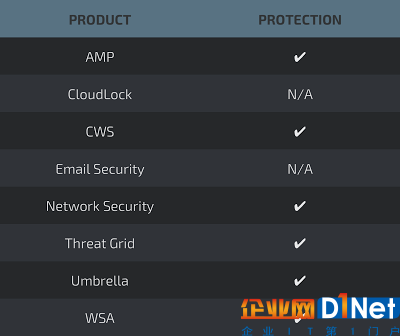

高級惡意軟件防護(AMP)能夠有效避免執行這些攻擊者使用的惡意軟件。

CWS或WSA網絡掃描能夠阻止訪問惡意網站,并發現這些攻擊中使用的惡意軟件。

Email Security可以阻止攻擊者在其攻擊活動中發送的惡意電子郵件。

IPS和NGFW的網絡安全防護功能可以提供最新的簽名,用來檢測攻擊者發起的惡意網絡活動。

AMP Threat Grid能夠幫助發現惡意軟件二進制文件,并在所有思科安全產品中建立防護措施。

Umbrella能夠阻止對與惡意活動相關的域名進行DNS解析。

Talos介紹

Talos團隊由業界領先的網絡安全專家組成,他們分析評估黑客活動,入侵企圖,惡意軟件以及漏洞的最新趨勢。包括ClamAV團隊和一些標準的安全工具書的作者中最知名的安全專家,都是Talos的成員。這個團隊同時得到了Snort、ClamAV、Senderbase.org和Spamcop.net社區的龐大資源支持,使得它成為網絡安全行業最大的安全研究團隊。也為思科的安全研究和安全產品服務提供了強大的后盾支持。

思科公司簡介 思科(NASDAQ:CSCO)是全球科技領導廠商,自1984年起就專注于成就互聯網。我們的人才、產品和合作伙伴都致力于幫助社會實現安全互聯,并且把握未來的數字化機遇。更多信息,敬請訪問 http://apjc.thecisconetwork.com 。

京公網安備 11010502049343號

京公網安備 11010502049343號