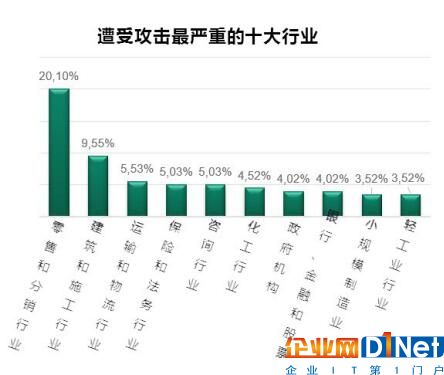

卡巴斯基實驗室近日發現Adwind遠程訪問工具(RAT)實施的一系列大規模攻擊。這種多功能后門程序被用來對超過100個國家和地區的1,500個企業和組織實施攻擊。攻擊影響了多個工業領域,包括零售和分享行業(20.1%)、建筑和施工行業(9.5%)、運輸和物流行業(5.5%)、保險和法律服務行業(5%)以及咨詢行業(5%)。

Adwind的受害者會收到假冒匯豐銀行廣告服務名義發送的電子郵件(這些郵件來自mail.hsbcnet.hsbc.com域名),郵件中包含建議支付通知書附件。根據卡巴斯基實驗室研究,這些域名的活動情況最早可以追溯到2013年。

這些郵件的附件中包含的是惡意軟件,而非付款指南。如果目標用戶打開了附件中的ZIP文件(其中包含JAR文件),惡意軟件就會自動及逆行安裝,并試圖同其命令和控制服務器進行通訊。這種惡意軟件會讓攻擊者幾乎獲取被感染設備的完全控制權限,從受感染設備中竊取機密信息。

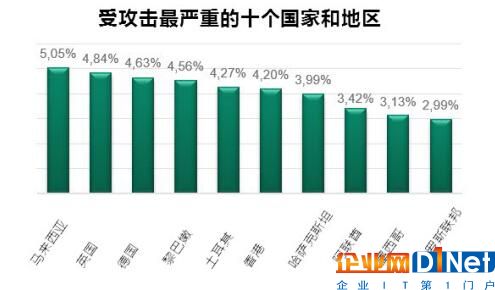

卡巴斯基安全網絡(KSN)記錄到的被攻擊用戶地理分布數據顯示,攻擊期內,有近一半的受害者(超過40%)來自以下十個國家:

根據卡巴斯基實驗室研究,由于這些受害者中包含很高比例的企業,網絡罪犯可能使用它特定的行業郵件列表對目標發動攻擊。考慮到檢測到的攻擊數量,我們推測網絡罪犯的攻擊主要側重攻擊面和覆蓋目標,并沒有使用復雜的攻擊技術。

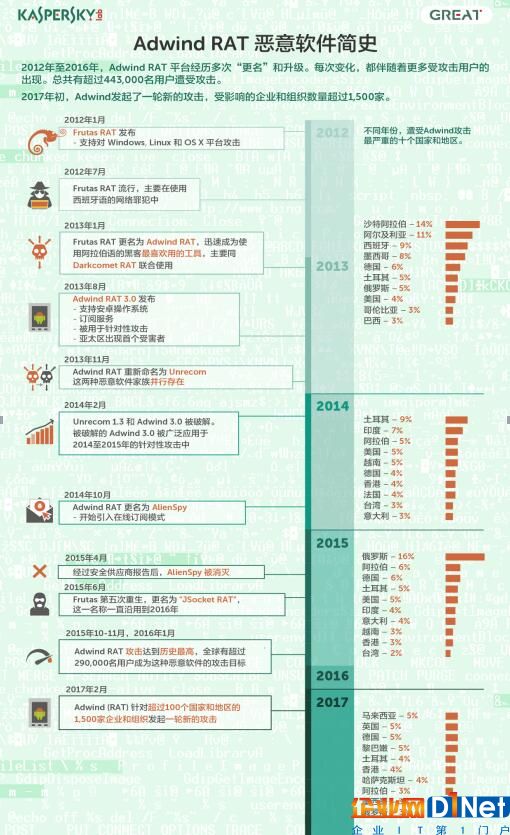

2016年,卡巴斯基實驗室發表了有關利用Adwind遠程訪問工具(RAT)實施攻擊的報告。Adwind是一種跨平臺的多功能惡意軟件,又被成為AlienSpy、Frutas、Unrecom、Sockrat、JSocket和jRat。這種惡意軟件通過一個惡意軟件服務平臺進行傳播。

Adwind RAT區別于其它商業惡意軟件的主要特征在于其公開以付費服務的形式進行傳播,“客戶”可以支付一定的費用來使用這款惡意程序。

根據2013年至2016年的調查結果,不同版本的Adwind惡意軟件被用于針對全球至少443,000名個人用戶、商業機構和非商業組織實施攻擊。

為了保護您自身以及您所在組織或企業抵御這種威脅,卡巴斯基實驗室建議企業限制Java的應用,僅供那些隔離的,并且沒有Java平臺就無法運行的應用程序使用。就像金融操作一樣,Java應用可以利用安全規則進行隔離。卡巴斯基實驗室的解決方案提供范圍廣泛的應用控制功能,能夠設置精細策略,在企業端點監控和控制特定應用的使用。

想要了解過去一年的金融威脅及其演化情況,請閱讀我們的2016年金融網絡威脅報告。

京公網安備 11010502049343號

京公網安備 11010502049343號