一、概述

在2016年,網絡攻擊給世界帶來了重大影響,甚至成為美國大選中的一個關鍵因素。在這方面,2016年你可以看到每一個人、甚至是從來沒有登錄過網站的人都受到了網絡攻擊和黑客行為的影響。

二、報告研究基礎

我們的報告以下面的數據為基礎:

幾乎十億惡意軟件的檢測/發生。

2016年6月到11月期間的數據。

近1億個Windows和Android設備。

超過200個國家。

來源于企業和消費者環境。

我們的報告關注六類威脅:勒索軟件、廣告欺詐惡意軟件、Android惡意軟件、僵尸網絡、銀行木馬和惡意廣告軟件。

此外,我們使用的數據不僅包括感染數據,還包含來自我們自己內部蜜罐的數據和收集的數據,這些都有利于識別惡意軟件的傳播。

三個關鍵點:

勒索軟件占據了新聞頭條,并且成為了攻擊商業活動最受歡迎的攻擊方法。

有時候檢測到的以Kovter為首的廣告欺詐惡意軟件比勒索軟件還要多,對消費者和企業構成巨大威脅。

僵尸網絡感染并招募了物聯網設備,發動了大規模DDoS攻擊。

三、勒索軟件上升到威脅首位,重點針對商業活動

在2016年,勒索軟件搶占了新聞頭條,并有很好的理由。盡管傳統惡意軟件,如銀行木馬、間諜軟件、和鍵盤記錄的網絡犯罪,在將受害者的錢接收到銀行帳戶之前,需要監控多個步驟,而勒索軟件使這個步驟簡化了很多,可以看作是自動化處理。腳本小子甚至可以購買勒索軟件工具包,被稱為“勒索軟件即服務(RaaS)”,它可以將所有復雜的障礙從數字盜竊中去除。僅在2016年第四季度,我們就編目了近400個勒索軟件的變種,大部分是一些新犯罪團體為了獲得利潤而創建的。

勒索軟件的趨勢不是新的,然而,正如我們已經看到的,它的傳播在過去兩年有很大增長,并觀察到特定的惡意軟件家族上升到了網絡犯罪交易的首位。

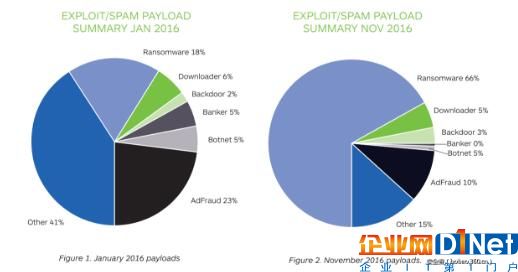

勒索軟件的傳播從2016年1月到2016年11月增長了267%。這個威脅景觀占據了前所未有的統治地位,這是以前從來沒有見到過的。

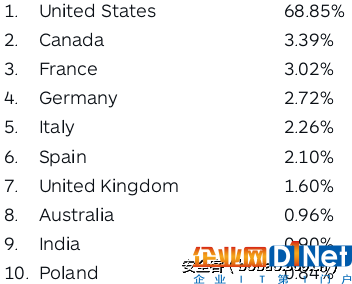

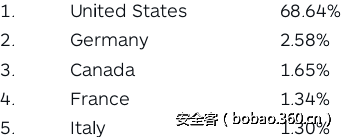

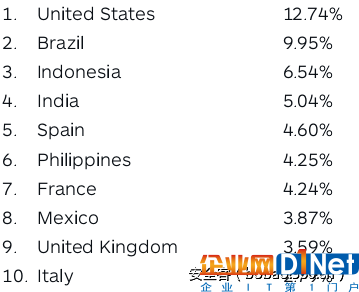

1. 受勒索軟件影響最多的前十個國家

上圖是受勒索軟件最多的前十個國家,美國是檢測到勒索軟件最多的國家,這一點不必驚訝。來自世界各地和東歐的許多團體都以美國為目標,這不僅是因為美國民眾對技術有廣泛的可及性,還因為他們支付贖金的方式,以及他們的意識形態觀點。有一個國家似乎從這個名單上消失了,這就是俄羅斯,因為俄羅斯公民牢牢掌握了計算機的安全,而且,有一個現象就是俄羅斯勒索軟件開發者可能很少攻擊他們自己人。

2. 勒索軟件在各大洲的分布

3. 2016年最流行的勒索軟件家族

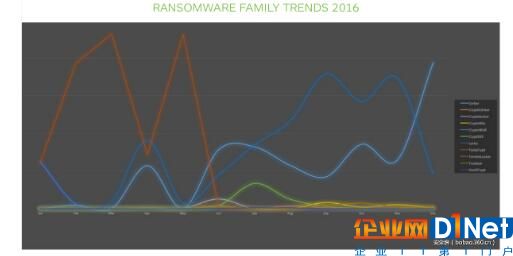

2016年,在勒索軟件游戲中有三個主要玩家。其中的一個已經退出了比賽,其它兩個還在繼續爭奪統治地位。它們是:TeslaCrypt、Locky、Cerber。

在下表中,你能看到2016年其它一些突出的勒索軟件家族。

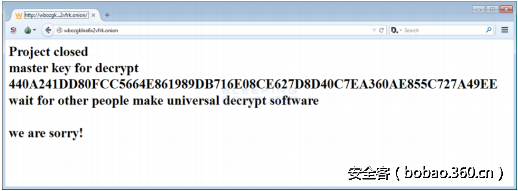

在2016年初,TeslaCrypt曾大規模傳播,但是在5月份TeslaCrypt被關閉了,并為所有受害者釋放出了解密密鑰。

當TeslaCrypt被關閉后,它創造的真空期很快被其它兩個家族占據了,它們是Locky和Cerber。它們幾乎占滿了整個2016年第三季度和第四季度,不過在3月和5月時,它們的傳播水平已經幾乎和TeslaCrypt一樣了。

檢測到勒索軟件的不同、即使是在高發區

在企業環境中檢測到的勒索軟件有81%發生在北美洲。

在家庭/消費者環境檢測到的勒索軟件有51%發生在歐洲。

勒索軟件網絡犯罪份子將他們的努力集中在了商業活動中,特別是北美企業,毫無疑問,他們可能意識到這些公司可以損失的東西很多、并且有很多支付資源。在全球范圍內,在12.3%的企業交易活動中探測到了勒索軟件,但是在消費者端,只有1.8%。

四、廣告欺詐惡意軟件嚴重攻擊著美國人

盡管在2016年勒索軟件占據著統治地位,但是廣告欺詐惡意軟件的表現也很突出。實際上,探測到的廣告欺詐惡意軟件,尤其是Kovter惡意軟件,在夏天的幾個月里能媲美勒索軟件。

1. 發現廣告欺詐的前10個國家

2. 近看Kovter廣告欺詐惡意軟件

Kovter是目前發現的最先進的惡意軟件家族。它包含了復雜的功能,如文件不用落盤,擁有只創建一個注冊表鍵值就可以感染系統的能力,這讓很多反病毒產品很難探測到它。另外,Kovter采用rootkit功能來進一步隱藏自身的存在,并會積極的識別和關閉安全解決方案。

盡管Kovter不是新的,它第一次出現是在2015年,一直被用作其他惡意軟件家族的下載者,一個負責偷取個人信息的工具,一個用于獲得系統訪問權的后門。

然而在2016年,我們觀察到它開始被用作廣告欺詐惡意軟件,這種惡意軟件可以被用于劫持系統,并使用它去訪問網站、點擊廣告,這是為了在廣告競價活動(被稱為點擊劫持)中創造更多的點擊量。除了以這樣的方式運用這種惡意軟件外,在2016年Kovter的傳播也發生了變化,Kovter以前主要是通過驅動器漏洞和利用工具包來傳播,現在也看到了它使用大量的惡意釣魚郵件。

這種傳播方法的變化,結合Kovter的傳播者更喜歡將美國人作為目標這個事實,使Kovter在2016年成為了美國人面對的最大威脅之一,同時Kovter攻擊美國人比其它任何人都多,占到了68.64%。

3. 各國檢測到的Kovter分布

Kovter在方法和傳播上的改變是有意義的,因為它反應了勒索軟件的增長趨勢:Kovter和勒索軟件兩者都為攻擊者提供了直接的利潤來源,從而不用靠給其它罪犯出售密碼庫、信用卡信息、及社交媒體帳戶來獲得利潤。這種攻擊可以向受害人要求報酬,用于恢復他們的重要文件。或利用受害人去欺詐廣告業,從而可以在較少的努力下得到更多的利潤。

五、僵尸網絡利用物聯網設備制造大破壞

僵尸網絡在過去10年里是部署惡意軟件最常用的機制之一。這些年我們看到僵尸網絡采用了一個新的戰術:攻擊、感染和雇傭物聯網絡設備成為僵尸網絡的一部分,如聯接到互聯網的恒溫調節器、或家用安全攝像機。2016年最受關注的僵尸網絡被稱為Mirai,一個開源的惡意軟件,它能感染設備,并從一個命令和控制服務器上獲取命令。在9月下旬,使用Mirai僵尸網絡的大規模攻擊行動入侵了很多物聯網設備和家用路由器,所有受感染的設備都從一個單一的源接收命令,當僵尸網絡軍隊集結完畢后,攻擊者使用分布式拒絕服務攻擊打倒了幾個著名的網站。

一個月后,Mirai攻擊了互聯網的一個骨干區域,Dyn,并且這種做法阻止了數以百萬計的用戶訪問熱門網站,如Twitter、Reddit、和Netflix。Mirai在功能上不僅能掃描連接到互聯網的設備,還能使用一個內部的用戶名和密碼數據庫,去獲得設備的訪問權,這是Mirai的一個重要功能。在Mirai進入設備并感染它后,Mirai根據操作者的命令,可以向任何目標發動DDoS攻擊。

我們看到起源于流行僵尸網絡家族的變種在亞洲和歐洲在增加。例如,Kelihos僵尸網絡在七月份增加了785%,到了十月份增加到960%。IRCBot僵尸網絡在八月份增加了667%。Qbog僵尸網絡在十一月份增加了261%。

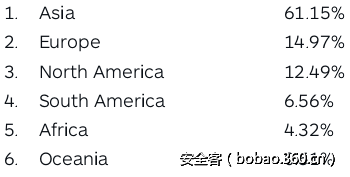

1. 分布在各大洲的僵尸網絡

上圖為僵尸網絡在各大洲的分布狀況,亞洲的僵尸網絡占到了61.15%,其次是歐洲,占到14.97%。

德國處理了大量的僵尸網絡問題,從2015年到2016年,在該國檢測到的僵尸網絡數量增加了550%。

2. 網絡罪犯改變了惡意軟件傳播策略

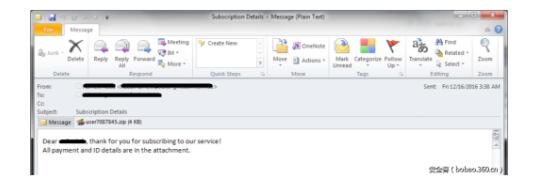

2016年,在釣魚郵件中使用腳本附件是惡意軟件傳播方法的最大改變之一。這些腳本通常駐留在壓縮文件中,一旦打開并觸發了它們,它們會訪問遠程服務器,并在系統中下載和安裝惡意軟件。

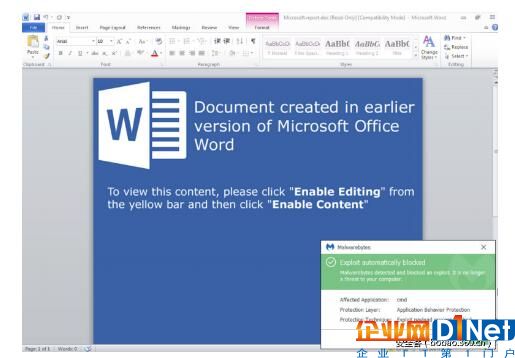

另一個在2016年又流行的方式是使用包含宏腳本的Office文檔(.docx,.xlsx,等等),一旦用戶打開文件并啟用宏后,惡意軟件就會被執行。通常會使用社會工程學策略,攻擊者會哄騙用戶啟用宏功能,惡意宏在系統中會下載并運行惡意軟件。建立在原有感染方法之上,攻擊者通過發送受保護的ZIP文件和Office文件來增加復雜性,并在釣魚郵件中包含解壓密碼。這增加了攻擊的合理性,同時,這也是一種有效的對抗電子郵件自動分析的方法,包括蜜罐和沙箱。

在6月份,通過利用工具包,使用宏腳本的數量增加很多。這是因為Angler利用工具包,一個2015年到2016年初的主要的利用工具包,后來它的服務被關閉了。然而,RIG利用工具包迅速代替了Angler的位置,并且在2017年我們可能會看到更多。

六、Android惡意軟件變得更聰明

在過去幾年里,手機威脅景觀并沒有改變很多。Android惡意軟件創造者主要是在追趕現代Windows桌面惡意軟件的功能,當這些功能涉及到Android操作系統時,可能比較困難。

然而在2016年,一個值得注意的趨勢是使用隨機化的惡意軟件作者增加了,這可以被用于逃避手機安全引擎的探測。這導致了被檢測到的Android惡意軟件增加了很多。

分布在各國的Android惡意軟件

有趣的是,巴西,印度尼西亞,菲律賓和墨西哥是檢測到Android惡意軟件前10位的國家。在發展中國家檢測到很多流行的Android惡意軟件,主要是因為在這些國家廣泛使用了不安全的第三方應用商店。

七、惡意軟件攻擊在國家和地理上的差異

我們的數據顯示,在不同區域使用的攻擊方法和惡意軟件有所不同。針對美國和歐洲的攻擊是高度分化的。在美國探測到了大多數類型的惡意軟件,并且探測到的每一個類威脅總量都要領先于其它所有國家,除了銀行木馬類型,這一類型的攻擊在土耳其是最多的。

在本報告關注的惡意軟件類型中,歐洲是惡意軟件纏身最深的大陸,歐洲的感染量比北美洲多了20%,比大洋洲更是高了17倍。

1.在勒索軟件方面,歐洲領先于所有其它大陸:有49%的勒索軟件是在基于歐洲的設備中探測到的。

2.在Android惡意軟件方面,有31%的Android惡意軟件是在基于歐洲的設備中探測到的。

3.在惡意廣告軟件方面:有37%的惡意廣告軟件是在基于歐洲的設備中探測到的。

歐洲的惡意軟件將目光投向法國、英國、和西班牙

在歐洲被惡意軟件攻擊最多的國家是法國、英國、和西班牙。

針對英國的惡意軟件總量僅次于法國。在我們6個月的研究期內,我們看到英國的事件幾乎是俄羅斯的兩倍。德國受勒索軟件的影響排在第二位,排在美國后面。一個接受的理論是:惡意軟件作者在廣泛傳播他們的成品前,會先將德國作為了一個試驗場。同時,俄羅斯受勒索軟件的影響是不均衡的(和其它國家相比,勒索軟件對俄羅斯的影響較小),但俄羅斯卻是銀行木馬的熱門目標。

八、2017預測

1. 勒索軟件

在2016年年末,主要的勒索軟件占據了重要的舞臺,我們不太可能看到很多新的先進的勒索軟件家族在Cerber和Locky的成熟和大規模滲透下進入市場。其中的許多將利用勒索軟件的流行在網絡犯罪中迅速發展。

這種趨勢從2016年開始還將斷續延續。在2016年后六個月里探測到的勒索軟件變種中,有60%從出現到現在還不到一年,這進一步說明了一個事實:今天存在的大多數勒索軟件是由新手開發的,并帶到了勒索軟件行業中。

我們可能會看到更多的變種,它們會修改受害計算機的主引導記錄(MBR)。MBR是系統能將自己引導到操作系統狀態的關鍵組件,一旦被修改,系統將會被引導到惡意軟件設置的一個鎖屏狀態,并要求贖金用于解密文件,及恢復主操作系統的訪問權。此功能的添加將受害者的選項減少到只有兩個:要么支付贖金,要么把系統徹底擦干凈。

2. 惡意軟件傳播

多年來,我們觀察到在惡意軟件的傳播方式中最穩定的只有一個:通過電子郵件傳播。網絡釣魚攻擊,包含惡意附件,這種方法在2016年下半年有一個很大的反彈。然而,我們預測在不久的將來,利用工具包(特別是RIG)有可能會再一次成為標準的惡意軟件傳播方式。

由于源于釣魚郵件的下載者和安裝惡意軟件會有新的發展,以及使用包含宏腳本的Office文檔,在未來我們不會看到釣魚攻擊方法會消失,這種攻擊方法在今年剩下的時間里,將繼續維持在穩定的水平,并可能會變得復雜。

3. 物聯網

利用物聯網設備的新網絡攻擊在激增,加上對物聯網產業安全的關注不足,導致像Mirai的僵尸網絡有能力攻擊互聯網的骨干區域。不論物聯網產業決定做什么---未雨綢繆或完全忽視安全---2017年新的物聯網攻擊策略大門已經被類似于Mirai的惡意軟件打開。

京公網安備 11010502049343號

京公網安備 11010502049343號